Что лучше i2p или tor

i2p, Tor и Freenet: особенности, плюсы и минусы

writer

Active Member

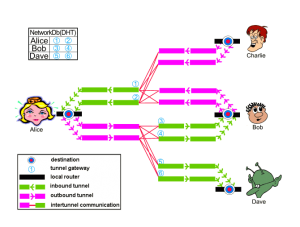

Топология i2p

i2p представляет собой так называемую оверлейную сеть. В переводе с английского «overlay» – наложение или наслоение. В данном случае имеется ввиду наслоение над уже имеющейся сетью Интернет, поэтому i2p иногда называют ещё «сеть над сетью». Весь трафик в этой сеть при этом полностью изолирован и зашифрован, благодаря чему обеспечивается анонимность обмена данными. Именно эта особенность стала главной причиной повышения её популярности.

Основное отличие и преимущество i2p в невозможности установить IP-адрес пользователя, что можно без особых проблем сделать в обычной сети Интернет. В i2p маршрутизация осуществляется по туннелям, а сетевой адрес зашифрован, поэтому никто не сможет доказать, к примеру, факта скачивания или же выкладывания в сеть какого-либо файла, которой по тем или иным причинам был признан незаконным или попросту оказался неугодным властям.

Подключиться к i2p может пользователь любой из общеизвестных и широко распространенных операционных систем Windows, MacOS, Linux и других. Для этого на компьютере необходимо запустить программу-маршрутизатор, которая будет направлять трафик в эту сеть. Фактически она представляет собой шлюз или прокси-сервер, не требующий особой настройки. Он может быть установлен в стандартном режиме без каких либо изменений. Скачать программу-маршрутизатор можно например здесь https://geti2p.net/ru/download. Для её работы также потребуется установленная на компьютере java-машина версии не ниже 1.5. Кроме того, для входа в i2p необходимо вписать включить соответсвующий прокси (адрес 127.0.0.1 и порт 4444) в браузере.

Анонимность в сетях i2p обеспечивается благодаря тому, что весь трафик, проходящий через шлюз, шифруется. Расшифровка же происходит лишь на шлюзе получателя информации. Незашифрованным трафик передается только от приложения до прокси-сервера в пределах локального компьютера. При этом так как наравне с собственным трафиком через узел проходит и трафик других пользователей, вычленить и определить его принадлежность практически невозможно, не говоря уже о том, чтобы его распознать.

Есть у i2p и некоторые минусы. Для русскоязычных пользователей к таковым относится довольно малое количество сайтов на русском языке, правда, в последнее время число их стало расти. Кроме того, такие сети невыгодны тем, кто до сих пор использует небезлимитные тарифы, так как в данном случае происходит передача не только запрашиваемых и отправляемых самим пользователем пакетов данных, но и чужих, по аналогии с торрент-сетями.

И в то же время весьма похожие по ряду признаков I2P и Tor всё же сильно отличаются по архитектуре. В Tor передача данных осуществляется последовательно от узла к узлу по протоколу TCP. Из-за нехватки серверов и большого количества клиентов часто возникают перегрузки, что не лучшим образом сказывается на скорости. В I2P для аналогичных целей используется UDP, что позволяет строить сеть по тому же принципу, по которому организовано скачивание файлов на торрент-трекеров. Каждый из компьютеров пользователей в данном случае выступает в качестве сервера, что позволяет пропускать трафик параллельно через несколько узлов.

Freenet и её возможности

Сеть Freenet пока что явно уступает по популярности i2p и Tor. В отличие от последних двух Freenet больше похожа на облачное хранилище данных, которые хранятся в зашифрованном и распределенном виде и защищены специальным ключом. Чтобы собрать файл-пазл из кусочков, которые лежат на разных серверах, желающему необходимо предъявить этот «пароль». В связи с этим получить или удалить данные из сети посторонним достаточно сложно. При этом доступ к файлу возможен даже в том случае, если отправитель в данный момент отключен от сети.

Вывод: каждый тип анонимных сетей обладает своими достоинствами и недостатками, поэтому вполне логично использовать их все, выбирая тип в зависимости от конкретной задачи. Freenetудобна для анонимного распространения файлов, i2p – отлично подходит для создания торрент-трекеров и общения, а Tor способен гарантировать высокую степень анонимности, обеспечиваемую большим количеством узлов. Все вместе анонимные сети являются отличным инструментом для борьбы с цензурой.

Как НЕ СТОИТ использовать I2P и TOR

Или, сказ о неожиданных способах раскрытия пользователей распределенных сетей-анонимайзеров.

Пользователи анонимных сетей и браузеров, вероятно, используют их для посещения преимущественно заблокированных/защищенных сайтов. При этом, далеко не все из них ожидают, что факт данного посещения останется анонимным. Если анонимность вас не беспокоит, то, дальнейшее содержимое статьи, скорее всего, вас не заинтересует.

Остальных же пользователей прошу под кат, где вы сможете ознакомиться с абстрактными рассуждениями начинающего параноика о том, как же пользователей анонимных браузеров можно раскрыть.

Заявление

Автор не несет никакой ответственности за приступы паранойи, которые могут возникнуть у вас в процессе чтения данной публикации. Ну, и, за достоверность сведений содержащихся в ней.

Векторы атаки

Мы не будем в наших рассуждениях вдаваться в тонкости функционирования перечисленных сетей и пытаться их взломать. Как известно, даже в самом совершенном средстве защиты узким местом является человек. Потому, мы поговорим о способах, которые работают в обход распределенных протоколов, эксплуатируют типичные ошибки пользователей, настроек или самого ПО.

Под деанонимизацией мы будем понимать раскрытие настоящего IP адреса пользователя.

Фингерпринтинг

Если пользователь использует один и тот же браузер для серфинга в обычной и «анонимной» сети, то его можно элементарно вычислить через отпечаток. Отпечаток сохраняется из «анонимной» сессии браузера, а, потом находится в базах данных отпечатков которые хранят миллиардами Google, Facebook и другие, в том числе, государственные, учреждения разных стран.

Способов снятия отпечатков много, и, все они известны, потому, не буду их здесь перечислять. Стоит использовать отдельный браузер для серфинга по «закрытому» интернету. И, даже там, желательно затирать историю после каждого использования.

Возможность доступа в обычную сеть

Пусть, вы используете отдельный браузер для серфинга в «закрытой» сети. Но, если из этого браузера сохраняется принципиальная возможность доступа в обычный интернет в обход «защищенной сети», то, сайт из onion/i2p домена может использовать эту возможность для вашей деанонимизации отправив запрос куда нужно. Это можно сделать через HTTP, DNS,WebRTC и т.п.

Вы не сможете этого сделать, если ваш анонимайзер встроен в браузер и работает с ним в одном процессе.

Помимо этого, надо как-то убедиться, что ваш браузер, ни при каких обстоятельствах, не будет использовать API операционной системы для разрешения имен DNS и т.п..

Проверить последнее можно сформировав запрос через адресную строку параллельно просматривая трафик через wireshark или tcpdump.

Нестандартные протоколы

Ну, помимо http:// и https:// есть другие протоколы, в которых могут быть свои дыры. Например file:// и smb://, при помощи которых можно попытаться заставить ваш браузер/ОС отправить запрос по нужному адресу.

Все протоколы, кроме http:// https:// должны быть отключены в браузере намертво.

GPS координаты/микрофон/камера в браузере

Очевидно, но, можно очень просто и глупо спалиться.

Дыры в браузере

Это достаточно очевидная вещь, но, браузеры, это решето. Их надо регулярно обновлять. Но, и это вас не особо спасет. Рано или поздно появится новая дыра.

Браузерные плагины

Да. Будьте осторожны с плагинами к браузерам. В них могут быть уязвимости. Они могут видеть всё, что вы делаете, и, в некоторых случаях, могут отправлять данные на сторону.

Антивирусы

Ваш антивирус может вас деанонимизировать. Как?

Сайт в onion/i2p домене просто даст вам скачать уникальную страничку/файл. Браузер сохранит её на диске. Ваш антивирус, прежде чем сканировать ваш файл на «миллиард» существующих вирусов, может сначала поискать хэш этого файла в базе данных антивирусной компании, или, распределенной сети объединяющей всех пользователей. Тем самым, вы будете деанонимизированы.

Телеметрия ОС

Да. Возможно, ваша ОС имеет встроенный антивирус или средства телеметрии, которые тоже не гнушаются коллекционированием и отправкой хэшей ваших файлов в «облака».

Как быть

Рекомендую использовать изолированную от сети виртуальную машину, которая автоматом останавливается при обнаружении неожиданного трафика (отличного от tor|i2p) с её IP адреса.

Контроль должен быть внешним. Средствами другой ВМ или, лучше, другого физического хоста.

Рекомендую подход на основе трех видов трафика от виртуальной машины:

(На всякий случай уточню, что упоминание тут ОС Windows в качестве гостя, скорее, шутка, нежели рекомендация.)

Эту ВМ не стоит использовать для чего-либо, кроме серфинга в защищенных сетях. И, будьте осторожны с ключами лицензионного ПО, MAC адресами и серийными номерами железа, которые видит ОС этой ВМ. Ибо, все это можно успешно слить и через защищенную сеть не запустив механизмов автоматической остановки ВМ. По этой причине, крайне не рекомендую делать всё это на реальном железе.

Камеры/микрофоны в зоне досягаемости

Интересно, что эту информацию можно извлекать даже из защищенной/зашифрованной TCP/HTTPS сессии пользователя замеряя интервалы между IP пакетами.

Микрофон (например, в вашем мобильнике) в зоне досягаемости может делать то же самое. На основе этого можно составить специальный индекс, который, по аналогии с сервисом определения названия играющей в фоне музыкальной композиции, сможет определить, что печатаете сообщение именно вы.

Частично спасает отключение JS, но, клики мышкой при переходе по страницам никуда не исчезают, так что, держите микрофоны подальше от вашего рабочего места.

Глубже даркнета Что скрывается в самой анонимной сети мира

Фото: Sergio Moraes / Globallookpress.com

Попасть на сайты сети I2P (Invisible Internet Project) — анонимного двойника интернета — привычным способом нельзя, потому что этот двойник невидим. С 2003 года I2P создается как параллельный интернет, работающий вне зависимости от интернета мейнстримового. Пробраться в I2P сложнее, чем настроить сервисный и простой Tor. «Лента.ру» разобралась, зачем вообще пользователю идти в зазеркалье сети.

I2P и Tor: скорее гриб, чем лук

Унаследовав принципы работы ранних пиринговых сетей, I2P ориентировался на анонимный обмен контентом, а вырос в целый альтернативный интернет-2. Который, впрочем, по-прежнему немного напоминает торренты и расширяется за счет надежных участников сети.

Сеть I2P легко вообразить, представив себе разветвленную систему туннелей, напоминающую грибницу, или мицелий. Эта невидимая, подземная часть гриба с незапамятных времен и навевает человеку романтические фантазии о грибном разуме. И если зримая часть мицелия — это плодовые тела грибов, распространители спор с генетической информацией, то сайты I2P — видимые капсулы с труднодоступным знанием, хранящимся в тайной системе информационных туннелей. Графически механизм работы Tor с его ветвями, цепями и узлами тоже укладывается в грибную схему.

Фото: Adam Berry / Getty Images

Но грибницы Tor и I2P различны по назначению. Если первый обеспечивает анонимный просмотр внешних ресурсов и доступ к страницам, спрятанным в глубине и мраке нижнего интернета, то I2P — это такой глобальный клуб, члены которого анонимно обмениваются контентом и пользуются уникальной инфраструктурой сети.

Оба хуже

Неугомонные искатели безусловной конфиденциальности уже несколько лет спорят о том, что безопаснее в использовании — Tor или I2P, но единого мнения не сложилось. При сочетании определенных факторов хорошо мотивированный злоумышленник или государственный доброжелатель может отследить вас и там и там. Разница в безопасности между этими двумя потоками глубоководного интернета главным образом сводится к имиджу.

I2P доступна на большинстве современных устройств и операционных систем от Windows до Android. Хотя установка не требует от пользователя специальных технических навыков, придется потратить немало времени на освоение, что повышает рейтинг системы в глазах новичков, а профессионалам портит впечатление от продукта.

Простые потребители склонны больше доверять сложным и непонятным системам (и оснащенным привередливой точкой входа) — они кажутся более надежными. В действительности же сложность — главная угроза безопасности. Изначально I2P — полукустарная попытка идейного, но технически слабого специалиста. Поэтому критики I2P то и дело напоминают о низком происхождении системы, о ее неповоротливости и перегруженности хаотичными решениями. Они уверены, что истеричное стремление дилетанта-разработчика нарядить свое детище сразу во все лучшее не лучшим образом сказалось на безопасности.

Индекс доверия к Tor выше у продвинутой аудитории: все-таки продукт разработан научно-исследовательской лабораторией, близкой к Военно-морским силам США по запросу и при поддержке влиятельных структур вроде Министерства обороны, безусловно нуждавшихся в безопасной передаче данных.

Впрочем, опытная и не слишком невротизированная часть завсегдатаев даркнета функциональной разницы между Tor и I2P особо не замечает. В обоих случаях им приходится использовать тот же метод шифрования и заранее знать, на какой именно ресурс хочется попасть и как точно пишется адрес. В любом случае даже в самых защищенных сетях всегда найдутся вездесущие фишинговые копии сайта, которые стремятся вытряхнуть чужие криптокошельки или хотя бы угнать аккаунт.

Ресурсы I2P для украшения виртуальной жизни и спасения реальной

Сервисы и контент сети I2P отличаются от ресурсов, востребованных в Tor и обслуживающих в основном интересы криптофинансистов и покупателей с нестандартными запросами (и изредка показывающих котиков и другие развлечения из мира нормального пацанского интернета). I2P же больше напоминает вполне благообразное зазеркалье мейнстримового интернета. В первую очередь сеть полезна для анонимов, предпочитающих изощренно шифроваться.

Прежде всего активисты I2P обеспечивают базовые сетевые потребности пользователей. Здесь можно выбирать или создавать самостоятельно почтовые службы и клиенты для них, мессенджеры, торрент-трекеры, хостинги, службы знакомств и взаимопомощи — все то, без чего сеть не может считаться глобальной.

Далее следуют фундаментальные вещи: защита и реализация прав человека через поддержку Hidden Services для беженцев и диссидентов Ближнего Востока, предоставление площадок для размещения материалов от антиглобалистов вроде Wikileaks, GlobalLeaks и Indymedia. Многочисленные конференции и чаты курируются специалистами по психологии и психиатрии, которые консультируют страдающих от последствий военных конфликтов, бытового и сексуального насилия и расстройств психики.

Начать освоение I2P можно с официального онлайн-представительства сети, наиболее полных каталогов сайтов разной направленности и доступных сервисов.

Фото: Vincent West / Reuters

За легкомысленным досугом стоит идти на зазеркальную версию bash.org. Мизантропы рекомендуют также диковинно сконструированную социальную (но анонимную) сеть Onelon. Кроме того, есть более твиттерообразный сервис микроблоггинга.

К услугам заблудившихся — довольно эффективный поисковик, а вещи можно оставить на бесплатном хостинге. Унести с собой что-нибудь полезное, но не особо тяжелое удастся с торрент-трекера. Ну а вспомнить развлечения нулевых всегда поможет имиджборд. Все еще сомневающихся в безопасности своих действий ждет подробный путеводитель по способам защиты данных.

Эффективное возвышение над повседневностью

Для пользователей, склонных к рецидивам аморального поведения тоже выделили несколько углов. Это, например, великий и категорически запрещенный, но живой трекер The Pirate Bay, едва не единолично разоривший индустрию физических музыкальных носителей.

Перед тем как окунуться в главные (и насквозь пиратские, разумеется) библиотеки сети, собравшимся у экранов стоит ознакомиться с монструозным оборотом объемов «Флибусты» и ее ответвлений.

DronVR

В настоящее время примерно 700 выходных узлов обслуживают 3 миллиона человек. Если большое количество людей будет использовать торрент, сеть загрузится до упора. Когда вы захотите скачать торрент файл, а ваша нода будет забита, то вашему BitTorrent клиенту, придется публично объявить ваш ip-адрес торрент-трекеру, ибо помимо вас на этой же ноде сидит еще 200.000 человек, чтобы пиры смогли найти вас.

После того как клиент «анонимно» отправит ваш реальный IP-адрес трекеру, от использования Tor не будет никакой пользы. Кроме того, торрентирование через сеть Tor очень болезненно медленное, но оно все же быстрее, чем I2P.

Не поймите неправильно: пользователи I2P ценят свободу слова, свободу информации, прозрачность и силу технологий в обществе. В отличие от обычного пользователя The Pirate Bay или RuTracker, это сообщество действительно заботится о том, чтобы интернет был анонимным и не подвергался цензуре.

Основным недостатком I2P является скорость. Он имеет среднюю скорость загрузки в 30-100 Кбит/сек, что нереально медленно по сравнению с обычными клирнетовскими 50-100 Мбит/сек. Но есть одна вещь, которую следует учитывать: чем больше вы тратите время на загрузку торрента через I2P, тем меньше времени вам придется потратить на адвокатов. Это компромисс, и вам придется выбирать, что вы цените больше: скорость или безопасность. Обычно торренты на I2P закачиваются ночью, и вы будете уверены в своей анонимности.

В любом случае, публичным торрент-трекарам в Tor или I2p крайне сложно поддерживать себя из-за уменьшения объема рекламных доходов. Кроме того, торренты в Dark Net будут иметь меньшее количество конкуренции из-за сложных методов, необходимых для их доступа.

Немного Tor/I2P/Tails/СОРМ-3

Так. Слишком много за последние полторы недели произошло, поэтому будет в один пост.

Выступление на BlackHat отменили

Каждый сможет взломать Tor за 3000$ (@MagisterLudi) — говорили ребята, которым запретили выступать на BlackHat. Они хотели выступать от имени организации Carnegie Mellon’s Software Engineering Institute, в которой и проводились исследования, но им не дали права на публичное распространения этого материала. Подробности особо неизвестны: исследователи сообщили о баге только Tor Core Developers, но, вроде как, все друг друга поняли, и работы по устранению бага уже ведутся.

Sniper attack

Наконец-то выложили подробности атаки, о которой сообщалось в блоге Torproject в конце января. Эта атака позволяла, во-первых, жрать память на exit-node до ее неработоспособности при очень низком использовании ресурсов на стороне атакующего, во-вторых, позволяла анонимно деанонимизировать hidden service при атаке от 4 до 278 часов на него. Проблема была в некорректной работе с TCP Window Size/Flow Control и команде SENDME. Решили добавлением некой аутентификации на SENDME (на самом деле, просто небольшая проверка). Баг устранен в версии 0.2.4.14-alpha.

Tails и I2P

Вышел Tails 1.1, вроде как с уязвимостью

Ребята из Exodus Intel сообщили разработчикам дистрибутива Tails, что он уязвим, прямо накануне выхода версии Tails 1.1. Сначала никакой информации об уязвимости они не разглашали, однако сейчас сделали видео:

Что происходит на видео?

0:00:00,000 –> 0:00:10,400: Demonstrating IP on listening server, Turning on listening server

0:00:19,000 –> 0:00:25,400: Tails user visiting website icanhazip.com which shows the anonymized IP address

0:00:36,000 –> 0:00:49,400: Showing that we’re indeed using the latest Tails build 1.1

0:00:50,000 –> 0:01:03,400: I2P address being resolved, proof of concept malicious payload being delivered

0:01:30,000 –> 0:01:40,400: Listening server retrieves the Tails user’s de-anonymized IP address (Austin RoadRunner ISP)

Непонятно, уязвимость ли это в самом роутере I2P, его веб-интерфейсе, или же в Tails. Рано судить, но, судя по видео, это что-то вроде XSS, хотя парни говорят о payload. Выглядит как чушь, но Exodus достаточно серьезные люди, чтобы так шутить (например, продают свои эксплоиты DARPA). Ждем подробностей.

Tor и СОРМ-3

Как вы уже, возможно, знаете, МВД РФ объявило конкурс, целью которого является «взлом» TOR (@Gordon01). Сомневаюсь, что этот конкурс составляли компетентные люди (звонок), но лично я считаю, что выборочная деанонимизация пользователей Tor в РФ вполне возможна, если учитывать, что СОРМ-3 работает именно так, как его описывали в пресс-релизах.

Все довольно просто: СОРМ-3 логгирует действия абонентов, и сайты логгируют действия пользователей. Предположим, мы хотим деанонимизировать пользователя, написавшего комментарий на новостном ресурсе. В силу известности всех IP exit-node в конкретный момент, люди, у которых есть логи и веб-сайта, пользователя которого хотят деанонимизировать, и СОРМ-3, и список exit-node в конкретный момент времени, могут сопоставить время появления комментария и время отправки пакета данных от абонента. Чем меньше пользователей Tor в РФ, тем более эффективен такой способ. Такие дела.