Что такое ред рейтинг

Пятнадцать лет назад Red Hat стояла перед судьбоносным выбором: прекратить или продолжать выпуск операционной системы Red Hat Linux, подарившей название всей компании. В компании возникло понимание того, что сам по себе открытый код не может создать бизнес-модель, способную конкурировать с корпорациями уровня Oracle и Microsoft. Требовались решительные действия.

По мнению нынешнего главы Red Hat по продуктам и технологиям Пола Кормье (Paul Cormier), занявшего пост вице-президента по разработкам в 2001 году, чтобы из небольшой компании-разработчика превратиться в серьезного игрока на рынке корпоративного ПО, Red Hat должна была заменить Red Hat Linux на программный продукт корпоративного класса, который сохранит открытость кода, но перестанет быть бесплатным.

Кормье называли в Red Hat сумасшедшим. «Разработчиков тогда не волновали никакие бизнес-модели, – говорит Кормье. – Они просто хотели делать Red Hat Linux. Так что после перехода на новую бизнес-модель у нас возникла определенная смута, кое-кто из разработчиков ушел, но большая часть осталась».

Предложение Кормье ставило на кон судьбу компании, но он одержал победу над скептиками, сумев убедить тогдашнего исполнительного директора Мэтью Шулика (Matthew Szulik) прекратить производство Red Hat Linux. Последняя стабильная версия этой операционной системы вышла в 2003 году, тогда же на рынок была выпущена и первая версия корпоративного дистрибутива Red Hat Enterprise Linux (RHEL). С тех пор компания демонстрирует стабильный рост доходов и прибыли, чему способствует растущая популярность серверов на базе Linux и успешная экспансия Red Hat на новые рынки.

Оглядываясь назад, очевидно, что рискованный замысел Кормье оказался пророческим, хотя и казался многим полной чушью. Как же Red Hat удалось рискнуть, победить и развить успех?

Софт, скутеры и игрушечные бластеры

Компания Red Hat была основана в 1993 году Бобом Янгом (Bob Young) и Марком Юингом (Marc Ewing), и обязана своим названием шляпе, которую Юинг носил во время учебы в Университете Карнеги-Меллона. Но Юинг уже покинул Red Hat, а Янг отошел от управления компанией к тому моменту, когда в нее пришел Кормье. Его приход совпал с выпуском новой версии Red Hat Linux, и он хорошо помнит свои тогдашние разговоры, в том числе беседу с руководителем разработчиков.

Народ в офисе тем временем катался на скутерах и палил друг в друга из игрушечных бластеров, было круто.

Основные деньги Red Hat тогда зарабатывала на технической поддержке по телефону, и Кормье понимал, что такая бизнес-модель не масштабируется.

Кормье вспоминает множество тянувшихся допоздна совещаний, на которых он убеждал топ-менеджеров компании заменить Red Hat Linux на Red Hat Enterprise Linux, которая с самого начала будет предлагаться только на условиях платной подписки, в том числе для получения любых обновлений, исправлений и патчей. По его словам, процесс шел туго, поскольку в поисках стратегии, способной принести компании миллиарды долларов, руководство никак не хотело отказываться от условий лицензирования ПО с открытым кодом.

Кормье победил, но Red Hat все же сохранила практику бесплатной раздачи ПО. В то время как RHEL приносит компании деньги, дух той, первой Red Hat Linux живет в операционной системе Fedora, которая была впервые представлена 2003 году и базировалась на коде Red Hat Linux, а теперь развивается в рамках спонсируемого Red Hat одноименного проекта с открытым кодом. Сегодня Fedora служит чем-то вроде полигона для обкатки новых функций и технологий, которые затем предлагаются корпоративным заказчикам в составе коммерческого продукта RHEL.

Исходный код RHEL также доступен на условиях лицензирования GPL (GNU General Public License) и может свободно компилироваться всеми желающим. Но вот готовые продукты на основе этого кода Red Hat предоставляет только за деньги. Да, есть такая вещь, как CentOS – бесплатный клон RHEL, скомпилированный из исходного кода Red Hat разработчиками компании CentOS. Но это не мешает Red Hat взимать плату за подписку на RHEL, поскольку считается, что только подписка на RHEL гарантирует работоспособность написанных для нее приложений после обновления операционной системы.

Для крупных заказчиков не менее важно и то, что раз в два года Red Hat выпускает версии RHEL с так называемой долгосрочной поддержкой. Такие версии поддерживаются десять лет, причем, вплоть до того, что Red Hat отслеживает критические исправления Linux и портирует их на старые версии своей операционной системы.

«Поставьте себя на место Нью-Йоркской фондовой биржи, и вы поймете, что частая смена версий операционной системы, на которой у вас все построено – это то, чего вам меньше всего хочется», – говорит Уайтхерст.

Если бы Red Hat продолжила бесплатно раздавать ПО и продавать техническую поддержку, то «так и осталась бы крохотной компанией на грани рентабельности», добавляет Уайтхерст.

Red Hat Linux была очень похожа на сегодняшнюю Fedora с ее высокой скоростью выпуска новых версий ради того, чтобы предложить пользователям самые новые технологии. Но новые версии и исправления часто нарушали работоспособность старых приложений и не оставляли шансов на формирование экосистемы сторонних программных и аппаратных решений. С переходом на RHEL компания Red Hat смогла предложить корпоративным заказчикам именно то, что им было нужно: стабильный жизненный цикл и четкие планы релизов, а также отлаженную схему установки программных исправлений без риска нарушения работоспособности системы и приложений. И эта модель, безусловно, доказала свою жизнеспособность.

Нашествие патентных троллей

С ростом денежных поступлений Red Hat стала объектом атаки патентных троллей и особо рьяных защитников ПО с открытым кодом. Несмотря на необычную для софтверных компаний позицию – Red Hat открыто выступает против самого понятия патентов на ПО – компания выработала прагматическую стратегию приобретения защитных патентов. Red Hat идет в суд, когда дело касается основополагающих принципов, и решает не столь важные споры во внесудебном порядке, если это выходит дешевле.

«Если вы принимаете концепцию модульных инноваций, когда множество разных людей вносят свой вклад в прогресс, опираясь на достижения предшественников, то вам становится очевидно, что патенты только тормозят дело, – говорит Уайтхерст. – Я не думаю, что мы так уж отличаемся от любой другой софтверной компании, нам просто приходится иметь дело с огромной массой патентных троллей».

У юристов Red Hat всегда есть дела в суде, особенно в суде Восточного округа Техаса (известном как «очаг патентных исков»). Компания даже как-то объединилась со своим давним соперником, фирмой Novell, чтобы выиграть в 2010 году дело у «дочки» известного патентного тролля Acacia. Более того, новоявленные партнеры однажды готовили совместное экспертное заключение по поручению Microsoft, которое понадобилось при рассмотрении какого-то патентного иска.

«Иногда нам звонят заказчики и говорят, что на них подали в суд за использование наших продуктов. Тогда мы встаем на их защиту, – говорит Уайтхерст. – Мы стремимся урегулировать каждый случай оптимальным способом. С кем-то предпочитаем судиться, поскольку их патенты не применимы по тем или иным причинам. С кем-то остается только договариваться вне суда. Причем, обычно мы заключаем досудебное соглашение так, чтобы вывести из-под удара не только наших заказчиков, но и всех пользователей соответствующего программного кода».

Несмотря на неприятности с патентами, Red Hat стала одним из ведущих игроков на рынке корпоративных серверов, сосредоточившись на том, что она делает лучше всего: на создании превосходного ПО.

«Мы никогда не приходим к клиенту и не говорим: “Есть одно приложение, которое не поддерживается на платформе RHEL”, – говорит Кормье. – Если оно поддерживается на Windows, значит поддерживается и на RHEL».

Дэниел Вэнимор (Daniel Vandemore), главный архитектор компании Net-Results, работает с решениями Red Hat более десяти лет и согласен, что переход к сбалансированной стратегии выпуска новых версий сильно повысил привлекательность Red Hat для корпоративных заказчиков.

На пути к третьему миллиарду

В 2012 году Red Hat преодолела важный рубеж и стала первой в истории компанией, чья годовая выручка составила один миллиард долларов и была полностью (или почти полностью) получена за счет разработки и сопровождения ПО с открытым кодом. В 2016 году компания закрепила свое лидерство, отчитавшись о достижении отметки в два миллиарда долларов выручки, а по итогам 2017 года стремится взять новую планку – три миллиарда долларов.

«Это просто очередное, одно из многих, подтверждение того, что ПО с открытым кодом является фундаментальной частью ИТ-инфраструктур, – говорит Джим Землин (Jim Zemlin), глава Linux Foundation. – Red Hat доказала, что это жизнеспособная бизнес-модель, что это лучший способ распространения ПО и что на этом можно хорошо зарабатывать».

Red Hat не думает останавливаться. В 2006 году компания совершила крупную покупку, приобретя компанию-разработчика JBoss Middleware. В ноябре 2010 года Red Hat купила поставщика PaaS-решений Makara, в октябре 2011 года – разработчика программной системы хранения данных Gluster, а в июне 2017 года – компанию с украинскими корнями Codenvy, поставщика онлайн-средств разработки современных контейнерных и облачных приложений.

VMware «значительно опережает» Red Hat в виртуализации

Решения Red Hat для дата-центров ничем не уступают предложениям Microsoft, и при этом не имеют ограничений, характерных для проприетарного софта. Вместе с тем, руководство Red Hat считает, что главный соперник компании находится отнюдь не в Редмонде.

«Мы почти не сталкиваемся с Microsoft», – говорит Уайтхерст, отмечая, что Red Hat в основном занимается теми, кто перешел или переходит с Unix на Linux, и ее главными конкурентами на этом поле являются Oracle и IBM. В будущем, по мнению Уайтхерста, Red Hat будет расти за счет ИТ-инфраструктур для общедоступных и частных облачных сред, а также для поставщиков решений класса «Software as a Service». И бороться здесь, в первую очередь, предстоит с системами виртуализации VMware.

Многие считают, что Red Hat это не по силам. VMware доминирует на рынке виртуализации серверов, и сейчас ее главный соперник – это Microsoft Hyper-V. Замыкает тройку лидеров Citrix со своим гипервизором с открытым кодом Xen, а Red Hat и Oracle пока борются за четвертое место.

Платформа виртуализации Red Hat построена на основе гипервизора KVM, который сегодня занимает менее одного процента рынка, отмечает аналитик компании Gartner Крис Вольф (Chris Wolf). По его мнению, у Red Hat хорошие технологии, но «вначале ей придется обойти Oracle, которая сегодня занимается виртуализацией очень серьезно».

Red Hat выпустила абсолютно новый специализированный продукт для виртуализации под названием Red Hat Virtualization (RHV), который предлагает множество новых функций и наконец-то оснащен системой управления, не привязанной к Windows Server, что важно для тех, кто хочет использовать только ПО с открытым кодом, такое как Java, JBoss и RHEL. Но, по мнению Вольфа, Red Hat сильно уступает VMware по части интеграции своих средств виртуализации со сторонними решениями резервного копирования, безопасности и аварийного восстановления.

Уайтхерст смотрит на вещи более оптимистично: «Они значительно опережают нас в виртуализации, а мы их – в операционных системах и middleware. А когда дело доходит до переносимости приложений между корпоративными дата-центрами и облачными средами, важны все три фактора. Они сильно оторвались в одном из них, но у нас огромное преимущество по двум другим».

Споры о терминах и верности принципам

Не все согласны называть Red Hat первой в истории компанией с открытым кодом, преодолевшей отметку в миллиард долларов. Как указывает разработчик Linux Грег Кроа-Хартман (Greg Kroah-Hartman), бизнес Google, Facebook и Amazon тоже построен на ПО с открытым кодом, а Linux уже принес миллиарды долларов IBM.

«Есть много крупных компаний, которые полагаются только на софт с открытым кодом и принимают активное участие в жизни проектов Open Source, – говорит он. – И они уже давно шагнули за отметку в миллиард долларов».

И все же Red Hat действительно уникальна тем, что зарабатывает почти все свои деньги за счет разработки и продажи ПО с открытым кодом. Red Hat также является крупнейшей компанией-участником проекта разработки ядра Linux по размеру программного вклада. Как с восхищением отмечает Кроа-Хартман, «они делают великое дело, позволяя своим сотрудникам вносить большой вклад в открытые проекты. Мне очень нравится все, чего они уже достигли и продолжают делать».

Однако Кроа-Хартман обращает внимание, что у Red Hat «есть и проприетарное ПО, и она его продает», что вызывает споры о том, можно ли называть Red Hat компанией с открытым кодом.

Надо сказать, что, приобретая проприетарные технологии, Red Hat со временем переводит их в разряд ПО с открытым кодом, как это было сделано с линейкой JBoss Middleware.

В 2011 году Red Hat сама подогрела споры о своей верности принципам Open Source, когда несколько отошла от общепринятой практики предоставления исходных текстов, пытаясь защитить продажи RHEL от атаки со стороны Oracle.

Oracle выпустила свой Linux-дистрибутив, который, как и дистрибутив CentOS, построен на исходном коде RHEL, и стала активно переманивать клиентов Red Hat, предлагая техническую поддержку по более низким ценам. В ответ Red Hat решила затруднить создание сторонних дистрибутивов на базе своего кода и стала предоставлять его в уже окончательном, интегрированном виде, без общепринятого разделения на каноническое ядро Linux и дополнительные патчи к нему.

Кроа-Хартман утверждает, что это не создало ни малейших проблем для разработчиков дистрибутивов. Этот ход Red Hat никак не отразился на выпуске новых версий CentOS, но он хорошо вписывается в давнее стремление Red Hat зарабатывать деньги на открытом коде, не нарушая лицензию GPL.

«Если уж начистоту, то Oracle говорила открытым текстом: “Это полная копия Red Hat, и мы предлагаем ее дешевле, чем Red Hat”, – говорит Уайтхерст. – Мы должны были защитить свою бизнес-модель, поскольку не будь мы успешными, Oracle вряд ли бы стала раздавать свои исходные коды так, как их раздаем мы, той же CentOS и всем остальным».

Можно ли повторить успех Red Hat?

«Есть огромные сектора, где мы не присутствуем ни в каком виде, – говорит Уайтхерста. – Те же СУБД».

У главы Linux Foundation Джима Землина есть множество примеров того, что сегодня инновации создаются именно молодыми компаниями, среди которых он выделяет разработчика Hadoop-решений Cloudera, а также фирму SugarCRM. Землин верит, что в мире появится еще не одна компания уровня Red Hat, отмечая при этом, что успех движения Open Source зависит как от тех, кто создает инновационные продукты на основе ПО с открытым кодом, так и тех, кто, как Red Hat, разрабатывает и продает программные продукты с открытым кодом.

По мнению Землина, без открытого кода Salesforce.com (клиент Red Hat), Google, Amazon и Facebook не смогли бы стать тем, кем стали.

«Я думаю, что таких компаний, как Red Hat, будет больше, но подобная постановка вопроса сужает рамки такого понятия, как успех с использованием ПО с открытым кодом, – говорит Землин. – На самом деле надо смотреть на сотни и сотни компаний, которые берут открытый код и достигают огромных успехов в бизнесе, используя этот код самыми разными способами».

АКРА присвоило ООО «Ред Софт» кредитный рейтинг BB(RU), прогноз «Стабильный»

Кредитный рейтинг ООО «Ред Софт» (далее — «Ред Софт», Компания) обусловлен средней долговой нагрузкой, средними оценками ликвидности и денежного потока, низкой оценкой бизнес-профиля, невысоким уровнем корпоративного управления и очень низкой оценкой размера Компании. Рейтинг поддерживают высокая рентабельность и широкая география деятельности.

«Ред Софт» — российский разработчик программного обеспечения, предоставляющий услуги в сфере хранения и управления данными на основе собственных решений. Основные акционеры — Вячеслав Комлев, Анатолий Митрошин, Сергей Зотов.

Ключевые факторы рейтинговой оценки

Средний уровень долговой нагрузки. На 31.10.2020 долг Компании был представлен двумя облигационными займами по 100 млн руб. и займом от одного из собственников в размере 38,2 млн руб. Если на конец 2019 года отношение общего долга к FFO до чистых процентных платежей было равно 1,8x, то к концу 2020 года показатель, по оценкам АКРА, возрастет до 2,1x. Отношение скорректированного на операционную аренду общего долга к FFO до фиксированных платежей в указанные периоды — 2,0x и 2,2x соответственно, что соответствует средней долговой нагрузке. В дальнейшем динамика показателей долговой нагрузки будет зависеть от уровня законтрактованности.

Покрытие фиксированных платежей также находится на среднем уровне. Отношение FFO до фиксированных платежей к фиксированным платежам в 2019 году составляло 4,8x. В 2020 году Агентство ожидает снижение показателя до 3,2x.

Средние оценки ликвидности и денежного потока. Один из выпусков облигаций «Ред Софт» должен быть погашен в мае 2021 года. Компания планирует его рефинансировать. АКРА отмечает, что у Компании ограничен доступ к банковскому финансированию из-за отсутствия имущества, которое может выступать в качестве залога. В случае нестабильности на финансовых рынках в период подготовки и размещения нового облигационного займа «Ред Софт» может столкнуться с трудностями при погашении текущего займа. Свободный денежный поток (FCF), в расчет которого Агентство также включило финансирование связанной с «Ред Софт» компании, находится в отрицательной зоне, что оказывает давление на оценки ликвидности и денежного потока. Размещение средств, полученных в рамках расчетов с заказчиками за 2020 год, в банках с высоким кредитным качеством при их осторожном инвестировании в оборотный капитал позволит Компании подойти к моменту погашения с более сильным профилем ликвидности. В случае успешного рефинансирования выпуска облигаций следующее ближайшее погашение предстоит Компании в 2023 году.

Низкая оценка бизнес-профиля при широкой географии деятельности. Диверсификация деятельности «Ред Софт» оценивается АКРА как средняя. Основной продукт Компании — операционная система собственной разработки «Ред ОС», также в портфель Компании входят система управления базами данных «СУБД Ред База Данных», тиражируемые решения на базе «Ред Платформа» и решения по организации межведомственного электронного взаимодействия «Редшлюз». Негативное влияние на рейтинг оказали короткие сроки контрактации по государственным контрактам, которые составляют основу портфеля заказов «Ред Софт». Дополнительное негативное влияние на рейтинг оказывает умеренно высокая зависимость от ключевого клиента — Федеральной службы судебных приставов, — доля которого в выручке 2019 года была на уровне 40%, а в 2020 году, по оценкам Агентства, составит около 30%. Несмотря на уверенные рыночные позиции в сегменте российских разработчиков программного обеспечения, в целом на российском рынке информационных технологий позиции «Ред Софт» достаточно слабы. АКРА отмечает широкую географию деятельности Компании, которая охватывает 29 регионов РФ.

Высокая рентабельность при очень низкой оценке размера Компании. По итогам 2019 года выручка Компании составила 288 млн руб. (+89% к 2018-му). Исходя из контрактации на 2020-й, выручка в этом году составит около 370 млн руб. (+28%). В последующие годы размер выручки в первую очередь будет зависеть от динамики контрактации по новым клиентам. В свой прогноз АКРА закладывало выручку преимущественно по тем проектам, по которым обеспечивается техническая поддержка действующих клиентов. По оценкам АКРА, такие проекты могут позволить поддерживать годовую выручку на уровне 275–300 млн руб.

FFO до фиксированных платежей и налогов по итогам 2020 года оценивается на уровне 129 млн руб. (+4% к уровню 2019 года). Этот показатель соответствует низкой оценке по методологии Агентства. Рентабельность по FFO до фиксированных платежей и налогов в 2020 году прогнозируется на уровне 35%, что оценивается АКРА как высокий уровень.

Невысокий уровень корпоративного управления. АКРА оценивает уровень корпоративного управления Компании как соответствующий масштабу ее деятельности: степень погруженности собственников в операционное управление является высокой, финансовая и дивидендная политики не формализованы. Вместе с тем Агентство отмечает предпринимаемые меры по повышению качества корпоративного управления — в ближайшее время должно быть принято положение о совете директоров, в состав которого должны быть включены в том числе независимые директора. Структура группы, по оценкам АКРА, достаточно проста, однако Агентство обращает внимание на наличие практики кредитования связанной компании (ООО «Ред Софт Центр»), которая по итогам 2019 года и девяти месяцев 2020 года остается убыточной, что отражено Агентством в негативной корректировке рейтинга за финансовую политику. Финансовая прозрачность Компании оценивается как невысокая в связи с отсутствием отчетности по МСФО.

Ключевые допущения

Факторы возможного изменения прогноза или рейтинга

«Стабильный» прогноз предполагает с наиболее высокой долей вероятности неизменность рейтинга на горизонте 12–18 месяцев.

К позитивному рейтинговому действию могут привести:

К негативному рейтинговому действию могут привести:

Компоненты рейтинга

Оценка собственной кредитоспособности (ОСК): bb.

Рейтинги выпусков

Рейтинги эмиссиям в обращении не присвоены.

Регуляторное раскрытие

Кредитный рейтинг был присвоен ООО «Ред Софт» впервые. Пересмотр кредитного рейтинга и прогноза по кредитному рейтингу ожидается в течение одного года с даты опубликования настоящего пресс-релиза.

Кредитный рейтинг был присвоен на основании данных, предоставленных ООО «Ред Софт», информации из открытых источников, а также баз данных АКРА. Кредитный рейтинг является запрошенным, ООО «Ред Софт» принимало участие в процессе присвоения кредитного рейтинга.

Факты существенного отклонения информации от данных, зафиксированных в официально опубликованной финансовой отчетности ООО «Ред Софт», не выявлены.

АКРА не оказывало ООО «Ред Софт» дополнительных услуг. Конфликты интересов в рамках процесса присвоения кредитного рейтинга выявлены не были.

Обзор рынка услуг по оценке киберзащищённости методом Red Team Operations в России и за рубежом

С ростом зрелости систем информационной безопасности крупные российские организации приходят к осознанию недостаточности инструментальных тестов на проникновение и смотрят в сторону активных продолжительных тестов киберзащищённости в реальных условиях и с применением всего возможного арсенала средств нападения. Одним из популярных подходов здесь является метод Red Team Operations, предлагаемый рядом отечественных и зарубежных компаний. В статье проводится обзор основных участников рынка таких услуг.

Введение

Построенную систему защиты информации нужно проверять. В этой точке, пожалуй, сходятся интересы всех участников процесса: ИБ-специалистам надо убедиться, что нигде не осталось изъянов и слабых мест, а руководство организации хочет удостовериться, что деньги и прочие ресурсы потрачены не зря.

Однако борьба с рисками и угрозами — процесс комплексный и многосторонний, так что протестировать все возможные её аспекты с помощью какого-то одного метода нельзя. В результате появляется разнообразие вариантов проверки, каждый из которых полезен по-своему. Например, поиск уязвимостей помогает устранять сбои и изъяны в программных средствах и конфигурациях, но по его итогам трудно понять, готово ли предприятие бороться с угрозами и устойчиво ли к действиям злоумышленников.

Один из элементов, которые определяют надёжность корпоративной киберзащиты, — человеческий фактор, т.е. компетентность персонала. Это касается не только людей, которые занимаются борьбой с угрозами и настройкой инфраструктуры, но и вообще всех сотрудников организации: осведомлены ли они об основах кибербезопасности и могут ли сопротивляться приёмам социнжиниринга. Для того чтобы изучить эту сторону защиты информации на предприятии, можно разыграть условное нападение и наблюдать за действиями и реакциями коллег. Однако и в этой узкой области тоже существует вариативность: например, многие методы анализа подразумевают условность происходящего. Где-то специалисты тренируются в виртуальной среде, где-то — заранее знают о том, что их будут проверять. Это тоже сказывается на полезности получаемых данных; соответственно, ряд экспертов считает самыми действенными те формы анализа, которые проводятся в максимально приближённых к «боевым» условиях.

Этот подход к проверке представляет интерес. Мы попробуем оценить состояние и перспективы соответствующего сегмента рынка, а также дать обзор предложений от крупных игроков. Кроме того, полезно будет внести некоторую ясность в сам термин. В зарубежной практике, по нашим наблюдениям, чаще всего говорят «Red Team Operations» или «Red Team Cybersecurity Assessment»; для краткости мы также будем употреблять распространённый вариант «Red Teaming».

Что такое Red Team Operations?

Для сферы ИБ термин относительно нов, и всё ещё нет полной ясности в том, как его толковать. Поэтому прежде чем говорить об услуге и других продуктах такого рода, нужно решить, что мы будем понимать под Red Teaming и как станем соотносить его со смежными терминами.

Само по себе название «Red Team» происходит из военного дела и связано с учениями. Контингент формирует «красную команду», которая будет атаковать, и «синюю команду» обороняющихся. При этом «своими» могут быть и те, и другие: в сценарии А нужно выбить условного противника из важного района, в сценарии Б — удержать стратегически ценные высоты.

Поэтому концепция «красной команды» всегда ассоциируется с нарушителями, против которых нужно бороться. Кроме того, в экспертной среде успели появиться дополнительные термины, описывающие конкретные разновидности киберучений, и далеко не все из них можно соотнести с идеей «редтиминга».

К области проверок систем киберзащиты принадлежит целое множество терминов, по-разному соотносящихся между собой: пентестинг, киберучения, анализ защищённости, аудит информационной безопасности и т.п. Мы попытались выстроить их системно, руководствуясь мнениями экспертов.

Условно можно разделить все проверки защищённости на пассивные и активные. В пассивном сценарии аналитик взаимодействует только с объектами информационной системы (скажем, оценивает устойчивость аппаратного обеспечения к внешним воздействиям) и при этом всегда знает, когда нужно остановиться, т.е. не пытается «зайти слишком далеко». Активный сценарий, напротив, подразумевает такие попытки: например, проверяющий находит неактуальную версию программного обеспечения, изучает сведения об ошибках безопасности в ней и подбирает эксплойт, с помощью которого использует какой-либо изъян для взлома защиты. При этом тест проверяет уже не только объекты, но и субъектов — т.е. персонал, который должен как-то отреагировать на происходящее.

Таблица 1. Пассивные и активные методы оценки защищённости

| Пассивные | Активные |

| Аудит информационной безопасности | Киберучения |

| Симуляция (Breach and Attack Simulation, BAS) | Киберполигон (Cyber Range) |

| Поиск уязвимостей / пентестинг | Red Team Operations |

Второй классификационный фактор — статус персонала, который может быть предупреждён или не предупреждён об активности проверяющего. Как мы уже говорили ранее, в некоторых сценариях сотрудникам организации позволяют быть готовыми к анализу защищённости. Иногда это не имеет определяющего значения (например, при аудите, когда анализируются политики ИБ и нормативные документы), иногда является неизбежным. Характерный образец второго случая — специальные программные среды для повышения квалификации персонала, когда сотрудники проходят обучение на тренажёрах (Cyber Range). Методы вроде пентестинга и «редтиминга» принадлежат к группе, где предварительное уведомление снижает эффективность проверки, потому что они выявляют готовность систем и людей к непредвиденным ситуациям.

Третьим основанием для классификации являются среда и методы, которые могут быть условными (виртуальными) либо реальными. Атаковать настоящую инфраструктуру предприятия опаснее, но итоги такой проверки, конечно, будут более показательными — особенно если аналитики пользовались теми инструментами, к которым обычно прибегают киберпреступники.

На этом фундаменте можно определить следующие отличительные особенности метода Red Team Operations:

Отсюда можно выводить отличия «редтиминга» от близких к нему терминов:

Довольно часто метод Red Teaming сопоставляют с APT — Advanced Persistent Threat, постоянной угрозой повышенной сложности, т. е. длительной целевой атакой злоумышленника, в ходе которой он старается любыми средствами (в том числе разработанными специально для этой операции) проникнуть в информационную инфраструктуру жертвы, закрепиться там и извлечь из её ресурсов как можно больше данных. Такой подход кажется обоснованным, и от него тоже можно отталкиваться — в том числе потому, что «редтиминг» иногда позиционируется именно как проверка на устойчивость к целевым атакам.

Мировой рынок: сегмент услуг по поиску уязвимостей

Существующих исследований рынка, которые были бы сфокусированы именно на Red Team Operations, насколько нам известно, пока нет. Имеются данные по сегменту поиска уязвимостей, т. е. пентесту; с учетом терминологических неясностей, о которых упоминалось ранее, можно условно считать, что интересующая нас услуга является частью этого сегмента. Действительно, хотя ряд крупных участников рынка занимается только традиционным пентестом, есть и те, кто готов предложить клиентам «редтиминг».

Организация Markets and Markets оценила рынок Penetration Testing в 594,7 млн долларов США по состоянию на 2016 год и предсказала, что к 2021 году он достигнет объёма примерно в 1,7 млрд долларов, возрастая в среднем на 23-24 процента ежегодно. Аналитики считают, что рост обусловлен развитием интернета вещей (IoT), концепции BYOD (Bring Your Own Device, использование личных мобильных устройств в корпоративной сети), а также бизнес-продуктов, работающих в публичной инфраструктуре (веб-приложения и облачные технологии).

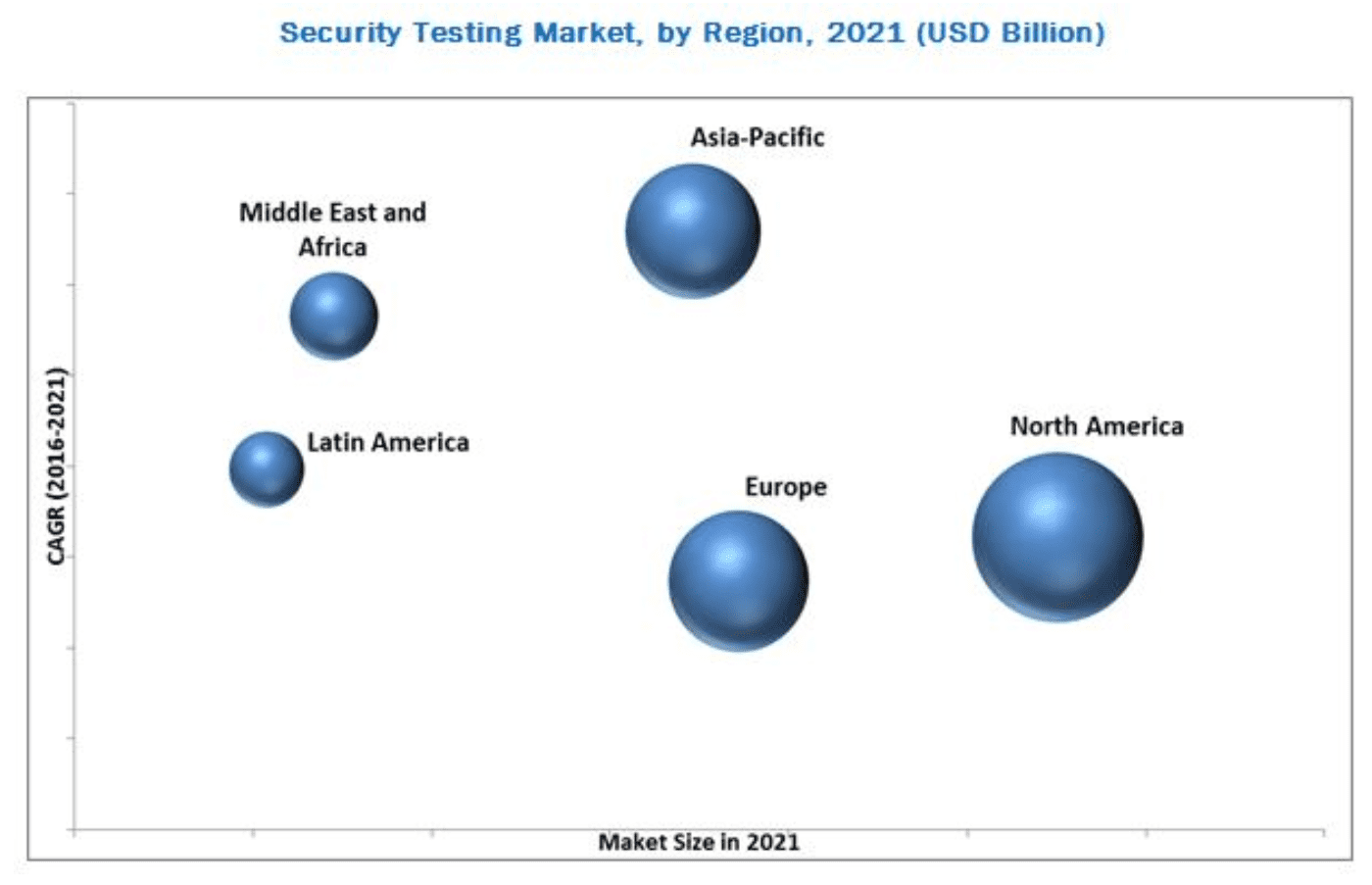

Ожидается, что наиболее распространённой целью применения пентеста окажутся беспроводные сети, а востребован он будет в первую очередь государственными и военными заказчиками. Географически наибольшую часть сегмента занимали компании из Северной Америки, но ожидалось увеличение показателей Азиатско-Тихоокеанского региона.

Рисунок 1. Прогноз Markets and Markets по объёму рынка проверок безопасности к 2021 году в разных регионах

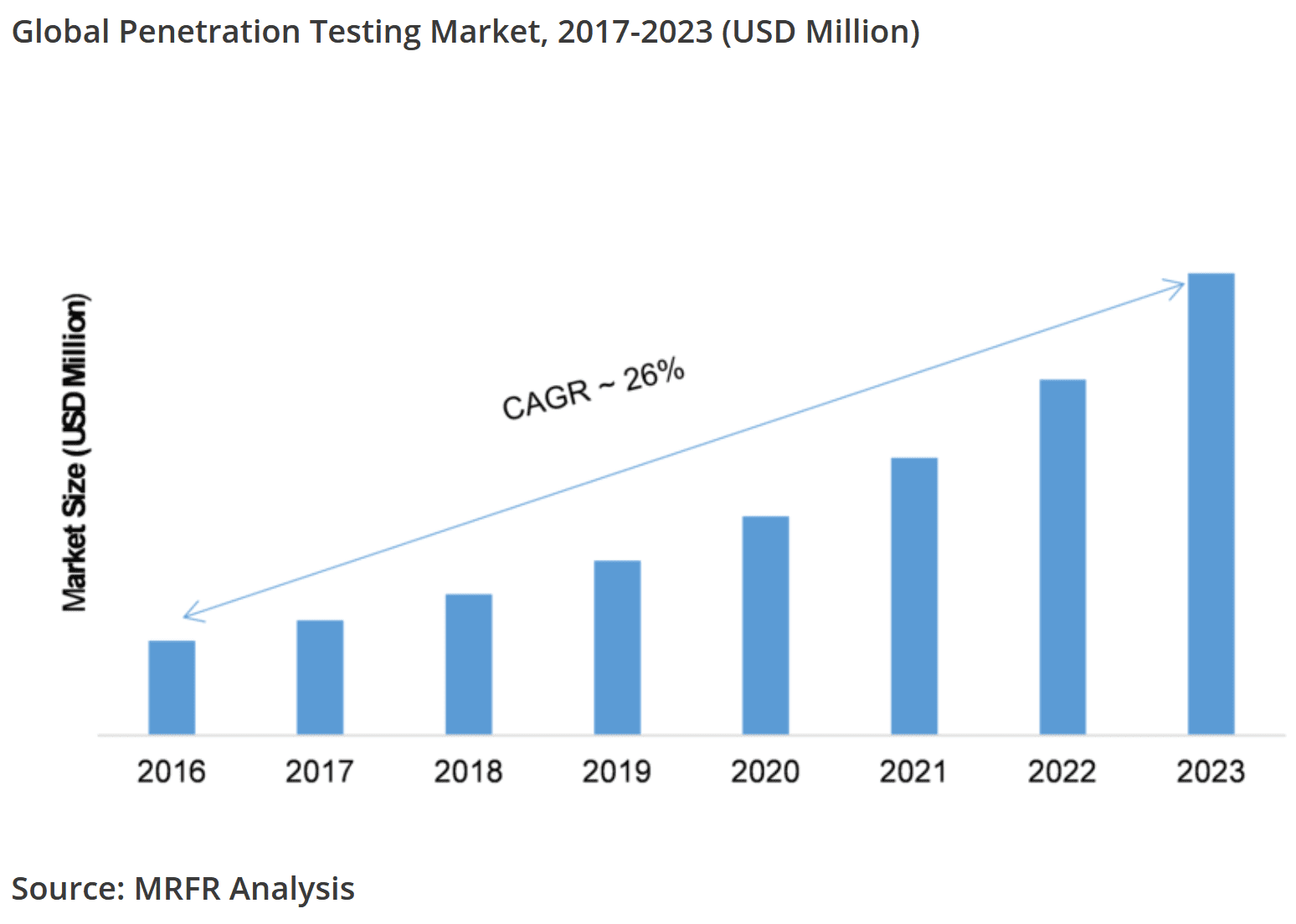

Компания Market Research Future предположила вероятный среднегодовой рост рынка на 26% в период с 2017 по 2023 годы. По мнению аналитиков, к концу периода сегмент достигнет объёма в 2,8 млрд долларов США.

Рисунок 2. Прогноз Market Research Future по росту рынка пентестинга к 2023 году

Обе аналитические компании выделили следующих крупных игроков: Hewlett-Packard Enterprise, IBM Corporation, Rapid7 Inc., Qualys Inc., Veracode, Trustwave Holdings, Cigital Inc., WhiteHat Security (все перечисленные — из США), Acunetix (Мальта) и Checkmarx (Израиль).

Большинство названных организаций, как мы отметили выше, предлагает только традиционный поиск уязвимостей, однако, например, в каталогах IBM, Rapid7 и Trustwave присутствуют услуги Red Teaming.

В 2019 году ещё один аналитический прогноз опубликовала компания Market Insights Reports. Эксперты отмечают, что в 2018 году рынок пентеста имел объём в 920 млн долларов США, и ожидают дальнейшего среднегодового роста на 14-15%, приводящего в итоге ко взятию планки в 2,4 млрд долларов по состоянию на конец 2025 года.

Если сравнить эти оценки с прогнозами по рынку ИБ в целом, то можно отметить, что аналитики считают данное направление перспективным. При условии, что сегмент оправдает оптимизм экспертов по экономике, он будет расти быстрее: среднегодовой прогресс всего рынка защиты информации на ближайшую половину десятилетия оценивают где-то в 10-11%. Впрочем, доля сегмента в общем объёме всё равно будет относительно невелика — около одного процента (2-3 млрд долларов из 200-300).

Нужна ли вам услуга Red Team Operations?

Выбирая услугу, нужно убедиться, что она даст эффект, соразмерный затратам. Для «редтиминга» это весьма актуально, поскольку такая работа, исполненная специалистами высокой квалификации, может оказаться дорогостоящей — при том, что не каждое предприятие извлечёт из неё пользу.

Например, в отечественной практике есть мнение, что в большинстве случаев организация-клиент может обойтись традиционным пентестом, который вполне удовлетворит её потребности. Согласно такому подходу, Red Teaming — это средство проверки не столько защиты как таковой, сколько корпоративной команды реагирования на инциденты и её умений обнаруживать подозрительную активность и принимать меры. Эта идеология соответствует традиционной военной схеме, в которой подобные учения понимаются именно как противостояние двух команд, «красной» и «синей».

Похожие идеи можно встретить и в зарубежных источниках, чьи авторы подчёркивают, что тестирование по методу Red Team оправданно в первую очередь для сложных и комплексных информационных систем, где риски неопределённо высоки, а потенциальные злоумышленники непредсказуемы. Напротив, для простых систем с низкими рисками и хорошо известными проблемами применение метода не имеет большого смысла: можно обойтись, например, аудитом ИБ и подтверждением соответствия требованиям (compliance).

Заметную роль здесь играет самооценка компаний (или, если точнее, степень её соответствия действительности). Некоторые из них знают, что «редтиминг» рекомендуется для зрелых структур с развитой системой ИБ, и думают, будто таких организаций очень мало, скромно исключая себя из их числа. Отчасти поэтому услуги активной оценки защищённости пока не слишком востребованны.

Попутно стоит заметить, что крупные организации иногда предпочитают создавать свои собственные «красные команды» вместо того, чтобы заказывать услугу у внешних специалистов. Например, группа сотрудников Microsoft занимается всесторонней проверкой устойчивости облачной платформы Azure. Появлялись сведения о создании такого подразделения и в Google. В начале 2019 года мы видели вакансию в «красной команде» McAfee, а сейчас такое объявление можно найти на сайте компании Tesla.

В целом, на наш взгляд, следует помнить, что Red Team — это главным образом проверка компетентности персонала (в том числе и в первую очередь — сотрудников, отвечающих за безопасность), и исходить именно из такого понимания услуги. Это поможет определиться с тем, полезно ли организации подобное тестирование.

Обзор рынка услуг Red Team Operations

Далее приведено перечисление предложений 14 игроков мирового и российского рынка с краткой характеристикой их услуг «редтиминга».

Российские игроки

BI.ZONE

Компания BI.ZONE предлагает несколько услуг, из числа которых ближе всего к Red Teaming — сервис анализа защищённости инфраструктуры. В описании указано, что эксперты имитируют действия реальных злоумышленников с целью обнаружить изъяны в системе защиты организации-клиента. Помимо внешнего исследования можно заказать и внутреннее, оценив способность службы ИБ бороться с инсайдерами. Имеется также тест для персонала на предмет устойчивости сотрудников к фишинговым атакам и другим методам манипулирования.

По мнению компании, анализ будет полезен заказчику в том случае, если он готовится к изменениям в информационной инфраструктуре или уже произвёл их — например, открыл новый офис. Кроме того, отчёт о результатах позволит понять, готовы ли работники организации ко встрече с киберпреступником. В качестве отдельной услуги BI.ZONE предлагает длительный пентест (Continuous Penetration Testing).

Подробнее с услугой можно ознакомиться на сайте компании.

Digital Security

Отечественная компания Digital Security предоставляет услуги пентеста и аудита информационной безопасности. Клиент может заказать проверку инфраструктуры извне или изнутри, проанализировать используемые или разрабатываемые приложения на предмет изъянов либо подтвердить соответствие требованиям стандартов.

Предложения компании сближаются с «редтимингом» в области тестирования на проникновение с помощью социальной инженерии. Психологическое манипулирование, фишинг и прочие подобные методы часто оказываются отправной точкой для целевых атак, поэтому они обычно входят в состав проверок Red Team — в той их части, которая посвящена человеческому фактору, т.е. анализу персонала. Digital Security подчёркивает, что конечная цель этих тестов заключается в повышении осведомлённости и квалификации сотрудников. Кроме того, одной из заявленных конечных целей данной услуги является поиск недочётов в работе служб ИБ, что также роднит её с классическим противостоянием «красных» и «синих».

Подробнее с услугой можно ознакомиться на сайте компании.

Group-IB

Компания Group-IB помимо классического пентеста и аудита информационной безопасности также предлагает обособленную услугу Red Teaming. В отдельных случаях проверку проводят единоразово, но в целом этот сервис позиционируется как регулярная имитация целевых атак на компанию-клиента с использованием сложных методов и инструментов из арсенала хакерских групп. После согласования целей, тактики и инструментария с заказчиком команда Group-IB проводит имитацию нападений на протяжении нескольких месяцев, не ставя в известность о времени активных действий никого, кроме офицера безопасности (т.е. атака может начаться ночью, ранним утром, в разгар рабочего дня или в выходной). При этом ведётся постоянный мониторинг изменений инфраструктуры, которые создают новые цели; если открывается новая «поверхность» для атак, то команда Red Team использует её. Такой подход позволяет быстро обнаруживать новые бреши в защите.

В Group-IB считают, что проверки в формате Red Teaming не должны иметь каких либо временных ограничений в рамках оговорённого периода работ: реальный киберпреступник может очень долго планировать атаку и проводить её точечно в неожиданный момент времени, а одна из основных задач «редтиминга» состоит как раз в том, чтобы максимально точно воспроизвести действия злоумышленника. В целом прослеживается основная идея регулярной имитации нападений, позволяющей проверять не только технические средства защиты и их конфигурацию, но и готовность персонала постоянно выявлять инциденты и грамотно реагировать на них. Таким образом, Red Teaming помогает натренировать собственную службу ИБ и развить её навыки по выявлению подозрительных действий, устранению уязвимостей и эффективному противостоянию реальным угрозам. Этот аспект выделен особо: первое, что видит посетитель в описании сервиса, — фраза «Регулярная имитация целевых атак для усиления вашей службы безопасности».

Подробнее с услугой и аналитическим обзором можно ознакомиться на сайте компании.

Positive Technologies

В Positive Technologies традиционную идею Red Teaming преобразовали в концепцию непрерывного повышения защищённости бизнеса от киберугроз, где сочетаются сервисы моделирования сложных атак, выявления угроз и противодействия им. В основе подхода, предложенного компанией, лежит продолжительная (от года и более) эмуляция АРТ-атак, выполняемая последовательно несколькими не пересекающимися между собой подразделениями Red Team. Для того чтобы максимально расширить поверхность атаки, эксперты выполняют комплекс из внешнего и внутреннего тестирования на проникновение, анализа защищённости беспроводных сетей, исследования конфигурации сетевого оборудования и социотехнического тестирования различного уровня сложности. Дополнительным усилением служат анализ защищённости приложений и необходимый отраслевой «тюнинг». Под каждую конкретную компанию разрабатывается уникальное ПО, эмулирующее работу APT-инструментов, детально исследуются возможности уязвимостей (в том числе — нулевого дня), выявленных в инфраструктуре.

Наряду с «редтимингом», фактически превращённым в длительное тестирование на «АРТ-устойчивость» конкретной компании, концепция Positive Technologies содержит элементы для повышения мастерства защитников (Blue Team) и для их подготовки к самостоятельной борьбе с кибератаками. Основная цель — оперативно определить источник угрозы, локализовать следы присутствия злоумышленника в системах компании, восстановить нарушенный бизнес-процесс, а также отработать эту методологию вместе с ИБ-командой организации в ходе моделирования АРТ-атак.

Подробнее с услугами можно ознакомиться на сайте компании.

«БСС-Безопасность»

Профильное предприятие, входящее в состав группы компаний BSS, предоставляет услуги по оценке уровня защищённости корпоративной инфраструктуры, в том числе и путём проведения Red Team Operations. Специалисты компании без ограничений по времени и использованию ресурсов проводят реальные атаки, позволяющие точно оценить, насколько хорошо заказчик услуги может защититься от настоящих киберпреступников. Например, среди методов проникновения во внутренний сегмент информационной инфраструктуры есть взлом сетей Wi-Fi с использованием беспилотных летательных аппаратов, целенаправленные атаки на сотрудников заказчика через социальные сети.

«БСС-Безопасность» преимущественно специализируется на оценке защищённости организаций финансового сектора.

Подробнее с услугой можно ознакомиться на сайте компании.

НТЦ «Вулкан»

В НТЦ «Вулкан» предлагают линейку услуг, направленных на выявление существующих и потенциальных рисков в сфере информационной безопасности. В составе этой линейки присутствуют как «классический аудит ИБ», так и анализ уязвимостей информационных инфраструктур с применением разных методов: тестирования на проникновение, киберучений и Red Teaming. Заказчик получит объективные сведения о защищённости организации и о качестве выполнения внутренних регламентов по ИБ.

По результатам пентестов, киберучений, «редтиминга» НТЦ «Вулкан» передаёт подробный отчёт, включающий описание выполняемых действий, указание на выявленные проблемные зоны и рекомендации по совершенствованию защиты.

Подробнее с услугой можно ознакомиться на сайте компании.

«Информзащита»

В «Информзащите» тоже пользуются термином «киберучения», чтобы эту услугу проще было отличить от работы штатной «красной команды» (когда организация сама нанимает специалистов по тестированию для работы на постоянной основе). Однако содержание остаётся прежним: проверяющие разыгрывают близкую к реальности атаку, направленную на то, чтобы изучить готовность служб информационной безопасности к инцидентам и качество настроек аппаратно-программных решений, в том числе — специализированных разработок класса anti-APT (в случае проведения целевой, растянутой во времени комплексной атаки).

Интегратор готов предложить несколько вариантов услуги: разовую проверку с согласованием планируемых сценариев атаки, периодическое тестирование, симуляцию нападения без предварительного оповещения. В последнем случае специалисты «Информзащиты» могут как применять технические атаки и социальную инженерию, так и осуществлять «физические» действия, направленные на проникновение в офис тестируемой компании — например, чтобы оставить аппаратную закладку в её сети. Кроме того, доступны программы обучающего характера для специалистов отделов ИБ и ИТ, предполагающие совместный разбор осуществлённых при тестировании действий, а также анализ смоделированных типовых атак.

Подробнее с услугой можно ознакомиться на сайте компании.

«Инфосистемы Джет»

Авторитетный отечественный интегратор оказывает комплекс услуг по ИБ-консалтингу, в составе которого есть блок мероприятий по оценке практической безопасности. Помимо различных видов тестирования на проникновение как такового (внешнее, внутреннее, веб-тестирование, исследование Wi-Fi, проверка мобильных приложений, эмуляция DDoS), заказчик может получить комплексную проверку разных аспектов защиты от угроз, включая воздействие на персонал с помощью методов социальной инженерии. Отчёт, формируемый по результатам исследования, используется для дальнейшего анализа и планирования мероприятий по защите информации. Такое сочетание анализа уязвимостей и технического пентеста с социнжиниринговым воздействием и другими формами испытаний, проводимых в скрытом режиме, может в целом считаться подходящим под определение «редтиминга», и, например, в мае 2019 года эксперты «Инфосистем Джет» заявили о применении именно этого метода для оценки защищённости инфраструктуры ГК «Новотранс».

В компании отмечают, что классический «редтиминг» со всеми его атрибутами (работа по всей поверхности атаки организации, максимально возможное количество векторов атак, минимальные ограничения, действия в скрытом от Blue Team режиме и т.д.) — не только самостоятельная услуга, но и часть комплекса мероприятий по непрерывному анализу защищённости, дополненному постоянным взаимодействием со службами ИБ и ИТ заказчика. В этом случае компания — клиент интегратора получает информацию об имеющихся уязвимостях в режиме, близком к реальному времени, а особо значимые случаи и способы защиты разбираются на совместных практикумах (workshop).

Подробнее с услугой можно ознакомиться на сайте компании.

«Лаборатория Касперского»

Сервис Red Teaming, оказываемый «Лабораторией Касперского», позволяет оценить эффективность процессов обнаружения инцидентов ИБ и реагирования на них. Проверка начинается с построения «ландшафта» угроз организации и выявления уязвимых мест в защите. В качестве источника информации используются OSINT, экспертные системы и базы данных «Лаборатории Касперского», а также сведения о подпольных преступных сетях. На основе собранных данных разрабатываются сценарии атаки, подготавливается или создаётся «с нуля» инструментарий под конкретные задачи проекта с учётом используемых в организации средств защиты.

После согласования сценариев с заказчиком начинается активная фаза симуляции атаки, в рамках которой могут быть задействованы внешнее инструментальное сканирование, направленное на выявление изъянов в доступных сетевых службах, анализ безопасности веб-приложений, «ручной» анализ уязвимостей с поиском важной информации в открытом доступе и недостатков аутентификации либо контроля доступа, подбор учётных данных, эксплуатация выявленных уязвимостей и повышение привилегий, методы социальной инженерии, отправка «вредоносных» ссылок и небезопасных вложений в почтовых сообщениях. Далее происходит развитие атаки с использованием полученных привилегий и перечисленных выше методов, вплоть до получения доступа к ЛВС либо до исчерпания всех доступных на момент тестирования методов атак. В ходе оказания услуги применяются специальные методики, позволяющие избегать обнаружения действий «красной команды». По результатам проверки эксперты готовят отчёт, содержащий детальное описание атак (включая временные метки и индикаторы компрометации), а также рекомендации относительно того, как улучшить процессы обнаружения инцидентов ИБ и реагирования на них.

Сервис Red Teaming подробно описан в англоязычном обзоре группы услуг Kaspersky Security Assessment. Любопытно, что в разделе «Подход и методология» (Approach and Methodology) есть даже конкретные наименования инструментов, используемых для проверок. По-видимому, это — часть глобальной стратегии открытости, которую «Лаборатория Касперского» реализовывает в последние годы. Там же названы стандарты и комплексы требований (фреймворки), которым соответствуют выполняемые операции — например, PTES, OWASP, CVSS.

Подробнее с услугой можно ознакомиться на сайте компании.

«Ростелеком-Солар»

«Ростелеком-Солар» – провайдер сервисов и технологий кибербезопасности – по запросам ключевых клиентов оказывает услуги Red Teaming с 2018 года. В 2020 г. ИБ-провайдер объявил об официальном запуске услуги для всех желающих. Как отмечают в компании, за это время заказчиками Red Teaming стали представители нескольких секторов бизнеса, также были получены положительные отзывы (в частности, от Центра финансовых технологий – ЦФТ).

Эксперты компании подчеркивают, что, в отличие от классического пентеста, который нацелен только на выявление уязвимостей, целью Red Teaming является проверка и тренировка готовности службы ИБ заказчика к реагированию на реальные кибератаки. Для этого производится имитация кибератак на инфраструктуру заказчика с последующим анализом эффективности используемых процессов и технологий защиты.

Команда Red Team «Ростелеком-Солар» работает совместно с аналитиками центра мониторинга и реагирования на киберугрозы Solar JSOC, получая от них информацию о новых атаках и методах злоумышленников. Все это позволяет команде Red Team максимально точно имитировать действия реальных кибергруппировок, в том числе с учетом отраслевой специфики.

В ходе Red Teaming специалисты «Ростелеком-Солар» применяют специальные методики, используемые злоумышленниками при APT-атаках, а также собственные наработки создаваемые «с нуля» под конкретные задачи заказчика.

Клиентам предлагаются два варианта проведения Red Teaming. Первый – в формате киберучений, когда команда атакующих работает открыто и на каждом из этапов атаки совместно со службой безопасности заказчика прорабатывает варианты реагирования. В результате этих работ заказчик получает данные о том, как служба безопасности или центр мониторинга могут противодействовать определенным векторам угроз. По завершении киберучений заказчик получает подробный отчет, который помогает внести необходимые корректировки как в настройки средств защиты, так и в процессы выявления и реагирования на инциденты.

Второй вариант Red Teaming проводится в формате киберопераций, когда служба безопасности не знает о проверке и таким образом оказывается в условиях, максимально приближенных к реальности. Это позволяет протестировать возможности реагирования и противодействия неизвестной угрозе, выявить «бреши» в обеспечении безопасности организации.

Разовые киберучения длятся в среднем 1-2 месяца, кибероперации – порядка 3-6 месяцев. Также возможны варианты подписки на услугу. Подробнее об услуге на сайте компании.

Зарубежные игроки

Участники глобального рынка не являются для нас основным предметом рассмотрения, но в справочном порядке мы назовем самых известных игроков с интересными предложениями. В целом зарубежный рынок Red Team состоит из целого множества компаний разной величины, названия которых часто ничего не говорят отечественному читателю. Мы решили не приводить длинного перечня организаций, для многих из которых услуга «редтиминга» является единственной — наподобие, скажем, компании RedTeam Security, которая позиционирует себя как «находящийся в невыгодном положении малый бизнес, принадлежащий женщине из числа меньшинств» (Small Disadvantaged Business, Woman-owned and Minority-owned business).

Cisco

В реестре услуг по консультированию в области безопасности (Security Advisory Services) компании Cisco есть раздел «Assessments and penetration» («Аудит и проникновение»), в котором среди прочих предложений присутствует и строка «Red teaming». «Мы симулируем угрозы с высоким уровнем риска, чтобы протестировать обнаружение инцидентов и возможности реагирования на них», — сообщается в кратком пояснении. Поставщик услуги обещает подстроить проверку индивидуально под каждого клиента, с учётом специфики конкретной организации.

На официальном сайте Cisco есть статья, в которой руководитель консультативной группы Security Advisory Services по макрорегиону EMEAR рассказывает о случае из практики: по заявке компании, воспользовавшейся их услугами, проводилась проверка по методу Red Team, целью которой было добраться до базы данных клиентов предприятия. Описывается классический «редтиминг», в ходе которого специалисты пытались проникнуть как можно глубже, прежде чем их обнаружит «синяя команда». Используя только те данные, которые были доступны любому сотруднику организации-клиента, специалисты Cisco скомпрометировали более миллиона кредитных карт, незаметно вывели из сетевой инфраструктуры персональные данные и смогли получить полное представление о финансовых операциях фирмы. При этом группа, ответственная за безопасность корпоративной информации, так и не заметила их действий.

Подробнее с услугой можно ознакомиться на сайте компании.

FireEye

Принадлежащая FireEye компания Mandiant готова предложить проверку по методу Red Team в двух вариантах: обычном и для SOC (Security Operations Center, оперативный центр безопасности). Первый вариант проверяет способность специалистов по ИБ защитить ключевые информационные активы (например, переписку топ-менеджеров или клиентскую БД) и имитирует реальную целевую атаку с применением всего, что может помочь достигнуть поставленной цели; служба безопасности при этом просто откликается на угрозу, если замечает её. Во втором варианте оценивается способность предотвращать инциденты, выявлять их и реагировать на угрозы, а сотрудников SOC в процессе проверки сопровождает консультант, который помогает им и обучает их (т. е. эта версия сервиса по сути является разновидностью тренинга).

Подробнее с услугой можно ознакомиться на сайте компании.

Услуга IBM X-Force Red позиционируется как работа «автономной команды хакеров-ветеранов», чьи служебные обязанности — «взламывать организации и раскрывать опасные уязвимости». В описании услуги подчёркивается, что команда «способна делать всё то же, что и преступники», однако с целью помочь службам безопасности укрепить защиту. Специалисты готовы подвергнуть проверке приложения (в том числе мобильные), сетевую инфраструктуру вплоть до SCADA-систем, персонал и аппаратные конфигурации — например, относящиеся к интернету вещей или банковским устройствам самообслуживания. Интересной опцией является тестирование автомобилей, которые, как справедливо отмечается в аннотации, вполне можно считать компьютерами на колёсах — с учётом того, какое объёмное и сложное программное обеспечение в них используется. Строго говоря, предложение IBM стоит ближе к классическому пентесту, но «агрессивное» описание позволяет предполагать, что в нём есть и элементы Red Team.

Подробнее с услугой можно ознакомиться на сайте компании.

McAfee

Группа услуг Foundstone, предлагаемая известным зарубежным вендором, нацелена на защиту инфраструктуры заказчика. В её состав входит и сервис Red Team. Характеризуя услугу, компания отмечает, что это — не просто пентест: традиционный поиск уязвимостей сочетается с применением фишинговых приёмов, социальной инженерии и других — в том числе нестандартных — средств. Заказчик имеет возможность выбрать вариант проверки, в котором об атаке будут знать лишь некоторые ответственные лица; при этом McAfee может разыграть нападение по нескольким сценариям разной сложности: от DDoS до APT.

Подробнее с услугой можно ознакомиться на сайте компании.

Rapid7

Портфолио услуг Rapid7 в области пентеста также содержит позицию Red Team Attack Simulation. Согласно аннотации, в том случае, если корпоративный клиент желает сосредоточиться не только на защите, но и на детектировании угроз вкупе с ответом на них, компания готова разработать для него индивидуальную модель атаки, чтобы точно сымитировать актуальные проблемы и риски. Поставщик услуги обещает, что его специалисты задействуют реальные методы и средства, которые могут быть использованы настоящими злоумышленниками — такие, например, как специально разработанные инструменты, вредоносные программы и новейшие приёмы проникновения. По желанию клиента исследование может быть расширено аудитом «синей команды», который проверит качество и надёжность протоколов и инструментов, применяемых для реагирования на инциденты; такой комбинированный подход иногда называют Purple Team Assessment (оценка по методу «фиолетовая команда» — именно этот цвет получается при смешении красного с синим).

Подробнее с услугой можно ознакомиться на сайте компании.

Выводы

На российском рынке работают компании, предлагающие услуги Red Team Operations в классическом «военном» понимании термина: атакующие соревнуются с защитниками, и в результате открывается обзор не только качества самой обороны, но и степени компетентности людей, за неё ответственных. Также существует весьма много поставщиков, продающих «продвинутый пентест» — техническую проверку на проникновение, которая расширена за счет методов социнжиниринга, применяемых против персонала. Нельзя сказать, что такой подход непременно хуже — напротив, в ряде случаев он будет даже полезнее для заказчика с недостаточно высоким уровнем зрелости информационной безопасности, привлечённого модным термином Red Teaming, но не полностью понимающего его специфику.

В глобальном масштабе большинство компаний, однако, сосредоточено на традиционном пентесте, и финансовые аналитики ещё не выделяют особо тот сегмент рынка, который связан именно с «редтимингом». Вряд ли мы сильно ошибёмся, если скажем, что он пока находится на стадии зарождения. Трудно ожидать, что он будет массовым, поскольку, как мы отмечали выше, проведение тестов по методу Red Team Operations имеет смысл для относительно крупных организаций, у которых уже сформировалась комплексная система защиты и есть своя служба реагирования на киберинциденты; таких потребителей сравнительно немного. К тому же, «редтиминг» является в значительной мере индивидуальной услугой, которую почти невозможно оказать без учёта конкретных особенностей определённого заказчика. Ещё один фактор — затратность: работа высококвалифицированных специалистов стоит дорого.

Тем не менее сегмент пентеста в целом, по оценкам маркетологов, должен расти, поскольку административные и деловые процессы продолжают цифровизироваться, хакерская активность сохраняется, и услуги по проверке защищённости инфраструктуры будут востребованными. Вполне вероятно, что и «редтиминг» как часть этого сегмента продемонстрирует рост — например, большее количество компаний, уже присутствующих на рынке, решит расширить своё портфолио за счёт таких услуг.