Что такое сетевая активность

Как отслеживать сетевую активность с помощью журналов Брандмауэра Windows

Если вы пользуетесь системой Windows, то скорее всего знаете о на наличии в ней встроенного брандмауэра. Возможно вы также умеете разрешать и блокировать доступ отдельных программ в сеть, чтобы контролировать входящий и исходящий трафик. Но знаете ли вы, что фаервол Windows может быть использован для регистрации всех проходящих через него соединений?

Журналы Брандмауэра Windows могут быть полезны при решении отдельных проблем:

Независимо от причин использования, включение протоколирования событий может быть сложной задачей, так как требует многих манипуляций с настройками. Приведем четкий алгоритм действий, как активировать регистрацию сетевой активности в фаерволе Windows.

Доступ к настройкам фаервола

Во-первых, нужно перейти к расширенным настройкам брандмауэра Windows. Откройте панель управления (клик правой кнопкой мыши по меню Пуск, опция “Панель управления”), затем нажмите ссылку “Брандмауэр Windows”, если стоит режим просмотра мелкие/крупные значки, либо выберите раздел “Система и безопасность”, а затем “Брандмауэр Windows”, если стоит режим просмотра категория.

В окне фаервола выберите опцию в левом навигационном меню “Дополнительные параметры”.

Вы увидите следующий экран настроек:

Доступ к настройкам журнала

Во-первых, выберите опцию “Брандмауэр Windows в режиме повышенной безопасности (Локальный компьютер)”.

Кликните правой кнопкой мыши по ней и выберите опцию “Свойства”.

Откроется окно, которое может запутать пользователя. При выборе трех вкладок (Профиль домена, Частный профиль, Общий профиль) можно заметить, что их содержимое идентично, но относится к трем различным профилям, название которых указано в заголовке вкладки. На вкладке каждого профиля содержится кнопка настройки ведения журнала. Каждый журнал будет соответствовать отдельному профилю, но какой профиль используете вы?

Рассмотрим, что означает каждый профиль:

Если вы используете компьютер в домашней сети, перейдите на вкладку “Частный профиль”. Если используется публичная сеть, перейдите на вкладку “Общий профиль”. Нажмите кнопку “Настроить” в секции “Ведение журнала” на корректной вкладке.

Активация журнала событий

В открывшемся окне вы можете настроить расположение и максимальный размер журнала. Можно задать легко запоминающееся место для лога, но на самом деле локация файла журнала не имеет особо значения. Если вы хотите запустить регистрацию событий, в обоих выпадающих меню “Записывать пропущенные пакеты” и “Записывать успешные подключения” установите значение “Да” и нажмите кнопку “ОК”. Постоянная работа функции может привести к проблемам производительности, поэтому активируйте ее только когда действительно нужно выполнить мониторинг подключений. Для отключения функции логирования установите значение “Нет (по умолчанию)” в обоих выпадающих меню.

Изучение журналов

Теперь компьютер будет фиксировать сетевую активность, контролируемую фаерволом. Для того, чтобы просмотреть логи, перейдите в окно “Дополнительные параметры”, выберите опцию “Наблюдение” в левом списке, а затем в секции “Параметры ведения журнала” кликните ссылку “Имя файла”.

Затем откроется журнал сетевой активности. Содержимое журнала может запутать неопытного пользователя. Рассмотрим основное содержимое записей журнала:

Информация в журнале поможет выяснить причину проблем подключения. Журналы могут регистрировать и другую активность, например, целевой порт или номер подтверждения TCP. Если вам нужны подробности, ознакомьтесь со строкой “#Fields” в верхней части лога, чтобы идентифицировать значение каждого показателя.

Не забудьте отключить функцию ведения журнала после завершения работы.

Расширенная диагностика сети

С помощью использования журнала брандмауэра Windows, вы можете проанализировать типы данных, обрабатываемых на компьютере. Кроме того, можно установить причины проблем с сетью, связанные с работой фаервола или другими объектами, нарушающими соединения. Журнал активности позволяет ознакомиться с работой фаервола и получить четкое представление о происходящем в сети.

Как отслеживается сетевая активность программ

Внезапные изменения в скорости вашего интернет-соединения могут быть результатом влияния нескольких различных факторов. Сюда входят такие факторы, как неисправности на стороне интернет-провайдера, неправильная работа модема, роутера и другого сетевого оборудования, а также повышенная сетевая активность программ.

Поэтому, если вы уверены, что проблемы с провайдером и оборудованием исключены, то стоит посмотреть на сам компьютер.

И первое, с чего стоит начать, это проверить интернет-активность программ, то-есть посмотреть какие приложения осуществляют подключение к интернету в данный момент. К нашему счастью, операционная система Windows имеет бесплатный встроенный инструмент, который поможет пользователю отследить повышенную сетевую активность приложений.

Чтобы убедиться в том, что никакие вредоносные приложения в фоновом режиме не используют ваше интернет-соединение, необходимо просто воспользоваться встроенным в операционную систему «Монитором ресурсов» («Windows Resource Manager»). Приступим!

Сетевая активность

В Мониторе ресурсов откройте вкладку «Сеть», где увидите все процессы с интернет-активностью, а именно:

Управлять процессом (приостановить / завершить) можно, правой кнопкой мышки вызвав контекстное меню на исполняемом файле необходимого процесса.

Если процесс (исполняемый файл) вам незнаком, при помощи того же контекстного меню и пункта «Поиск в Интернете» вы прочитаете о нём информацию.

Сетевой мониторинг и выявления аномальной сетевой активности с помощью решений Flowmon Networks

В последнее время в Интернете можно найти огромное кол-во материалов по теме анализа трафика на периметре сети. При этом все почему-то совершенно забыли об анализе локального трафика, который является не менее важным. Данная статья как раз и посещена этой теме. На примере Flowmon Networks мы вспомним старый добрый Netflow (и его альтернативы), рассмотрим интересные кейсы, возможные аномалии в сети и узнаем преимущества решения, когда вся сеть работает как единый сенсор. И самое главное — провести подобный анализ локально трафика можно совершенно бесплатно, в рамках триальной лицензии (45 дней). Если тема вам интересна, добро пожаловать под кат. Если же читать лень, то, забегая вперед, можете зарегистрироваться на предстоящий вебинар, где мы все покажем и расскажем (там же можно будет узнать о предстоящем обучении продукту).

Что такое Flowmon Networks?

Прежде всего, Flowmon это европейский ИТ-вендор. Компания Чешская, со штаб-квартирой в городе Брно (вопрос санкций даже не поднимается). В своем текущем виде компания представлена на рынке с 2007 года. До этого была известна под брендом Invea-Tech. Так что суммарно на разработку продуктов и решений потрачено почти 20 лет.

Flowmon позиционируется как бренд А-класса. Разрабатывает премиальные решения для корпоративных заказчиков и отмечен в квадратах Gartner по направлению Network Performance Monitoring and Diagnostics (NPMD). Причем, что интересно, из всех компаний в отчете, Flowmon – единственный вендор, отмеченный Gartner как производитель решений и для сетевого мониторинга, и для защиты информации (Network Behavior Analysis). Первого места пока не занимает, но за счет этого и не стоит как крыло от Боинга.

Какие задачи позволяет решить продукт?

Глобально, можно выделить следующий пул задач, решаемых продуктами компании:

Продуктовый портфель Flowmon Networks

Теперь рассмотрим непосредственно портфель продуктов Flowmon Networks и узнаем, чем конкретно занимается компания. Как многие уже догадались из названия, основная специализация – на решениях для потокового flow мониторинга трафика, плюс ряд дополнительных модулей, расширяющих базовый функционал.

По факту, Flowmon можно назвать компанией одного продукта, или вернее – одного решения. Давайте разбираться, хорошо это или плохо.

Ядром системы является коллектор, отвечающий за сбор данных по всевозможным flow протоколам, как NetFlow v5/v9, jFlow, sFlow, NetStream, IPFIX… Вполне логично, что для компании не аффилированной ни с одним из производителей сетевого оборудования – важно предложить рынку универсальный продукт, не привязанный к какому-то одному стандарту или протоколу.

Flowmon Collector

Коллектор выпускается как в виде аппаратного сервера, так и в виде виртуальной машины (VMware, Hyper-V, KVM). Кстати, аппаратная платформа реализована на кастомизированных серверах DELL, что автоматически снимает большую часть вопросов с гарантией и RMA. Собственной аппаратной составляющей являются разве что FPGA платы захвата трафика, разработаные дочерней компанией Flowmon, и позволяющие осуществлять мониторинг на скоростях до 100 Gbps.

Но что делать, если на существующем сетевом оборудовании нет возможности генерировать качественный flow? Или же нагрузка на оборудование слишком высока? Не проблема:

Flowmon Prob

На этот случай Flowmon Networks предлагает использовать собственные зонды (Flowmon Probe), которые подключаются в сеть через SPAN порт коммутатора или с использованием пассивных TAP разветвителей.

SPAN (mirror port) и TAP варианты внедрения

В этом случае «сырой» трафик, поступающий на Flowmon Probe, преобразуется в расширенный IPFIX, содержащий более 240 метрик с информацией. В то время как в стандартном NetFlow протоколе, генерируемом сетевым оборудованием, содержится не более 80 метрик. Это позволяет обеспечить видимость протоколов не только на 3 и 4 уровнях, но и на 7 уровне по модели ISO OSI. В итоге, сетевые администраторы могут осуществлять мониторинг функционирования таких приложений и протоколов, как e-mail, HTTP, DNS, SMB…

Концептуально, логическая архитектура системы выглядит следующим образом:

Центральной частью всей «экосистемы» Flowmon Networks является Collector, получающий трафик с существующего сетевого оборудования или собственных зондов (Probe). Но для Enterprise решения предоставлять функционал исключительно для мониторинга сетевого трафика было бы слишком просто. Это умеют делать и Open Source решения, пусть и не с такой производительностью. Ценностью Flowmon являются дополнительные модули, расширяющие базовый функционал:

Шаг 1. Инсталляция Flowmon Collector

Развертывание виртуальной машины на VMware происходит совершенно стандартным образом из OVF шаблона. В итоге получаем виртуальную машину под управлением CentOS и с готовым к работе ПО. Требования к ресурсам – гуманные:

Остается только выполнить базовую инициализацию по команде sysconfig:

Настраиваем IP на порту управления, DNS, время, Hostname и можем подключаться к WEB-интерфейсу.

Шаг 2. Установка лицензии

Все готово. Можно приступать к работе.

Шаг 3. Настройка ресивера на коллекторе

На данном этапе нужно определиться, каким образом в систему будут поступать данные с источников. Как мы говорили раньше, это может быть один из flow протоколов или SPAN порт на коммутаторе.

В нашем примере будем использовать прием данных по протоколам NetFlow v9 и IPFIX. В этом случае, в качестве таргета мы указываем IP адрес Management интерфейса – 192.168.78.198. Интерфейсы eth2 и eth3 (с типом Monitoring interface) используются для приема копии «сырого» трафика со SPAN порта коммутатора. Их пропускаем, не наш случай.

Далее проверяем порт коллектора, куда должен поступать трафик.

В нашем случае коллектор ожидает трафик на порту UDP/2055.

Шаг 4. Настройка сетевого оборудования для экспорта flow

Настройку NetFlow на оборудовании Cisco Systems, наверное, можно назвать совершенно обычным делом для любого сетевого администратора. Для нашего примера мы возьмем что-нибудь более необычное. Например, маршрутизатор MikroTik RB2011UiAS-2HnD. Да, как ни странно, такое бюджетное решение для малых и домашних офисов тоже поддерживает протоколы NetFlow v5/v9 и IPFIX. В настройках задаем таргет (адрес коллектора 192.168.78.198 и порт 2055):

И добавляем все доступные для экспорта метрики:

На этом можно сказать, что базовая настройка завершена. Проверяем, поступает ли в систему трафик.

Шаг 5. Проверка и эксплуатация модуля Network Performance Monitoring and Diagnostics

Проверить наличие трафика от источника можно в разделе Flowmon Monitoring Center –> Sources:

Видим, что данные поступает в систему. Спустя некоторое время после того, как коллектор накопит трафик, виджеты начнут отображать информацию:

Построена система по принципу drill down. Тоесть, пользователь, выбирая интересующий его фрагмент на схеме или графике, «проваливается» до того уровня глубины данных, которые ему нужны:

Вплоть до информации о каждом сетевом соединении и коннекте:

Шаг 6. Модуль Anomaly Detection Security

Этот модуль можно назвать, пожалуй, одним из самых интересных, благодаря использованию безсигнатурных методов обнаружения аномалий в сетевом трафике и вредоносной сетевой активности. Но это не аналог IDS/IPS систем. Работа с модулем начинается с его «обучения». Для этого в специальном визарде указываются все ключевые компоненты и службы сети, включая:

Главная страница модуля – временной график с отображением выявленных инцидентов. В нашем примере видим явный всплеск, примерно между 9 и 16 часами. Выделяем его и смотрим подробнее.

Явно прослеживается аномальное поведение злоумышленника в сети. Начинается все с того, что хост с адресом 192.168.3.225 начал горизонтальное сканирование сети по порту 3389 (сервис Microsoft RDP) и находит 14 потенциальных «жертв»:

Следующий зафиксированный инцидент – хост 192.168.3.225 начинает брутфорс атаку по перебору паролей на сервис RDP (порт 3389) на выявленных ранее адресах:

В итоге атаки на одном из взломанных хостов фиксируется SMTP аномалия. Другими словами, началась рассылка СПАМ:

Данный пример является наглядной демонстрацией возможностей работы системы и модуля Anomaly Detection Security, в частности. Об эффективности судите сами. На этом функциональный обзор решения мы завершаем.

Заключение

Резюмируем, какие выводы о Flowmon мы можем сделать в сухом остатке:

Также, хотим пригласить Вас на наш вебинар (10.09.2019), посвященный решениям вендора Flowmon Networks. Для предварительной регистрации просим Вас пройти регистрацию тут.

На этом пока все, спасибо за Ваш интерес!

Что такое сетевая активность пользователей и как ее отслеживать

В настоящее время сложно представить работу компании и бизнеса без сети. В 2019 году индекс сетевой активности в России, по данным Всемирного экономического форума, составил 54,98. Индекс имеет четыре показателя: технологии, люди, управление и влияние. Поэтому оптимизация и сетевой мониторинг — важная задача ИТ-отдела компании. Антивирусы и файерволы не смогут защитить ее от внутренних угроз: ошибочных действий сотрудников и уязвимостей самой сети.

На каждом сетевом устройстве в ИТ-инфраструктуре организации происходит множество действий, таких как передача пакетов, сообщений из сетевых протоколов, событий состояния устройства и т. д. Все это и есть сетевая активность.

Сетевая активность используется для выявления узких мест в сети при наличии проблем с нагрузкой между серверами. Она влияет на общую производительность и работоспособность сети, а также время безотказной работы. Поэтому компаниям необходимо осуществлять контроль сетевой активности пользователей. Для этого используются инструменты сетевого мониторинга.

Мониторинг сетевой активности

Отслеживание и анализ трафика нужны:

Можно отслеживать активность практически любой сети: проводной или беспроводной, локальной сети предприятия и т. д. Мониторинг сетевой активности — это непрерывный процесс наблюдения за рабочей сетью. По его результатам можно делать выводы о качестве работы сети и ее компонентов. Контроль осуществляется системным администратором с помощью установленной системы мониторинга.

К системам мониторинга относятся программные и аппаратные средства, которые отслеживают сеть и ее компоненты: трафик, пропускную способность, время безотказной работы. Эти системы обнаруживают устройства и элементы сети, обновляют статус сети, а также уведомляют администратора о проблемах. Системы предоставляют отчеты по активности за определенный период и записывают статистику во внутреннюю базу данных. Важно сохранять всю информацию по сетевой активности. Задача сетевого администратора — поиск и анализ сетевых проблем на основе этих данных и принятие решений по их устранению.

Способы анализа сетевой активности

Методов проверки и мониторинга много, и все они зависят от целей анализа, сетевой конфигурации, файловой системы и т. д.

Начнем с методов, основанных на применении маршрутизатора. Функция мониторинга встроена в маршрутизатор и не нуждается в установке дополнительного ПО. Имеют низкую гибкость.

Теперь рассмотрим методы, не основанные на применении маршрутизатора, которые нуждаются в дополнительном программном или аппаратном обеспечении. Являются более гибкими. Бывают активными и пассивными.

Мониторинг производительности сети (Network Performance Monitoring). Это инструмент для анализа производительности сетевых компонентов, каналов связи и передаваемого трафика. Отличается от классического Network Monitoring (SNMP и т. д.) тем, что работает с реальным сетевым трафиком и данные анализируются в реальном времени. Пользователь сам выбирает приложения для контроля. Поддерживает Flow-технологии.

Программы для просмотра сетевой активности

Данный тип программного обеспечения помогает быстро реагировать на подозрительную активность в сети, анализировать сетевые процессы и автоматизировать сетевую безопасность.

Мониторинг сети с использование утилиты TCPView и netstat

Данная статья будет, в какой-то мере, посвящена безопасности. У меня недавно возникла мысль, а как проверить, какие приложение используют интернет соединение, куда может утекать трафик, через какие адреса идет соединение и многое другое. Есть пользователи, которые также задаются этим вопросом.

Допустим у вас есть точка доступа, к которой подключены только вы, но вы замечаете, что скорость соединения какая-то низкая, звоните провайдеру, они отмечают, что все нормально или что-то подобное. А вдруг к вашей сети кто-то подключен? Можно попробовать с помощью методов из этой статьи узнать, какие программы, которые требуют Интернет-соединения он использует. А вообще, вы можете использовать эти методы, как душе угодно.

Ну что, давайте анализировать?

Команда netstat для анализа сетевой активности

Этот способ без использования всяких программ, нам лишь понадобится командная строка. В Windows есть специальная утилита netstat, которая занимается анализом сетей, давайте использовать ее.

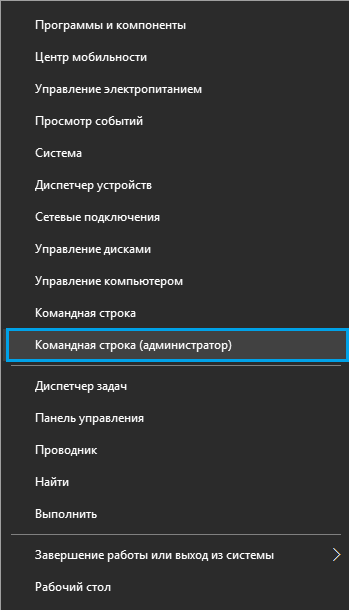

Желательно, чтобы командная строка была запущена от имени администратора. В Windows 10 можно нажать на меню Пуск правой кнопкой мыши и выбрать соответствующий пункт.

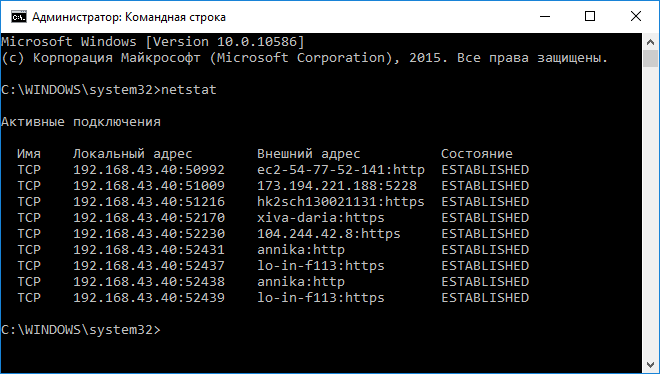

В командной строке вводим команду netstat и видим много интересной информации:

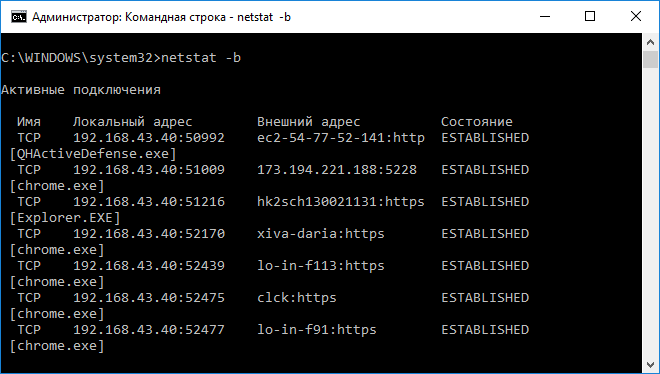

Мы видим соединения, в том числе, их порты, адреса, соединения активные и ожидающиеся. Это конечно круто, но нам этого мало. Нам бы узнать, какая программа использует сеть, для этого вместе с командной netstat можно использовать параметр –b, тогда команда будет выглядеть так:

Теперь в квадратных скобочках будет видна утилита, которая пользуется интернетом.

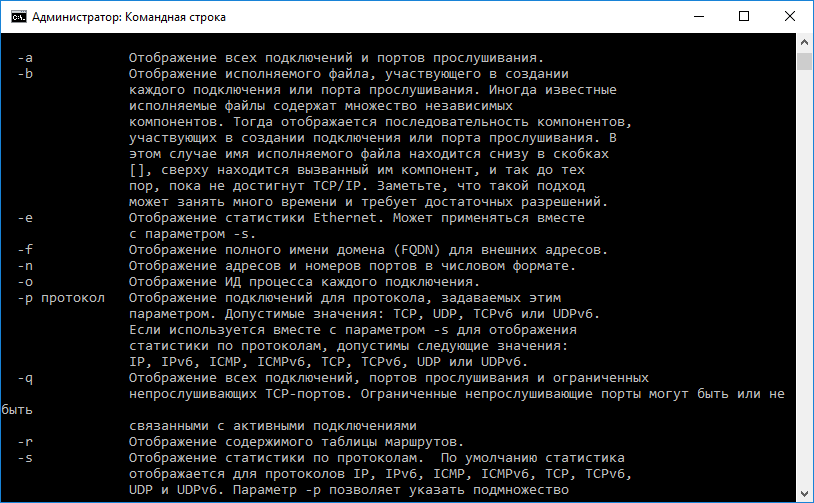

Это не единственный параметр в этой команде, для отображения полного списка введите команду netstat –h.

Дальше можно просто использовать несколько команд для получения необходимой информации.

Но, как показывает практика, многие утилиты командной строки не дают той информации, которой хотелось бы видеть, да и не так это удобно. В качестве альтернативы мы будем использовать стороннее программное обеспечение – TCPView.

Мониторинг сетевой активности с помощью TCPView

Скачать программу можно отсюда. Ее даже не нужно устанавливать вы просто ее распаковываете и запускаете утилиту. Также она бесплатная, но не поддерживает русский язык, но этого особо и не нужно, из этой статьи вы поймете, как ей пользоваться.

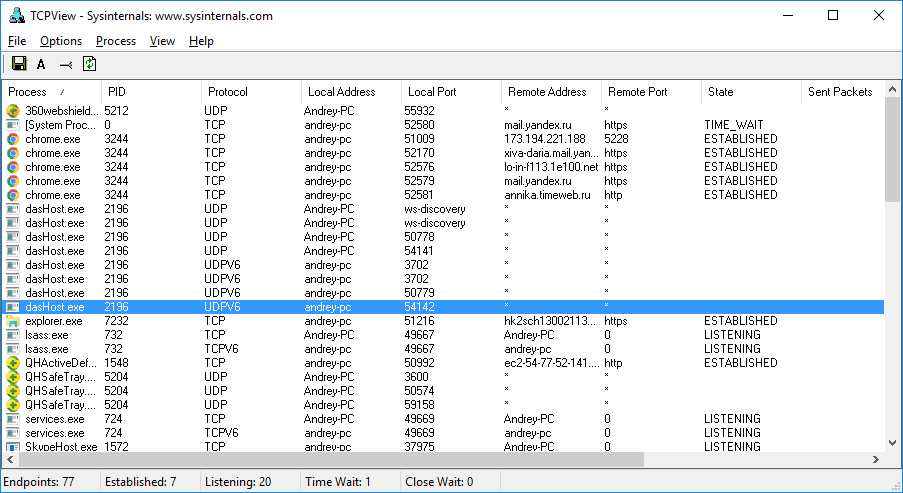

Итак, утилита TCPView занимается мониторингом сетей и показывает в виде списка все подключенные к сети программы, порты, адреса и соединения.

В принципе тут все предельно ясно, но некоторые пункты программы я поясню:

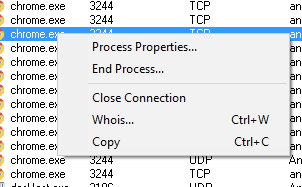

Еще с помощью программы можно нажать на процесс правой кнопкой мыши и завершить его, либо посмотреть, где он находится.

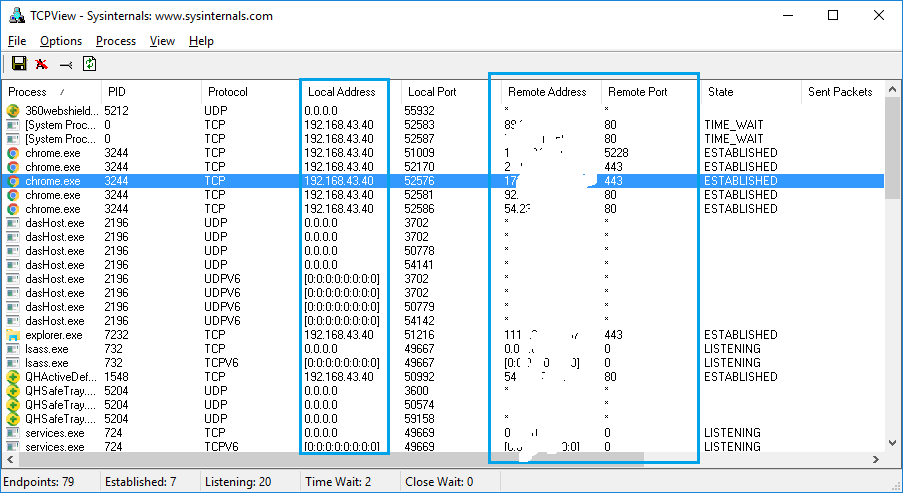

Названия адреса, как показано на изображении ниже можно преобразовать в локальный адрес, для этого нужно нажать горячие клавиши Ctrl+R.

С другими параметрами тоже произойдет изменение – с протоколами и доменами. Если вы увидите строки разного цвета, например, зеленого, то это означает запуск нового соединения, если покажется красный цвет, то соединение завершено.

Вот и все основные настройки программы, там еще есть мелки параметры, типа настройки шрифта и сохранения списка соединения. Если вам понравилась эта программа, то обязательно используйте ее. Опытные пользователи точно найдут для каких целей применить ее.