Что такое сетевое сканирование

Что такой сетевой сканер и зачем он нужен?

Сетевой сканер представляет собой устройство, которое может использоваться каждым пользователем персонального компьютера, подключенного к сети и работающего от нее. Среди основных функций необходимо отметить сканирование документации и передачу информации по электронным адресам.

Сетевой сканер представляет собой устройство, которое может использоваться каждым пользователем персонального компьютера, подключенного к сети и работающего от нее. Среди основных функций необходимо отметить сканирование документации и передачу информации по электронным адресам.

Таким образом, сетевой сканер отличается высоким уровнем функциональности и может помочь во многих ситуациях. К тому же скорость доставки данных при помощи сетевого сканера не имеет равных, ведь информация практически сразу распознается, после чего передается сразу нескольким адресатом. Ориентируясь на данную функцию, можно с уверенностью сказать, что наличие сетевого сканера позволяет информировать сотрудников компании, бизнес-партнеров и представителей целевой аудитории за минимальное время.

При желании можно выбрать модель повышенной функциональности, которая будет позволять осуществлять рассылку документации по факсу, сохранение данных в сетевой папке либо на независимом носителе, работающем через USB-порт. Сетевые сканеры предлагаются всемирно известными производителями, среди которых следует отметить HP, Avision, Kodad, Canon, Fujitsu, Epson. Выбирая аппарат предприятия, которое заслужило идеальную репутацию и известность во всем мире, вы можете быть уверены в том, что делаете правильный выбор и в успешности, продолжительности эксплуатации.

Перед тем, как принимать окончательное решение о покупке, следует обратить внимание на функциональные характеристики, к которым относятся скорость сканирования документации и документооборот, наличие функций. Сетевые сканеры являются современным оборудованием, в котором нуждается большинство владельцев компаний, желающих успешно справляться с собственной работой и наладить связь между всеми сотрудниками фирмы, гарантировать сосредоточенность на основных обязанностях, а не на решении вопросов, связанных с техникой.

Современная мебель для ванной комнаты

Даже в небольшой по площади ванной комнате можно создать очень комфортное пространство, не загромождая его. В первую очередь нужно правильно отделать помещение светлыми оттенками, желательно с зеркальным эффектом, чтобы визуально увеличить пространство. Про грамотно подобранное освещение тоже нельзя забывать, тем более, то современные подвесные потолочные конструкции позволяют разместить осветительные приборы в нужных местах. И последний штрих, после установки сантехники, это правильно подобранная мебель для ванной.

В настоящее время мебель для ванной представлена в огромнейшем ассортименте и ценовом диапазоне. Это могут быть классические комплекты с зеркалами и настенными полочками, либо полноценная встраиваемая корпусная мебель.

Большинство производителей не создают готовых комплектов для ванной, ведь у покупателей вряд ли хватит площади, чтобы разместить все это. Производители делают акцент на модульной мебели, когда всевозможные шкафчики с возможностью вставить мойку и без, пеналы, различные этажерки и полки выпускаются в одной коллекционной линейке. Покупатель может выбрать из представленных предметов мебели то, что ему нужно и подходит по размерам. Большой популярностью пользуются шкафчики под мойку, т. к. они позволяют хранить огромное количество различных вещей. Ведь раньше это пространство не использовалось. Пеналы для ванной могут быть разной высоты. В них можно хранить швабру, метлу, порошки, щетки, запас бытовой химии и не только.

Благодаря использованию грамотно подобранной, многофункциональной мебели для ванной, можно, даже при ограниченном пространстве, обеспечить удобное хранение вещей, бытовой химии. А в самой ванной всегда будет чисто и аккуратно, потому что все разложено по шкафчикам.

Инструкция по установке и настройке сканера для удаленного сетевого сканирования

Сканирование по локальной сети разного рода документов, картинок или фотографий очень популярно в домашних условиях, а тем более в офисах. В этом материале собраны рекомендации и подробное описание каждого шага по подключению, установке и настройке сканера для удаленной роботы через интерфейсы USB и Ethernet. А также найдете детальную инструкцию по «расшариванию» (предоставлению общего доступа), что сделает устройство сетевым и даст возможность сканировать с других «клиентов».

Подключение сканера по локальной сети

Разберемся детально между разницей в «локальном» и «сетевом» подключении, при котором сканер все же будет доступен удаленно. Для неопытного пользователя, вроде как все очевидно, — устройство попросту подсоединено разными кабелями. Но если «копнуть» глубже, то очевидным будет факт — в первом случае техника не будет иметь своего адреса в сети, а во втором — будет.

Типы подключения

При соединении через USB интерфейс сканер не получает адреса и полностью зависим от ПК или ноутбука, с которым работает в паре. Физически техника соединяется в одну связку с компьютером через кабель USB или, но реже, технологию Bluetooth. Теперь сканирующий «девайс» правильно называть персональным периферийным оборудованием. А также к нему применимо слово «локальное», хотя это еще не значить невозможность сканировать через сеть.

Если используется технология «Блутуз», то это не будет та же схема работы, что с «ВайФай». Не стоит путать эти два варианта.

Свой локальный принтер со сканером можно довольно просто и быстро настроить для всеобщего пользования. Эта процедура называется «расшарить» или «дать общий доступ». Только так он станет видимым для других клиентов в одной «локалке», что позволит им его использовать по прямому назначению. Но следует помнить, что по-прежнему схема «общения» устройств осталась не измененной. Клиент обращается к «компу», на котором находится наш сканер. Там должен быть установлен сканер-сервер. Это специальная программа. И уже тот «дает» команды на сканирование. В итоге ПК должен быть всегда включен, на нем установлена и запущена специальная утилита-сервер обязательно активный в момент обращения. Выглядит сложно, но не так оно страшно. Это самым популярный вариант настройки сетевого сканирования в «Виндовс».

Такой способ подключения широко распространен из-за отсутствия в бюджетных домашних сканеров, а в большинстве случаев это МФУ, сетевого интерфейса.

Прямое

Такой тип подразумевает «выдачу» сканеру отдельного IP для идентификации его в «локалке» и работы с ним с использованием этих уникальных данных. Техника является самостоятельным сетевым устройством со всеми вытекающими из этого плюсами. Как минимум: не нужно постоянно следить за включением «ведущего ПК», отдельно настраивать сканирование с других операционных систем не Виндовс или мобильных устройств. Для таких возможностей модель сканера должна быть оборудована сетевой картой или модулем Wi-Fi. Узнать об их наличии можно из технических характеристик устройства.

Технически сканер включается в сеть через розетку Ethernet, патч-кордом напрямую в роутер, если такой есть в сети, или через Wi-Fi. Последний вариант актуален для беспроводной техники. Узнать IP принтера со сканером часто нужно, когда его выдача происходит автоматически, а не устанавливается вручную.

Программы для создания сервера сканирования

Эти программы нужно устанавливать на компьютере или ноутбуке, к которому подключен сканер.

RemoteScan

Server

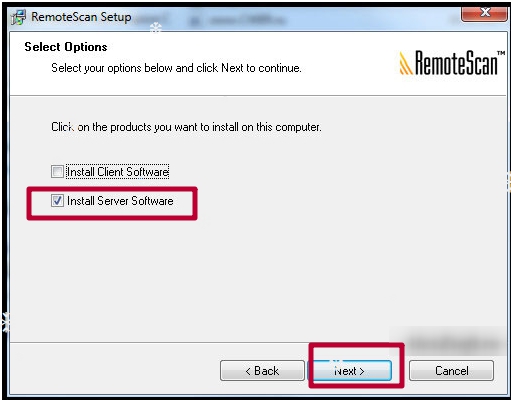

Скачайте на свой компьютер дистрибутив утилиты RemoteScan. Ее легко найти в сети. Распакуйте и запустите установочный файл. Дождитесь появления окна с выбором типа установки.

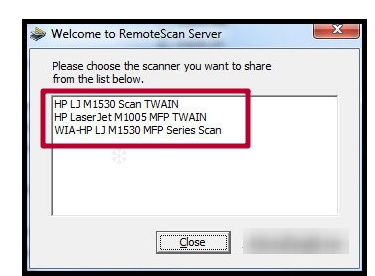

Выберите второй вариант — серверное ПО. Нажмите кнопку «Next», а потом еще раз в других окнах. Если на ПК не отключен Брандмауэр или есть антивирус, то может возникнуть попытка блокировать работу программы. Разрешите «RemoteScan» доступ к сети без ограничений. После программа будет автоматически запущена. Первый раз нужно сделать выбор модели сканера для работы с ним по умолчанию.

Кликните по нужному варианту.

Client

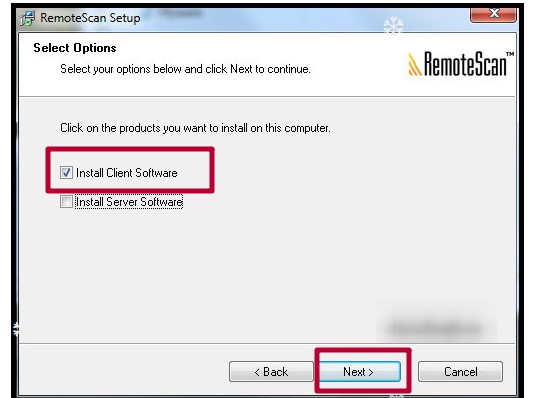

Инсталлируете RemoteScan Client на «компе», с которого хотите сканировать по сети. Запускаем тот же файл, что при установке серверной части. Только в этот раз выбираем первый вариант — клиентский «софт».

Blind Scanner

Server

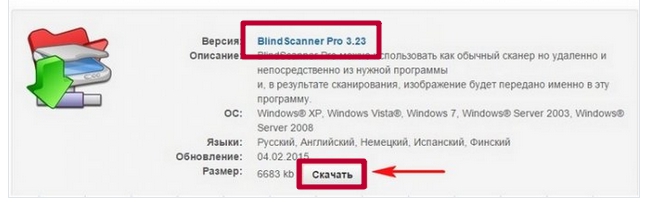

Альтернативой может быть Blind Scanner. Все аналогично по установке и работе. Устанавливаем на машину со сканером версию «сервер», на клиентские — «client». Взять файл инсталляции можно на официальном сайте по адресу www.blindscanner.com/ru/download.html. Выберите версию «Pro».

Client

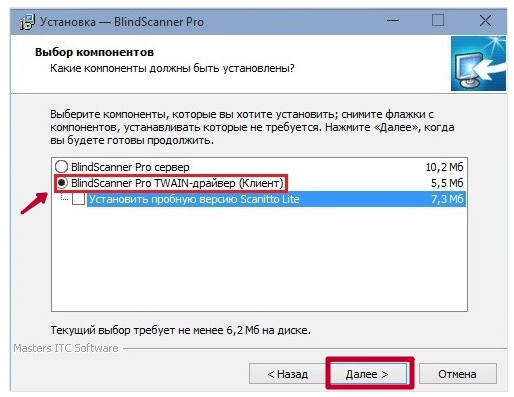

Установка этой версии производится аналогично серверной. Исключение только в выборе компонентов на шаге №5. Здесь следует отметить вариант «BlindScanner Pro TWAIN-драйвер (Клиент)».

Немного теории (о драйверах)

Сетевые сканеры используют один из перечня популярных сейчас драйверов. Это могут быть TWAIN, ISIS, SANE или WIA. Понятными словами они представляют собой некий «переходник» или «звено» между управляющим программным обеспечением устройства и приложением для сканирования.

Потому операционной системе на клиенте неважно подключен сканер по сети или локально. Должен быть доступ к управляющему драйверу. Минусом этой схемы является отсутствие кроссплатформенности. Вследствие чего работа с других ОС или мобильных устройств настраивается дополнительно.

TWAIN Direct

Решение от одноименного консорциума довольно неплохое. Его суть — перенос всей работы «внутрь» устройства. В нашем случае сканирующего аппарата или МФУ. Работы с другими программами выполняется на основе REST API. Отметим, что это хорошее решение. Но имеет свои недостатки:

Утилиты для сканирования

XnView

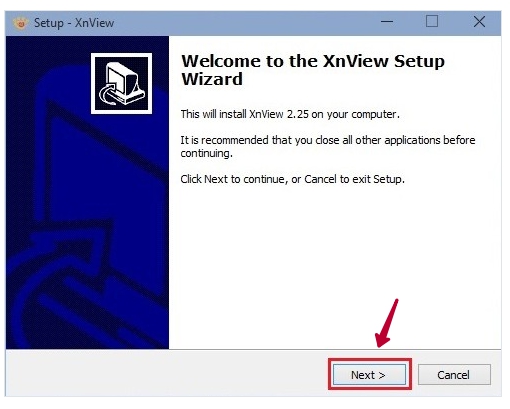

По адресу http://www.xnview.com/en/xnview/#downloads можно получить файл установки популярной программы для сканирования XnView. Скачиваем и устанавливаем. В процессе инсталляции не меняйте никаких настроек. Согласитесь с лицензионными условиями и везде нажимайте «Next».

WinScan2Pdf

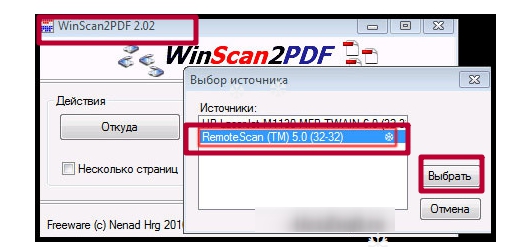

Еще один достойный вариант. Программа может сканировать сразу несколько листов в один документ, что очень удобно. При запуске нужно выбирать не реальное устройство, а RemoteScan. Это виртуальный сканер, за которым прячется реальный сетевой.

Как «расшарить» (настроить общий доступ)

Как такового понятия для этого вида техники не существует. По сути, настройка общего доступа к сканеру в локальной сети сводится к установке серверной версии специального программного обеспечения на компьютере, к которому подключен сканер. На ПК, с которого будет проводиться сканирование, устанавливается «Client» версия. В этой статье мы описали два разных варианта такого ПЗ. А также на «компе», откуда надо сканировать, инсталлируется программа именно для этих целей. Только потом производится связывание, после чего можно делать сканы.

Сканирование по сети – это просто

Прошивка

Настройка сканирования и печати

Первым делом меняем пароль роутера:

Настраиваем доступ в интернет:

Настраиваем сервер DHCP, и меняем адрес, если не устраивает 192.168.1.1. Я меняю его на 192.168.11.1, в дальнейшем вся настройка будет на этот адрес:

Сканирование

Далее, переходим к настройке пакетов.

# Not checking for parallel port scanners.

Теперь, либо вам повезет, либо придется сделать дополнительные настройки.

Мне не повезло:

root@OpenWrt:

No scanners were identified. If you were expecting something different,

check that the scanner is plugged in, turned on and detected by the

sane-find-scanner tool (if appropriate). Please read the documentation

which came with this software (README, FAQ, manpages).

Тут можно узнать, какой модели сканера какой backend соответствует. Samsung SCX-4220 соответствует backend sane-xerox_mfp.5.

Тут можно посмотреть мануал, из которого видно, что конфиг находится в файле /etc/sane.d/xerox_mfp.conf

Редактируем его:

Добавляем в файл строчку

и, на всякий случай, эту строку, как советуют на форумах

Версия backends в этой прошивке 1.0.20, и, что интересно, при использовании последней версии(кажется, 1.0.22, версия ядра 2.6), которую я устанавливал на прошивке от Олега, сканер у меня так и не определился. Описание такой ситуации я тоже встречал на форумах, поэтому выбрал прошивку с версией ядра 2.4

Сохраняем файл, проверяем:

# scanimage –L

device `xerox_mfp:libusb:001:004′ is a SAMSUNG ORION multi-function peripheral

Сканер определяется, все хорошо.

Теперь настроим доступ по сети:

Добавляем в файл строчку 192.168.11.0/24 (необходимо указать подсеть вашего роутера)

Добавляем в файл следующие строки:

service saned

<

socket_type = stream

server = /usr/sbin/saned

protocol = tcp

user = root

group = root

wait = no

disable = no

>

Запускаем xinetd в режиме вывода отладочной информации:

11/9/2@07:43:31: DEBUG: 29656

11/9/2@07:43:31: DEBUG: 29656

11/9/2@07:43:31: NOTICE: 29656

11/9/2@07:43:31: NOTICE: 29656

11/9/2@07:43:31: DEBUG: 29656

Как видно, сервис запущен.

Теперь скачаем и установим SaneTwain

В архиве инструкция и 2 файла – sanetwain.ds и scanimage.exe

запускаем scanimage.exe, указываем в настройках адрес роутера:

перезапускаем scanimage.exe:

Смотрим записи syslog в веб-интерфейсе:

Sep 2 07:59:19 OpenWrt daemon.debug saned[31278]: saned (AF-indep+IPv6) from sane-backends 1.0.20 starting up

Sep 2 07:59:19 OpenWrt daemon.debug saned[31278]: check_host: access by remote host: 192.168.11.139

Sep 2 07:59:19 OpenWrt daemon.debug saned[31278]: check_host: getaddrinfo for local hostname failed: Name or service not known

Sep 2 08:02:52 OpenWrt daemon.warn xinetd[29722]: Exiting.

Путем поиска по форумам выясняем, чтобы в этой ситуации все заработало, надо добавить в hosts запись с именем для адреса роутера:

killall xinetd

xinetd

Перезапускаем scanimage.exe(он глючный, возможно, только со второго раза все будет ок)

Видим, что все работает. Ура.

Теперь надо включить автозапуск xinetd в веб-интерфейсе роутера:

Перезапускаем роутер, проверяем работу еще раз.

Теперь копируем второй файл, sanetwain.ds, в каталог C:\Windows\twain_32\

После этого в программах с поддержкой twain можно пользоваться сканером, в том числе и в замечательной программе для создания скриншотов Screenshot Captor:

Печать

Теперь настроим печать по сети:

Устанавливаем пакет luci-app-p910nd.

Делаем следующие настройки в веб-интерфейсе роутера:

Убедимся, что сервер запустится при перезагрузке роутера:

и то, что он действительно запустился:

Жмем «Пробная печать», ура!

Печать по сети на всех прошивках, которые я смотрел, настраивалась без проблем, так что я уверен, что у вас проблем тоже не возникнет.

Освобождение места на роутере под другие программы

Способ удаления не самый изящный, но, тем не менее, действенный(mc установить не предлагать, под него уже нет места):

root@OpenWrt:/usr/lib/sane# rm libsane-a*

root@OpenWrt:/usr/lib/sane# rm libsane-b*

root@OpenWrt:/usr/lib/sane# rm libsane-c*

root@OpenWrt:/usr/lib/sane# rm libsane-d*

root@OpenWrt:/usr/lib/sane# rm libsane-e*

root@OpenWrt:/usr/lib/sane# rm libsane-f*

root@OpenWrt:/usr/lib/sane# rm libsane-g*

root@OpenWrt:/usr/lib/sane# rm libsane-h*

root@OpenWrt:/usr/lib/sane# rm libsane-i*

root@OpenWrt:/usr/lib/sane# rm libsane-j*

rm: cannot remove ‘libsane-j*’: No such file or directory

root@OpenWrt:/usr/lib/sane# rm libsane-k*

rm: cannot remove ‘libsane-k*’: No such file or directory

root@OpenWrt:/usr/lib/sane# rm libsane-l*

root@OpenWrt:/usr/lib/sane# rm libsane-m*

root@OpenWrt:/usr/lib/sane# rm libsane-n*

root@OpenWrt:/usr/lib/sane# rm libsane-o*

rm: cannot remove ‘libsane-o*’: No such file or directory

root@OpenWrt:/usr/lib/sane# rm libsane-p*

root@OpenWrt:/usr/lib/sane# rm libsane-q*

root@OpenWrt:/usr/lib/sane# rm libsane-r*

root@OpenWrt:/usr/lib/sane# rm libsane-s*

root@OpenWrt:/usr/lib/sane# rm libsane-t*

root@OpenWrt:/usr/lib/sane# rm libsane-u*

root@OpenWrt:/usr/lib/sane# rm libsane-v*

rm: cannot remove ‘libsane-v*’: No such file or directory

root@OpenWrt:/usr/lib/sane# rm libsane-w*

rm: cannot remove ‘libsane-w*’: No such file or directory

Теперь результат наглядно – до:

Редактируем файл

root@OpenWrt:/usr/lib/sane# nano /etc/sane.d/dll.conf

комментим # всестроки, не относящиеся к нашему backend(все, кроме xerox_mfp )

Теперь и scanimage запускается быстрее(он не тратит время на инициализацию всех backends), и хватит места, чтобы установить другие нужные сервисы.

P.S.

На форуме wl500g.info я читал замечания о том, что сканер в таком подключении работает медленнее, чем будучи подключенным напрямую к компу.

Давайте проверим… Сканируем лист А4 в цвете в разном разрешении.

600dpi через роутер(wifi, при этом смотрел ролик на youtube в 720p) 4мин 16сек, напрямую 1мин 47сек(через роутер реально в 2.5 раза медленнее);

300 dpi через роутер 62сек, напрямую 31сек;

150dpi через роутер 20сек, напрямую 15сек(тут разница совсем небольшая)

В принципе, для иллюстрации документов в формате А4 или распознавания текста хватит 150 dpi. В ситуации, когда один сканер на несколько человек и объемы сканирования небольшие, вполне себе ничего решение.

В ситуации, когда нужны высокие разрешения при больших объемах сканирования такое решение, естественно, не подойдет…

Прочитай и сделай: проводим сканирование сети самостоятельно

В свете последних событий в мире много компаний перешли на удаленный режим работы. При этом для сохранения эффективности бизнес-процессов на сетевые периметры были вынесены приложения, которые не предназначены для прямого размещения на периметре, например внутрикорпоративные веб-приложения, на эту тему недавно было наше исследование. Если между службами ИТ и ИБ нет тесной связи, возникают ситуации, когда на сетевом периметре появилось бизнес-приложение, о котором у службы ИБ нет информации.

Решением подобных проблем может быть периодическое исследование периметра организации. Для решения задачи подходят сетевые сканеры, поисковики по интернету вещей, сканеры уязвимостей и услуги по анализу защищенности. Далее в статье рассмотрим виды и параметры сканирования, их преимущества и недостатки, инструменты, которые часто используются, и методы обработки результатов.

Ping-сканирование

Первый рассматриваемый вид сканирования — ping-сканирование. Основная задача — обнаружить «живые» узлы в сети. Под ping-сканированием понимают широковещательную рассылку пакетов ICMP. Сканер рассылает пакеты типа Echo REQUEST по указанным IP-адресам и ожидает в ответ пакеты типа Echo REPLY. Если ответ получен, считается, что узел присутствует в сети по указанному IP-адресу.

Протокол ICMP широко используется администраторами сетей для диагностики, поэтому, чтобы избежать разглашения информации об узлах, важна корректная настройка средств защиты периметра. Для корпоративных сетей такой вид сканирования не релевантен при внешнем сканировании, потому что большинство средств защиты по умолчанию блокируют протокол ICMP либо ответы по этому протоколу. При отсутствии нестандартных задач в корпоративной сети на выход, как правило, разрешены следующие виды ICMP-сообщений: Destination Unreachable, Echo REQUEST, Bad IP header, а на вход разрешены Echo REPLY, Destination Unreachable, Source Quench, Time Exceeded, Bad IP header. В локальных сетях не такая строгая политика безопасности, и злоумышленники могут применять этот способ, когда уже проникли в сеть, однако это легко детектируется.

Сканирование портов

Объединим TCP-сканирование и UDP-сканирование под общим названием — сканирование портов. Сканирование этими методами определяет доступные порты на узлах, а затем на основе полученных данных делается предположение о типе используемой операционной системы или конкретного приложения, запущенного на конечном узле. Под сканированием портов понимают пробные попытки подключения к внешним узлам. Рассмотрим основные методы, реализованные в автоматизированных сетевых сканерах:

Если после нескольких запросов не приходит никакого ответа, то сетевой трафик до порта узла назначения фильтруется средствами межсетевого экранирования (далее будем использовать термин «порт фильтруется»). Также порт помечается как фильтруемый, если в ответ приходит сообщение ICMP с ошибкой достижимости (Destination Unreachable) и определенными кодами и флагами.

Метод TCP CONNECT менее популярен, чем TCP SYN, но все-таки часто встречается на практике. При реализации метода TCP CONNECT производится попытка установить соединение по протоколу TCP к нужному порту с процедурой handshake. Процедура заключается в обмене сообщениями для согласования параметров соединения, то есть служебными сообщениями SYN, SYN/ACK, ACK, между узлами. Соединение устанавливается на уровне операционной системы, поэтому существует шанс, что оно будет заблокировано средством защиты и попадет в журнал событий.

UDP-сканирование медленнее и сложнее, чем TCP-сканирование. Из-за специфики сканирования UDP-портов о них часто забывают, ведь полное время сканирование 65 535 UDP-портов со стандартными параметрами на один узел занимает у большинства автоматизированных сканеров до 18 часов. Это время можно уменьшить за счет распараллеливания процесса сканирования и рядом других способов. Следует уделять внимание поиску UDP-служб, потому что UDP-службы реализуют обмен данными с большим числом инфраструктурных сервисов, которые, как правило, вызывают интерес злоумышленников.

На сетевых периметрах часто встречаются UDP-сервисы DNS (53), NTP (123), SNMP (161), VPN (500, 1194, 4500), RDG (3391). Реже встречаются сервисные службы типа echo (7), discard (9), chargen (19), а также DAYTIME (13), TFTP (69), SIP (5060), сервисы NFS (2049), RPC (111, 137-139, 761 и др.), СУБД (1434).

Для определения статуса порта посылается пустой UDP-заголовок, и если в ответ приходит ошибка достижимости ICMP Destination Unreachable с кодом Destination port unreachable, это значит, что порт закрыт; другие ошибки достижимости ICMP (Destination host unreachable, Destination protocol unreachable, Network administratively prohibited, Host administratively prohibited, Communication administratively prohibited) означают, что порт фильтруется. Если порт отвечает UDP-пакетом, значит, он открыт. Из-за специфики UDP и потери пакетов запросы повторяются несколько раз, обычно три и более. Как правило, если ответ не получен, статус порта определяется в состоянии «открыт» или «фильтруется», поскольку непонятно, что стало причиной — блокировка трафика средством защиты или потеря пакетов.

Для точности определения статуса порта и самой службы, запущенной на UDP-порте, используется специальная полезная нагрузка, наличие которой должно вызвать определенную реакцию у исследуемого приложения.

Редкие методы сканирования

Методы, которые практически не используются:

Методы TCP NULL, FIN, Xmas заключаются в отправке пакетов с отключенными флагами в заголовке TCP. При NULL-сканировании не устанавливаются никакие биты, при FIN-сканировании устанавливается бит TCP FIN, а в Xmas-сканировании устанавливаются флаги FIN, PSH и URG. Методы основаны на особенности спецификации RFC 793, согласно которой при закрытом порте входящий сегмент, не содержащий RST, повлечет за собой отправку RST в ответ. Когда порт открыт, ответа не будет. Ошибка достижимости ICMP означает, что порт фильтруется. Эти методы считаются более скрытными, чем SYN-сканирование, однако и менее точны, потому что не все системы придерживаются RFC 793.

«Ленивое сканирование» является самым скрытным из методов, поскольку для сканирования используется другой узел сети, который называется зомби-узлом. Метод применяется злоумышленниками для разведки. Преимущество такого сканирования в том, что статус портов определяется для зомби-узла, поэтому, используя разные узлы, можно установить доверительные связи между узлами сети. Полное описание метода доступно по ссылке.

Процесс выявления уязвимостей

Под уязвимостью будем понимать слабое место узла в целом или его отдельных программных компонентов, которое может быть использовано для реализации атаки. В стандартной ситуации наличие уязвимостей объясняется ошибками в программном коде или используемой библиотеке, а также ошибками конфигурации.

Уязвимость регистрируется в MITRE CVE, а подробности публикуются в NVD. Уязвимости присваивается идентификатор CVE, а также общий балл системы оценки уязвимости CVSS, отражающий уровень риска, который уязвимость представляет для конечной системы. Подробно об оценке уязвимостей написано в нашей статье. Централизованный список MITRE CVE — ориентир для сканеров уязвимостей, ведь задача сканирования — обнаружить уязвимое программное обеспечение.

Ошибка конфигурации — тоже уязвимость, но подобные уязвимости нечасто попадают в базу MITRE; впрочем, они все равно попадают в базы знаний сканеров с внутренними идентификаторами. В базы знаний сканеров попадают и другие типы уязвимостей, которых нет в MITRE CVE, поэтому при выборе инструмента для сканирования важно обращать внимание на экспертизу его разработчика. Сканер уязвимостей будет опрашивать узлы и сравнивать собранную информацию с базой данных уязвимостей или списком известных уязвимостей. Чем больше информации у сканера, тем точнее результат.

Рассмотрим параметры сканирования, виды сканирования и принципы обнаружения уязвимостей при помощи сканеров уязвимостей.

Параметры сканирования

За месяц периметр организации может неоднократно поменяться. Проводя сканирование периметра в лоб можно затратить время, за которое результаты станут нерелевантными. При сильном увеличении скорости сканирования сервисы могут «упасть». Надо найти баланс и правильно выбрать параметры сканирования. От выбора зависят потраченное время, точность и релевантность результатов. Всего можно сканировать 65 535 TCP-портов и столько же UDP-портов. По нашему опыту, среднестатистический периметр компании, который попадает в пул сканирования, составляет две полных сети класса «С» с маской 24.

Если в сети используются сервисы на нестандартных портах, их также стоит добавить в список сканируемых. Для регулярного сканирования мы рекомендуем использовать средний вариант, при котором сканируются все TCP-порты и популярные UDP-порты. Такой вариант наиболее сбалансирован по времени и точности результатов. При проведении тестирования на проникновение или полного аудита сетевого периметра рекомендуется сканировать все TCP- и UDP-порты.

Важная ремарка: не получится увидеть реальную картину периметра, сканируя из локальной сети, потому что на сканер будут действовать правила межсетевых экранов для трафика из внутренней сети. Сканирование периметра необходимо проводить с одной или нескольких внешних площадок; в использовании разных площадок есть смысл, только если они расположены в разных странах.

Под глубиной сканирования подразумевается количество данных, которые собираются о цели сканирования. Сюда входит операционная система, версии программного обеспечения, информация об используемой криптографии по различным протоколам, информация о веб-приложениях. При этом имеется прямая зависимость: чем больше хотим узнать, тем дольше сканер будет работать и собирать информацию об узлах.

При выборе скорости необходимо руководствоваться пропускной способностью канала, с которого происходит сканирование, пропускной способностью канала, который сканируется, и возможностями сканера. Существуют пороговые значения, превышение которых не позволяет гарантировать точность результатов, сохранение работоспособности сканируемых узлов и отдельных служб. Не забывайте учитывать время, за которое необходимо успеть провести сканирование.

Параметры определения уязвимостей — наиболее обширный раздел параметров сканирования, от которого зависит скорость сканирования и объем уязвимостей, которые могут быть обнаружены. Например, баннерные проверки не займут много времени. Имитации атак будут проведены только для отдельных сервисов и тоже не займут много времени. Самый долгий вид — веб-сканирование.

Полное сканирование сотни веб-приложений может длиться неделями, так как зависит от используемых словарей и количества входных точек приложения, которые необходимо проверить. Важно понимать, что из-за особенностей реализации веб-модулей и веб-сканеров инструментальная проверка веб-уязвимостей не даст стопроцентной точности, но может очень сильно замедлить весь процесс.

Веб-сканирование лучше проводить отдельно от регулярного, тщательно выбирая приложения для проверки. Для глубокого анализа использовать инструменты статического и динамического анализа приложений или услуги тестирования на проникновение. Мы не рекомендуем использовать опасные проверки при проведении регулярного сканирования, поскольку существует риск нарушения работоспособности сервисов. Подробно о проверках см. далее, в разделе про работу сканеров.

Инструментарий

Если вы когда-нибудь изучали журналы безопасности своих узлов, наверняка замечали, что интернет сканирует большое количество исследователей, онлайн-сервисы, ботнеты. Подробно описывать все инструменты нет смысла, перечислим некоторые сканеры и сервисы, которые используются для сканирования сетевых периметров и интернета. Каждый из инструментов сканирования служит своей цели, поэтому при выборе инструмента должно быть понимание, зачем он используется. Иногда правильно применять несколько сканеров для получения полных и точных результатов.

Сетевые сканеры: Masscan, Zmap, nmap. На самом деле утилит для сканирования сети намного больше, однако для сканирования периметра вряд ли вам понадобятся другие. Эти утилиты позволяют решить большинство задач, связанных со сканированием портов и служб.

Поисковики по интернету вещей, или онлайн-сканеры — важные инструменты для сбора информации об интернете в целом. Они предоставляют сводку о принадлежности узлов к организации, сведения о сертификатах, активных службах и иную информацию. С разработчиками этого типа сканеров можно договориться об исключении ваших ресурсов из списка сканирования или о сохранении информации о ресурсах только для корпоративного пользования. Наиболее известные поисковики: Shodan, Censys, Fofa.

Для решения задачи не обязательно применять сложный коммерческий инструмент с большим числом проверок: это излишне для сканирования пары «легких» приложений и сервисов. В таких случаях будет достаточно бесплатных сканеров. Бесплатных веб-сканеров много, и тяжело выделить наиболее эффективные, здесь выбор, скорее, дело вкуса; наиболее известные: Skipfish, Nikto, ZAP, Acunetix, SQLmap.

Для выполнения минимальных задач сканирования и обеспечения «бумажной» безопасности могут подойти бюджетные коммерческие сканеры с постоянно пополняемой базой знаний уязвимостей, а также поддержкой и экспертизой от вендора, сертификатами ФСТЭК. Наиболее известные: XSpider, RedCheck, Сканер-ВС.

При тщательном ручном анализе будут полезны инструменты Burp Suite, Metasploit и OpenVAS. Недавно вышел сканер Tsunami компании Google.

Отдельной строкой стоит упомянуть об онлайн-поисковике уязвимостей Vulners. Это большая база данных контента информационной безопасности, где собирается информация об уязвимостях с большого количества источников, куда, кроме типовых баз, входят вендорские бюллетени безопасности, программы bug bounty и другие тематические ресурсы. Ресурс предоставляет API, через который можно забирать результаты, поэтому можно реализовать баннерные проверки своих систем без фактического сканирования здесь и сейчас. Либо использовать Vulners vulnerability scanner, который будет собирать информацию об операционной системе, установленных пакетах и проверять уязвимости через API Vulners. Часть функций ресурса платные.

Средства анализа защищенности

Все коммерческие системы защиты поддерживают основные режимы сканирования, которые описаны ниже, интеграцию с различными внешними системами, такими как SIEM-системы, patch management systems, CMBD, системы тикетов. Коммерческие системы анализа уязвимостей могут присылать оповещения по разным критериям, а поддерживают различные форматы и типы отчетов. Все разработчики систем используют общие базы уязвимостей, а также собственные базы знаний, которые постоянно обновляются на основе исследований.

Основные различия между коммерческими средствами анализа защищенности — поддерживаемые стандарты, лицензии государственных структур, количество и качество реализованных проверок, а также направленность на тот или иной рынок сбыта, например поддержка сканирования отечественного ПО. Статья не призвана представить качественное сравнение систем анализа уязвимостей. На наш взгляд, у каждой системы есть свои преимущества и недостатки. Для анализа защищенности подходят перечисленные средства, можно использовать их комбинации: Qualys, MaxPatrol 8, Rapid 7 InsightVM, Tenable SecurityCenter.

Как работают системы анализа защищенности

Режимы сканирования реализованы по трем схожим принципам:

Аудит — режим белого ящика, который позволяет провести полную инвентаризацию сети, обнаружить все ПО, определить его версии и параметры и на основе этого сделать выводы об уязвимости систем на детальном уровне, а также проверить системы на использование слабых паролей. Процесс сканирования требует определенной степени интеграции с корпоративной сетью, в частности необходимы учетные записи для авторизации на узлах.

Авторизованному пользователю, в роли которого выступает сканер, значительно проще получать детальную информацию об узле, его программном обеспечении и конфигурационных параметрах. При сканировании используются различные механизмы и транспорты операционных систем для сбора данных, зависящие от специфики системы, с которой собираются данные. Список транспортов включает, но не ограничивается WMI, NetBios, LDAP, SSH, Telnet, Oracle, MS SQL, SAP DIAG, SAP RFC, Remote Engine с использованием соответствующих протоколов и портов.

Комплаенс — режим проверки на соответствие каким-либо стандартам, требованиям или политикам безопасности. Режим использует схожие с аудитом механизмы и транспорты. Особенность режима — возможность проверки корпоративных систем на соответствие стандартам, которые заложены в сканеры безопасности. Примерами стандартов являются PCI DSS для платежных систем и процессинга, СТО БР ИББС для российских банков, GDPR для соответствия требованиям Евросоюза. Другой пример — внутренние политики безопасности, которые могут иметь более высокие требования, чем указанные в стандартах. Кроме того, существуют проверки установки обновлений и другие пользовательские проверки.

Пентест — режим черного ящика, в котором у сканера нет никаких данных, кроме адреса цели или доменного имени. Рассмотрим типы проверок, которые используются в режиме:

Имитация атаки — это безопасная попытка эксплуатации уязвимости на узле. Имитации атаки имеют низкий шанс на ложное срабатывание и тщательно тестируются. Когда сканер обнаруживает на цели сканирования характерный для уязвимости признак, проводится эксплуатация уязвимости. При проверках используют методы, необходимые для обнаружения уязвимости; к примеру, приложению посылается нетипичный запрос, который не вызывает отказа в обслуживании, а наличие уязвимости определяется по ответу, характерному для уязвимого приложения.

Другой метод: при успешной эксплуатации уязвимости, которая позволяет выполнить код, сканер может направить исходящий запрос типа PING либо DNS-запрос от уязвимого узла к себе. Важно понимать, что не всегда уязвимости удается проверить безопасно, поэтому зачастую в режиме пентеста проверки появляются позже, чем других режимах сканирования.

Веб-проверки — наиболее обширный и долгий вид проверок, которым могут быть подвергнуты обнаруженные веб-приложения. На первом этапе происходит сканирование каталогов веб-приложения, обнаруживаются параметры и поля, где потенциально могут быть уязвимости. Скорость такого сканирования зависит от используемого словаря для перебора каталогов и от размера веб-приложения.

На этом же этапе собираются баннеры CMS и плагинов приложения, по которым проводится баннерная проверка на известные уязвимости. Следующий этап — основные веб-проверки: поиск SQL Injection разных видов, поиск недочетов системы аутентификации и хранения сессий, поиск чувствительных данных и незащищенных конфигураций, проверки на XXE Injection, межсайтовый скриптинг, небезопасную десериализацию, загрузку произвольных файлов, удаленное исполнение кода и обход пути. Список может быть шире в зависимости от параметров сканирования и возможностей сканера, обычно при максимальных параметрах проверки проходят по списку OWASP Top Ten.

Проверки конфигураций направлены на выявление ошибок конфигураций ПО. Они выявляют пароли по умолчанию либо перебирают пароли по короткому заданному списку с разными учетными записями. Выявляют административные панели аутентификации и управляющие интерфейсы, доступные принтеры, слабые алгоритмы шифрования, ошибки прав доступа и раскрытие конфиденциальной информации по стандартным путям, доступные для скачивания резервные копии и другие подобные ошибки, допущенные администраторами IT-систем и систем ИБ.

В число опасных проверок попадают те, использование которых потенциально приводит к нарушению целостности или доступности данных. Сюда относят проверки на отказ в обслуживании, варианты SQL Injection с параметрами на удаление данных или внесение изменений. Атаки перебора паролей без ограничений попыток подбора, которые приводят к блокировке учетной записи. Опасные проверки крайне редко используются из-за возможных последствий, однако поддерживаются сканерами безопасности как средство эмуляции действий злоумышленника, который не будет переживать за сохранность данных.

Сканирование и результаты

Мы рассмотрели основные методы сканирования и инструменты, перейдем к вопросу о том, как использовать эти знания на практике. Для начала требуется ответить на вопрос, что и как необходимо сканировать. Для ответа на этот вопрос необходимо собрать информацию о внешних IP-адресах и доменных именах, которые принадлежат организации. По нашему опыту, лучше разделять цели сканирования на инвентаризацию и определение уязвимостей.

Инвентаризационное сканирование можно проводить гораздо чаще, чем сканирование на уязвимости. При инвентаризации хорошей практикой является обогащение результатов информацией об администраторе сервиса, внутреннем IP-адресе сервиса, если используется NAT, а также о важности сервиса и его назначении. Информация в будущем поможет оперативно устранять инциденты, связанные с обнаружением нежелательных или уязвимых сервисов. В идеальном случае в компании есть процесс и политика размещения сервисов на сетевом периметре, в процессе участвуют службы ИТ и ИБ.

Даже при таком подходе присутствует вероятность ошибок по причинам, связанным с человеческим фактором и различными техническими сбоями, которые приводят к появлению нежелательных сервисов на периметре. Простой пример: на сетевом устройстве Check Point написано правило, которое транслирует порт 443 из внутренней сети на периметр. Сервис, который там был, устарел и выведен из эксплуатации. Службе ИТ об этом не сообщили, соответственно правило осталось. В таком случае на периметре может оказаться аутентификация в административную панель устройства Check Point либо другой внутренний сервис, который не планировали там размещать. При этом формально картина периметра не менялась и порт доступен.

Чтобы обнаружить подобные изменения, необходимо сканировать периодически и применять дифференциальное сравнение результатов, тогда будет заметно изменение баннера сервиса, которое привлечет внимание и приведет к разбору инцидента.

Устранение уязвимостей

Первым шагом к правильной технической реализации процесса устранения уязвимостей является грамотное представление результатов сканирования, с которыми придется работать. Если используется несколько разнородных сканеров, правильнее всего будет анализировать и объединять информацию по узлам в одном месте. Для этого рекомендуется использовать аналитические системы, где также будет храниться вся информация об инвентаризации.

Базовым способом для устранения уязвимости является установка обновлений. Можно использовать и другой способ — вывести сервис из состава периметра (при этом все равно необходимо установить обновления безопасности).

Можно применять компенсирующие меры по настройке, то есть исключать использование уязвимого компонента или приложения. Еще вариант — использовать специализированные средства защиты, такие как IPS или application firewall. Конечно, правильнее не допускать появления нежелательных сервисов на сетевом периметре, но такой подход не всегда возможен в силу различных обстоятельств, в особенности требований бизнеса.

Приоритет устранения уязвимостей

Приоритет устранения уязвимостей зависит от внутренних процессов в организации. При работе по устранению уязвимостей для сетевого периметра важно четкое понимание, для чего сервис находится на периметре, кто его администрирует и кто является его владельцем. В первую очередь можно устранять уязвимости на узлах, которые отвечают за критически важные бизнес-функции компании. Естественно, такие сервисы нельзя вывести из состава периметра, однако можно применить компенсирующие меры или дополнительные средства защиты. С менее значимыми сервисами проще: их можно временно вывести из состава периметра, не спеша обновить и вернуть в строй.

Другой способ — приоритет устранения по опасности или количеству уязвимостей на узле. Когда на узле обнаруживается 10–40 подозрений на уязвимость от баннерной проверки — нет смысла проверять, существуют ли они там все, в первую очередь это сигнал о том, что пора обновить программное обеспечение на этом узле. Когда возможности для обновления нет, необходимо прорабатывать компенсирующие меры. Если в организации большое количество узлов, где обнаруживаются уязвимые компоненты ПО, для которых отсутствуют обновления, то пора задуматься о переходе на программного обеспечение, еще находящееся в цикле обновления (поддержки). Возможна ситуация, когда для обновления программного обеспечения сначала требуется обновить операционную систему.

Итоги

Всю информацию о сервисах и службах на вашем сетевом периметре можете получить не только вы, но и любой желающий из интернета. С определенной точностью возможно определить уязвимости систем даже без сканирования. Для снижения рисков возникновения инцидентов информационной безопасности необходимо следить за своим сетевым периметром, вовремя прятать или защищать нежелательные сервисы, а также устанавливать обновления.

Неважно, организован процесс собственными силами или с привлечением сторонних экспертов, оказывающих услуги по контролю периметра или анализу защищенности. Самое главное — обеспечить контроль периметра и устранение уязвимостей на регулярной основе.

Автор: Максим Федотов, старший специалист отдела онлайн-сервисов, PT Expert Security Center, Positive Technologies