Что может угрожать корпоративной информационной системе

Защита корпоративной информации

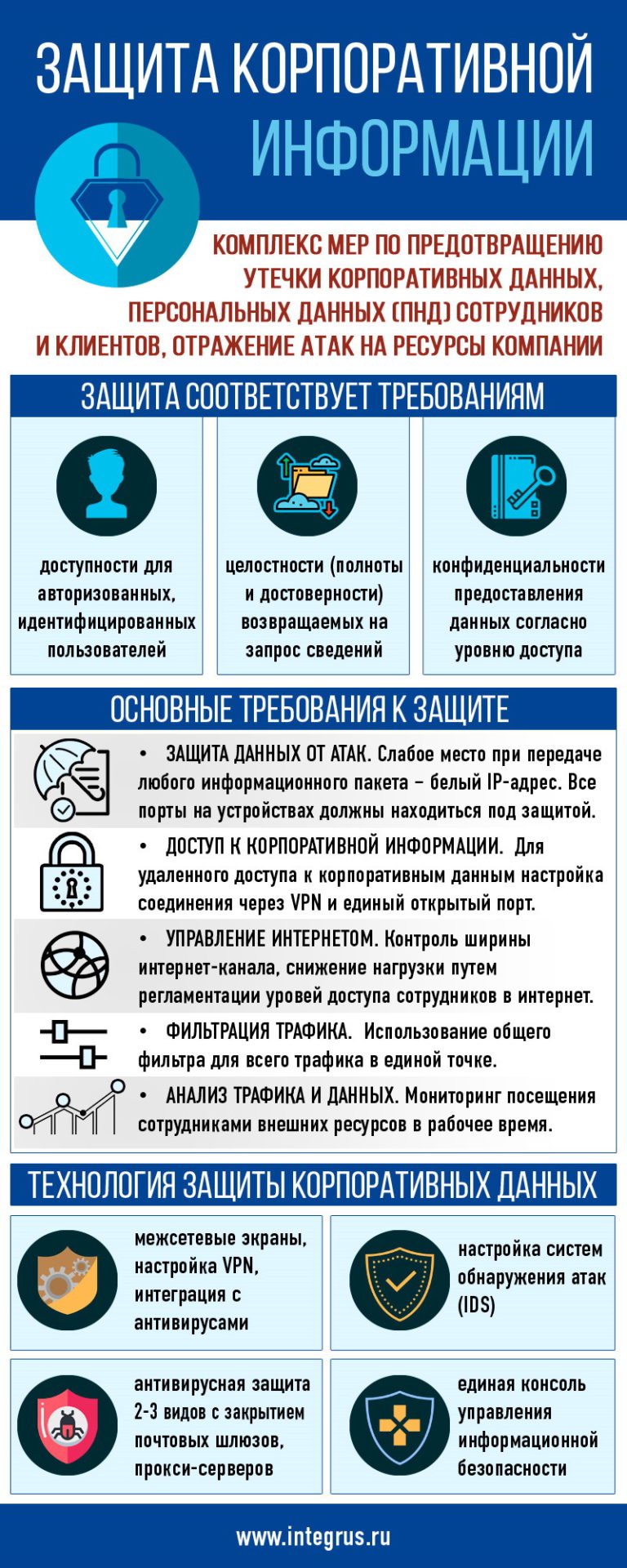

Защита информации в корпоративных сетях – это комплекс мер по предотвращению утечки корпоративных данных, персональных данных (ПНд) сотрудников и клиентов, отражение атак на ресурсы компании. Современные методы защиты включают в себя идентификацию и аутентификацию, разграничение прав доступа и управление доступом к данным, криптографию и создание межсетевых экранов.

Защита информации в корпоративных системах требуется:

Организация процедур комплексной защиты корпоративной информации в сетях крупных компаний осложнена использованием оборудования разных поколений и разных производителей, различных баз данных, локальных сетей (LAN).

Что такое Интернет сегодня. Миллионы компьютеров, серверов, объединенных в одну большую глобальную сеть. В сети Интернет ежесекундно проходят терабайты информации: фотографии, файлы, личные сообщения, денежные транзакции и т.д. Если информация важная, то за нее можно получить деньги. А места, в которых можно быстро и без усилий заработать деньги привлекают злоумышленников.

И если на заре развития сети Интернет в 90-е годы обычное платежное банковское поручение можно было отправить по электронной почте незашифрованным письмом, то сегодня такое письмо может содержать информацию, изменённую злоумышленниками в корыстных целях. Да, совершенствуются методы защиты передачи информации, но и инструменты, которые применяют злоумышленники не стоят на месте. Тем не менее методы атаки всегда остаются прежними, как и узкие места защиты.

Технологии защиты корпоративной информации

Система корпоративной защиты информации должна отражать любые типы атак:

При этом применяемые средства и технологии защиты корпоративных данных не должны препятствовать нормальному функционированию информационных систем (ИС) предприятия, включая доступность данных из ИС для авторизованных пользователей. В целом, система комплексной защиты корпоративных данных должна отвечать требованиям:

Технология защиты корпоративных данных подразумевает:

Комплексная защита корпоративной информации

Современная система защиты корпоративных данных в сетях должна противодействовать случайным и преднамеренным атакам, внутренним и внешним источникам угрозы (направленным на данные, программы, аппаратуру, поддерживающую инфраструктуру).

Также не следует трактовать защиту корпоративных данных исключительно только как предотвращение несанкционированного доступа со стороны злоумышленников. Часто перед специалистами ставится задачи:

Однако настоящие проблемы являются, как правило, прозрачными и прогнозируемыми. В то время как попытки взлома, несанкционированного доступа потенциально более опасны, непредсказуемы.

Задача 1-я: защита корпоративных данных от атак

Самое узкое место в защите передачи информации – это белый IP адрес, через который передается и принимается информация. Большинство атак в сети Интернет направленно на выявление незащищенных портов на устройстве (далее Firewall (файрволл)), к которому привязан данный белый IP адрес.

Атакующий перебирает все популярные протоколы передачи информации (SSH, RDP, FTP, HTTP, SMTP и другие) и сканируя открытые порты устройства.

Найдя такие порты, злоумышленник начинает перебирать известные логины сотрудников организации и сопоставляя скомпрометированные пароли отправляя запросы на авторизацию на устройстве.

Как узнать логин пользователя организации? Все просто – это первая часть корпоративной электронной почты до символа @, вторая часть электронной почты после символа @ обычно является именем корпоративного домена. К примеру, ivanovii@domen.ru злоумышленник будет использовать при атаке следующим образом – domen.ru\ivanovii + пароли.

Где злоумышленники находят электронные адреса сотрудников? Везде:

Задача 2-я: доступ к информации в корпоративных системах

Помимо защиты от атак извне необходим доступ к корпоративной информации организации сотрудников вне пределов периметра организации через сеть Интернет. Используя FTP-сервера, RDP подключение к рабочему компьютеру, мы просто упрощаем работу злоумышленника. Правильнее сегодня использовать VPN (Virtual Private Network) сети. Почему? RDP подключение использует для соединения один порт устройства, и если удаленных сотрудников 10, 20, 100 – то нужно открыть 10, 20, 100 портов на файрволле. В случае организации подключения через VPN – открытый порт будет один.

Задача 3: управление каналом Интернет при защите корпоративных данных

Чем больше сотрудников в организации, работающих в сети Интернет, тем больше нагрузка на основной канал. А ширина канала Интернет всегда ограничена, да и сотрудник организации должен работать, а не сидеть в социальных сетях, развлекательных, игровых сайтах. Для этого вырабатываем правила использования сети Интернет внутри организации – идет градация сотрудников. Например, можно назначить три вида доступа:

Большинство пользователей организации заходят на одни и те же сайты и каждый раз открывая одну и ту же страницу в Интернет создают дополнительную нагрузку на канал. В целях экономии трафика рекомендуется использовать прокси-сервер.

Задача 4: фильтрация трафика в корпоративных сетях

Пользователи через канал Интернет получают различную информацию – файлы, сообщения электронной почты и многое другое. Злоумышленник постарается прислать для взлома корпоративной сети вирус, троян, ссылку на фишинговый сайт.

Логично, что необходимо фильтровать весь входящий и исходящий в единой общей точке.

Задача 5: анализ данных

В организациях каждая служба (кадровая, служба безопасности и другие) хочет понимать, чем живет и дышит их сотрудник, какие сайты посещает. К примеру, частое посещение сотрудником сайтов типа hh.ru будет означать, что сотрудник хочет поменять место работы, а если это ключевой сотрудник, то по определенным направления работы организации будет провал.

Необходимо знать, сколько времени сотрудник проводит в сети Интернет, отрываясь от основной работы. Поэтому работу сотрудника в сети Интернет необходимо тщательно анализировать.

Вышеперечисленные задачи всегда в определенный момент времени возникают перед службой ИТ и каждый начинает решать их по-своему. И если использовать разнообразные системы, то на их поддержку уйдет много времени и потребуется не один сотрудник.

Но существуют комплексные решения управления и защиты интернет трафика, которые содержат в себе – программный файрвол, систему фильтрации трафика, интеграция с антивирусом для фильтрации входящего и исходящего трафика, прокси-сервер, VPN-сервер, систему обнаружения и предотвращения вторжений (IPS).

Самым удачным продуктом был Microsoft Forefront Threat Management Gateway. К сожалению, он перестал продаваться в 2012 году. Снятие его с продаж вызвало недоумение у всего ИТ-шного мира. Но это решение крупной компанию. Чем заменить и что использовать?

Наиболее доступными из решений являются Kerio, Ideco, UserGate. Решения Checkpoint, Sophos, Fortigate относятся к классу Enterprise. Большинство решений являются независимыми аппаратно-программными комплексами, что сказывается на их цене. Решения поддерживают интеграцию с большинством известных антивирусов, содержат мощный инструмент отчетности и анализа.

Следует понимать, что не существует ПО, которое обеспечивало бы 100% уровень защиты. Более того, пользователь (системный администратор) зачастую не может повлиять на уязвимости в конкретном продукте (иначе как отказаться от его использования). Поэтому при выборе инструментов защиты корпоративных данных следует использовать ПО, уязвимости которого либо не несут пользователю ощутимой угрозы, либо их реализация с точки зрения злоумышленника бесполезна.

На что обращать внимание при выборе таких систем:

Перед внедрением разверните тестовую версию продукта и протестируйте на ограниченном круге лояльных пользователей.

Как защитить коммерческую информацию от вирусов, хакеров и конкурентов

База клиентов, бухгалтерия, бизнес-планы — всё это ценная информация: если потеряете её, попадёте на деньги. Полностью защитить ценную информацию невозможно, но можно грамотно оценить риски и защитить самое важное, сэкономив на остальном. Рассказываем, как это сделать.

В небольшой торговой компании уволили сисадмина. Он быстро нашёл работу у конкурентов, а бывший работодатель через год потерял всех заказчиков. Оказалось, обиженный сотрудник оставил себе полный доступ к сети: переписка руководства, база клиентов, договоры с поставщиками, отчёты — всё попало к конкурентам.

Работодатель обратился к специалистам по информационной безопасности — они подбирают программы и железо для защиты данных. Бизнесмену посчитали смету на 3 млн рублей: продвинутый файервол (защита сети от взлома через интернет), антивирус в максимальной комплектации, система против утечек данных, шифрование каналов связи.

Чтобы не переплатить за защиту информации, нужно оценить риски — понять, что и как защищать. Можно обратиться за оценкой к экспертам, но тогда придётся потратить на консультации 200-300 тыс. рублей. А можно оценить их самостоятельно — бесплатно, но по методике, которую используют сами эксперты.

Когда вы оцените риски по этой методике, то поймёте, на какие средства защиты нужно тратить деньги, а без каких можно обойтись. Специалисты по информационной безопасности не смогут навязать вам лишнее — вы сэкономите.

Оцените информационные активы

Информационные активы — это сведения о компании, которые представляют для неё ценность. Это финансовая информация, данные о продажах, закупках, базы данных клиентов, стратегические планы руководства, содержание корпоративного сайта. Занесите их в таблицу и оцените по трём показателям: конфиденциальность, целостность и доступность. Используйте 5-балльную шкалу.

Конфиденциальность — это то, насколько критична утечка секретной информации. Например, что будет, если база клиентов и контрактов попадёт к конкурентам? Если считаете, что это совсем не страшно, ставьте 1 балл. Если это тотальная катастрофа — 5 баллов.

Доступность — это то, насколько часто вы обращаетесь к данным. Например, ежегодный финансовый отчёт сотрудники открывают редко — ставим 1 балл. А доступ к базе товаров и цен нужен каждый день, иначе торговля остановится — 5 баллов.

Целостность — это то, насколько важно, чтобы в данных не было ошибок. Например, ошибка в архивных документах не критична, она ни на что не повлияет — ставим 1 балл. А если исказить цифры в 1С:Бухгалтерии, то можно продать товар по заниженной цене или напутать в налоговой отчётности — 5 баллов.

Теперь определите итоговую ценность каждого актива. Возьмите максимальный балл из трёх полученных. Например, у списка заказчиков конфиденциальность — 4, а целостность и доступность — по 2. Итоговый балл — 4.

1. Ценность информационных активов

| Актив | Ценность актива | Итого | ||

|---|---|---|---|---|

| Конфиден-циальность | Целостность | Доступность | ||

| Списки заказчиков | 4 | 2 | 2 | 4 |

| Деловая переписка | 3 | 2 | 2 | 3 |

| Данные о зарплате | 3 | 3 | 2 | 3 |

| Налоговая отчётность | 2 | 3 | 2 | 3 |

| Содержание сайта | 1 | 3 | 3 | 3 |

| Данные с мобильных касс | 2 | 5 | 5 | 5 |

| Данные о прибылях и убытках | 5 | 4 | 3 | 5 |

| …… | ||||

| …… | ||||

| …… | ||||

Определите информационные системы

Активы содержатся в разных информационных системах: 1С:Бухгалтерия, программа «клиент-банк», корпоративный портал, рабочие компьютеры сотрудников, файловые сервера, электронная почта, планшеты, смартфоны, ноутбуки, интернет-сайт, внешние носители информации (флешки, переносные жёсткие диски, карты памяти). Если будут защищены информационные системы, то и данные в них будут в безопасности. Чтобы понять, защищены ли ваши данные, составьте список систем, в которых хранится информация.

Информация может находиться одновременно в нескольких системах. Например, база клиентов обрабатывается в бухгалтерской программе, при этом хранится на файловом сервере. Информация одна, но системы разные, угрозы и защита для них тоже разные.

Составив список, определите ценность каждой информационной системы. Для этого возьмите значение самого ценного актива, который в ней обрабатывается или хранится. Например, на компьютерах сотрудников хранятся списки заказчиков (4) и деловая переписка (3). Их итоговая ценность — 4.

2. Ценность информационных систем

| Информационные системы | Активы | Ценность системы |

|---|---|---|

| 1С:Бухгалтерия | списки заказчиков, данные о зарплате, налоговая отчётность, данные с мобильных касс, данные о прибылях и убытках | 5 |

| ПК сотрудников | списки заказчиков, деловая переписка | 4 |

| Файловые серверы | списки заказчиков, данные о зарплате, налоговая отчётность, данные с мобильных касс, данные о прибылях и убытках | 5 |

| Мобильные устройства | деловая переписка | 3 |

| Сайт компании | содержание сайта, налоговая отчётность | 3 |

| Электронная почта | списки заказчиков, деловая переписка | 4 |

| ….. | ||

| ….. |

Выясните, что угрожает информационным системам

Угрозы — это то, из-за чего информация может пострадать: кто-то или что-то может повредить ваши данные так, что бизнес понесёт убытки.

Определять угрозы нужно для тех информационных систем, чья ценность высока — 4 и 5 баллов. Про остальные системы можете забыть: если с ними что-то и случится, бизнес от этого не пострадает.

Сначала выясните, кто может угрожать ценным системам. Для этого разделите возможных нарушителей на группы — так будет проще понять, как они могут воздействовать. Обычно достаточно разделить нарушителей на внешних (хакеры, сотрудники конкурентов, уволенные работники) и внутренних (сотрудники компании). Когда поймёте, кто может угрожать системам — поймёте, как именно они могут это сделать.

Теперь опишите, как нарушители могут украсть, уничтожить или исказить данные в конкретной информационной системе. Способы могут быть очевидными — например, сотрудник скопирует файлы на флешку. Но бывают и сложными — хакер перехватит данные по незашифрованному каналу. Если вы не разбираетесь во всех технических тонкостях, то можете что-то упустить. Чтобы этого не случилось, подключите вашего ИТ-специалиста. Если его нет — воспользуйтесь каталогом, который разработали эксперты.

Каталог угроз

Физический доступ:

Утечка конфиденциальной информации:

Несанкционированный доступ:

Недоступность ИТ-сервисов и утрата информационных активов:

Нарушителей и угрозы из этого списка занесите в таблицу. Если вы детально представляете негативные сценарии, опишите их подробно. Например: вы потеряли ключевого клиента, потому что посторонний подобрал пароль к электронной почте и украл данные из деловой переписки. В остальных случаях сделайте общее описание ситуации. Например: бухгалтерия не может работать из-за того, что сотрудник стёр информацию в 1С.

В итоге таблица превратится в набор возможных негативных сценариев для компании.

3. Возможные негативные сценарии

| Информационные системы | Нарушитель | Угроза | Последствия |

|---|---|---|---|

| 1С:Бухгалтерия | Посторонний | Подберёт пароль и скопирует базу клиентов | Компания потеряет ключевого клиента |

| 1С:Бухгалтерия | Посторонний | Запустит вирус, который уничтожит данные | Бухгалтер не сможет работать |

| 1С:Бухгалтерия | Сотрудник | Скопирует данные на флешку | Конкуренты получат базу клиентов, детали сделок |

| 1С:Бухгалтерия | Сотрудник | Случайно или специально сотрёт данные | Бухгалтер не сможет работать |

| 1С:Бухгалтерия | Сотрудник | Скопирует данные на флешку | В случае увольнения сможет шантажировать работодателя, угрожать передать информацию конкурентам |

| …… | |||

| ПК сотрудников | Сотрудник | Скопирует данные на флешку | Конкуренты получат детали сделок |

| ПК сотрудников | Посторонний | Скопирует данные при ремонте | Конкуренты получат детали сделок |

| ….. | |||

| Файловые серверы | |||

| …… | |||

| Электронная почта | |||

| ….. | |||

| …… | |||

| …… |

Переведите риски в деньги

Дальше важно понять, что защищать в первую очередь и сколько на это потратить сил и денег. Для этого оцените риски в рублях: сколько компания потеряет, если сотрудник сольёт базу клиентов конкурентам. Потом определите вероятность того, что сотрудник это сделает.

Эксперты советуют применять вербально-числовую шкалу — по ней вы вычислите вероятность. Как это сделать: из таблицы выберите утверждение, которое подходит вам больше всего. При этом подставляйте конкретный временной промежуток — например, один год. Оценивать вероятность за бесконечное время не надо — тогда она будет 100%.

4. Вербально-числовая шкала для определения вероятности того, что угроза станет реальностью

| Описание | Коэффициент |

|---|---|

| Невозможно. Ничего подобного никогда не происходило — ни в вашем бизнесе, ни в отрасли. Теоретически это могут сделать крутые спецы: хакеры, агенты ЦРУ. Но смысла в этом нет. | 0 |

| Маловероятно. С этим вы ещё не сталкивались, но знаете, что такое возможно. Если это произойдет, не страшно: конкуренты на этом не заработают. Например, сотрудник попытается слить базу клиентов, а она и так у всех есть. | 0,2 |

| Возможно. С вами или кем-то другим из отрасли это происходило хотя бы раз. Если случится снова, конкуренты на этом заработают. Сценарий может быть такой: вы служба такси, и ваши компьютеры атакуют хакеры. Или произойдёт авария, исчезнет интернет. Диспетчеры не смогут принимать и распределять заказы в системе. Пока вы будете с этим разбираться, клиенты уйдут к конкурентам, бизнес понесёт убытки. | 0,4 |

| Очень даже возможно. Такое происходило с вами несколько раз. Конкурентам это на руку, и они готовы заплатить, чтобы это случилось. Сотрудники могут слить важную для бизнеса информацию легко — для этого не нужно быть продвинутым пользователем, достаточно иметь доступ к документам. Также это может произойти случайно: например, кто-то из работников или вы сами оставите важные бумаги или пароли от почты на столе с полиграфией для клиентов. | 0,6 |

| Крайне вероятно. Такое случается у вас несколько раз в год. Ваши недоброжелатели (сотрудники или конкуренты) заинтересованы в этом — это принесёт им моральное удовлетворение или прибыль. Например, сотрудники уводят клиентов в другую компанию и получают за это откат. Или сёрфят по зараженным сайтам, из-за чего постоянно летят ваши компьютеры, вы не можете работать с клиентами. | 0,8 |

После того, как вы определили сумму ущерба в деньгах (У) и коэффициент вероятности (В), посчитайте величину риска (Р): Р=У×В.

5. Подсчёт суммы риска

| Риск | Ущерб | Вероятность | Сумма риска |

|---|---|---|---|

| Риск 1 | 2 000 000 ₽ | 0,2 | 400 000 ₽ |

| Риск 2 | 300 000 ₽ | 0,4 | 120 000 ₽ |

| Риск 3 | 800 000 ₽ | 0,6 | 480 000 ₽ |

| Риск 4 | 200 000 ₽ | 0,8 | 160 000 ₽ |

| Риск 5 | |||

| Риск 10 | 160 000 ₽ | ||

| Риск 11 | 40 000 ₽ | ||

| Итого рисков | …… |

В итоге ваша таблица превратится в перечень рисков, оценённых в рублях. Это деньги, которые вы как минимум не заработаете, а как максимум — их придётся вынуть из оборота и потратить на устранение последствий.

Посмотрите на итоговую сумму рисков в таблице. Готовы ли вы её принять? Если нет, остаётся только снижать риски.

Снижайте риски и расходы

В первую очередь примите меры предосторожности. Не пускайте посторонних в офис, защитите пароли, ограничьте их распространение, обучите сотрудников основам безопасности. Поможет даже простая рассылка с предупреждением об эпидемии нового вируса и призывом не открывать подозрительные вложения. ИТ-специалист может регулярно проводить семинары и инструктаж новых сотрудников. Это не требует больших затрат.

Для серьёзной защиты нужны антивирусы, программы от утечек информации, специальное железо. Оценка, которую вы провели, поможет поставить чёткую задачу специалистам по информационной безопасности. Они подберут конкретное средство защиты, а не предложат делать всё сразу — расходы уменьшатся.

Сравните смету с суммой риска — так вы поймёте, окупятся ли вложения. Например, для победы над новыми вирусами производители предлагают системы класса Sandbox. Они эффективны, но стоят не меньше двух миллионов рублей. Если сумма рисков сопоставима или меньше этой суммы, выгоднее использовать средство подешевле — даже если оно не защитит вашу информацию полностью.

Памятка

Защита информации обойдётся дешевле, если знать, что и от чего защищать. Вот как это выяснить:

Как защитить информацию внутри компании: на бумаге или в электронных документах

Сотрудница одной компании отправляла секретные документы, и ей за это ничего не было. А в другой компании за похожее нарушение сотрудники получили по 2 года условно.

Виктория Краснова

Юрист по интеллектуальной собственности

Одна компания обнаружила, что сотрудница отправляет в соцсети фотографии конфиденциальных документов, и уволила ее. Но суд обязал компанию восстановить сотрудницу и выплатить компенсацию и моральный ущерб.

Другая компания узнала, что работники продают секретную документацию. Суд дал каждому 2 года условно.

Решение суда в таких делах зависит от того, насколько грамотно компания охраняет свои секреты.

Мы запускаем серию статей о том, как правильно защитить информацию внутри компании. Это первая обзорная статья, в ней собрали самое важное по теме.

Выберите информацию, которую стоит защитить

Компании хотят защитить информацию, которая помогает им зарабатывать.

Фирменное блюдо в кафе — салат с уникальным соусом. Посетители становятся в очередь, чтобы его попробовать, за ним приезжают из других городов. Хорошо бы хранить рецепт соуса в секрете: если сотрудник продаст его соседнему кафе, выручка упадет и бизнес серьезно пострадает.

В законе нет исчерпывающего списка сведений, которые можно защищать. Руководитель решает это сам.

Обычно компании защищают технологии производства товара, списки поставщиков и клиентов, условия сделок, финансовую отчетность, планы развития. Такую информацию можно включить в коммерческую тайну.

Есть перечень сведений, которые нельзя скрывать:

В таблице — примеры информации, которую можно и нельзя включить в коммерческую тайну:

| Можно | Нельзя |

|---|---|

| — Список клиентов и поставщиков |

— Способы и принципы ценообразования

— Маркетинговые исследования и рекламные кампании

— Технологические сведения о продукции

— Особенности производственных процессов

— Информация о методах управления и внутренней организации предприятия

— Деловая переписка

— Состав и квалификация персонала

— Потребительская информация о товаре — из чего состоит, когда произведен, условия использования и другое

— Задолженность по зарплате

— Список лиц, которые могут представлять организацию без доверенности

— Номер лицензии на осуществление деятельности

Защитите секретную информацию от сотрудников и сторонних партнеров

Чтобы защитить секретные данные, компании нужно пройти четыре шага:

Ввести режим коммерческой тайны. Это минимальная мера защиты информации. Она поможет объяснить сотрудникам, чем они не могут делиться и какое наказание будет, если они разболтают коммерческий секрет.

Чтобы ввести режим коммерческой тайны, компании нужно:

Стоит сделать неправильно — и вы уже не сможете оштрафовать или уволить сотрудника, который передает ценные сведения конкурентам.

Подробнее об этом расскажем в следующих статьях.

Сотрудницу уволили за разглашение коммерческой тайны, но компании пришлось ее восстановить и выплатить зарплату

Компания уволила секретаря за то, что она отправляла в мессенджере фотографии секретных документов. Сотрудница через суд потребовала восстановить ее в должности и компенсировать зарплату и моральный ущерб.

В компании был неправильно введен режим коммерческой тайны: невозможно было доказать, что документы входят в список конфиденциальных сведений, да и грифа «Коммерческая тайна» на них не было. А еще компания не смогла подтвердить, что сотрудница была ознакомлена с положением о коммерческой тайне.

Пришлось восстановить сотрудницу в должности и выплатить ей компенсацию.

Заключить договоры на создание продуктов. Во многих компаниях сотрудники разрабатывают: пишут коды, статьи, создают музыку, придумывают дизайн для сайтов и книг. По общему правилу все, что сотрудник создает в рабочее время и в рамках служебных задач, принадлежит компании. Но ничто не мешает работнику сказать, что он делал проект в свободное время.

Чтобы не оставаться без ценных наработок, когда человек увольняется, пишите технические задания, заключайте договоры на создание продуктов, подписывайте акты приемки-передачи изобретений и оформляйте передачу исключительных прав на служебное произведение от автора к вашей компании. Об этом тоже расскажем подробнее в следующих статьях.

Компания не заключила договор с сотрудником и потеряла разработанный продукт

Сотрудник компании «Амедико» разработал мессенджер для телемедицины. После увольнения он открыл новую компанию — «Телепат», передал этой компании исключительные права на мессенджер и стал его продавать.

«Амедико» обратилась в суд с требованием, чтобы «Телепат» прекратил продажи мессенджера и выплатил компенсацию 5 млн рублей. Но компания не смогла подтвердить, что мессенджер был создан в рабочее время и в рамках служебных обязанностей. Суд отказал в удовлетворении иска.

Защитить интеллектуальную собственность компании. Вы можете защитить:

Если интеллектуальную собственность для компании создают сотрудники, главное — договор на создание произведения, о котором мы уже говорили. При работе с подрядчиками тоже важно прописать в договоре, что права на продукт переходят вам.

Если заказываете логотип в дизайнерском бюро, проверьте, чтобы в договоре была прописана передача прав на логотип и авторский гонорар за это. Также в договору должны прилагаться техническое задание и акту приема-передачи.

Ввести режим конфиденциальности с внешними партнерами. Так партнеры не смогут использовать вашу информацию в своей работе. Если это случится, вы сможете потребовать, чтобы партнер прекратил это делать и выплатил компенсацию.

Вы дали разработчику пароль от вашей CRM, а он скачал себе базу клиентов и продал ее конкурентам. Если по договору это была конфиденциальная информация, можно обратиться в суд.

Режим конфиденциальности может сработать и в более мирных условиях.

Владельцу пекарни нужно оборудование на кухню. Он нашел поставщика, который не только привезет нужные приборы, но и установит их. Пекарю важно, чтобы детали сделки оставались в секрете, и он подробно расписал в договоре, что нельзя рассказывать: название оборудования, стоимость, количество и другие детали поставки.

Поставщик привлек подрядчика для установки оборудования и рассказал, что и в каком количестве нужно установить в кафе. В таком случае хозяин пекарни можете подавать на поставщика в суд и требовать штраф: условия конфиденциальности были нарушены.

Без коммерческой тайны ввести режим конфиденциальности нельзя.

Компания дала сотрудникам доступ к личному кабинету партнера и заплатила за это 400 000 ₽

По договору компания «Терминал Сервис» гарантировала компании «Виакард», что логин и пароль от личного кабинета в их системе будут доступны только одному сотруднику в компании. Но фактически логин и пароль были вывешены на сайте «Терминал Сервис» в свободном доступе. Любой мог зайти в личный кабинет.

Суд счел это нарушением конфиденциальности и оштрафовал «Терминал Сервис» на 400 000 ₽.

Когда секретная информация защищена сама по себе

Есть несколько случаев, когда информацию нельзя разболтать или использовать в личных целях, даже если у компании нет режима коммерческой тайны и конфиденциальности:

Переговоры. Если во время переговоров по сделке вы рассказали партнеру секретную информацию, он не имеет права передавать ее или использовать в личных целях, даже если договор в итоге не заключили.

Договор на научно-исследовательские и опытно-конструкторские работы. Если вы заказываете разработку детали для графического планшета, который хотите выпустить на рынок, или строительный план здания, где будет ваш офис, — партнеры обязаны сохранить в тайне предмет договора, особенности рабочего процесса и его результаты.

Договор подряда. Например, вы передали подрядчику конфиденциальную информацию, которая нужна для выполнения работ. Он не имеет права передавать ее кому бы то ни было без вашего разрешения. Даже заключать договор субподряда, раскрывая ключевые сведения вашего соглашения.

Корпоративный договор — это соглашение, которое учредители подписывают, когда открывают компанию. В нем они договариваются, как будут управлять компанией, как распоряжаться имуществом компании и как из нее выйти, прописывают правила приема новых учредителей. По общему правилу все, что написано в корпоративном договоре непубличного общества, конфиденциально.

Наказать за раскрытие коммерческой тайны

Если не спросил разрешения и поделился вашими конфиденциальными сведениями, можно его наказать одним из таких способов:

| Ответственность | Наказание | Основание |

|---|---|---|

| Дисциплинарная | В зависимости от вины, по решению руководителя компании: |

—замечание

Закон не запрещает применять материальное и дисциплинарное наказание за одно и то же нарушение

Штраф для должностных лиц — от 4000 до 5000 ₽

В зависимости от тяжести проступка, наказание может применить компания — объявить выговор или уволить работника — или назначить суд — штраф или тюремное заключение.

Сотрудники решили продать конфиденциальные сведения и получили по 2 года условно

Сотрудники продавали через интернет отчетность компании по одной из товарных категорий. Во время контрольной закупки их поймали.

Сотрудники пытались оправдаться тем, что все данные из отчетности и так можно было найти на официальном сайте компании, но суд не поверил в эти оправдания. В компании был установлен режим коммерческой тайны, где было четко прописано, какие сведения считаются конфиденциальными.

В итоге обоих сотрудников осудили на 2 года условно и запретили переезжать до окончания наказания.

Партнеров тоже можно привлечь к ответственности. Чаще всего через суд добиваются выплаты компенсации.

ИП нарушил условия агентского договора о конфиденциальности и выплатил штраф

ИП заключил с компанией агентский договор, по которому должен был привлекать клиентов и продавать продукцию компании на определенной территории. Потенциальный клиент обратился в компанию, чтобы купить продукцию. По правилам договора клиент был передан ИП. Но ИП отправил клиенту прайс другого производителя. Это стало известно компании.

Она обратилась в суд, чтобы получить компенсацию от ИП за то, что он нарушил условия агентского договора. По нему ИП не должен пользоваться информацией компании, в том числе данными о клиентах, в личных целях.

Суд принял сторону компании и обязал ИП выплатить штраф 100 000₽ и судебные издержки.

Главное

Защищать можно любую информацию, которая может принести вашей компании прибыль, если это не запрещено законом.

Для защиты ценной информации:

За незаконное распространение коммерческой информации нарушителя могут уволить, назначить штраф до 1 500 000 ₽ или посадить в тюрьму на срок до 7 лет.

Подписка на новое в

Подборки материалов о том, как вести бизнес в России: советы юристов и бухгалтеров, опыт владельцев бизнеса, разборы нового в законах, приглашения на вебинары с экспертами.

Сейчас читают

Главные изменения в законах 2021 года: как они повлияли на бизнес

Собрали обзор важных законов для малого и среднего бизнеса, которые вступили в силу в 2021 году

Необоснованная налоговая выгода: что это такое и как бизнесу избежать штрафов и доначисления налогов

Если ФНС выявит необоснованную налоговую выгоду, бизнесу могут доначислить налоги и назначить штраф. Разбираем, как экономить на налогах без негативных последствий

Оферта: что это и зачем она нужна

Одному бизнесу оферта поможет ускорить заключение договоров с клиентами, а другому — будет нужна по закону. Что включить в оферту и как избежать типовых ошибок — в статье

Будьте в курсе событий бизнеса

Получайте первыми приглашения на вебинары, анонсы курсов и подборки статей, которые помогут сделать бизнес сильнее

© 2006—2021, АО «Тинькофф Банк», Лицензия ЦБ РФ № 2673 — Команда проекта

Тинькофф Бизнес защищает персональные данные пользователей и обрабатывает Cookies только для персонализации сервисов. Запретить обработку Cookies можно в настройках Вашего браузера. Пожалуйста, ознакомьтесь с Условиями обработки персональных данных и Cookies.

Чтобы скачать чек-лист,

подпишитесь на рассылку о бизнесе

После подписки вам откроется страница для скачивания