Что такое пул адресов

Сети, блоки, пулы IP-адресов

Для передачи данных между устройствами их объединяют в вычислительные сети. Чтобы идентифицировать устройство в сети, ему назначается IP-адрес. IP-адреса назначаются по стандартам сетевых протоколов IPv4 и IPv6.

Каждая сеть состоит из множества IP-адресов. Как правило, один из них является шлюзом для остальных. Через шлюз отправляются пакеты для устройств в других сетях. Это позволяет получать доступ к устройствам из других сетей.

Сеть можно разбить на блоки IP-адресов. Блоки IP-адресов логически объединяются в пулы.

Сети IP-адресов

IPv4-адреса обычно записывают в виде четырёх десятичных чисел от 0 до 255, разделённых точками. Например, 192.168.0.3.

Битовая маска определяет диапазон адресов, входящих в сеть. Например, маска 255.255.255.0 для сети 10.0.0.0 указывает, что эта сеть состоит из адресов с 10.0.0.0 по 10.0.0.255. Часто маска записывается в виде префикса для сокращения записи. Например, маске 255.255.255.0 соответствует префикс /24.

Начальный адрес IPv4-сети называется адресом сети и используется для её идентификации. Конечный адрес называется широковещательным и используется для отправки данных на все устройства в сети. Все остальные адреса могут быть назначены вычислительным устройствам.

Например, сеть 192.168.0.0/24 включает все адреса с 192.168.0.0 по 192.168.0.255. Устройствам в сети могут быть назначены адреса с 192.168.0.1 по 192.168.0.254.

Запись IPv6-адреса имеет вид восьми шестнадцатеричных чисел, разделённых двоеточиями. Например, 2001:0db8:85a3:0000:0000:8a2e:0370:7334.

Префикс сети определяет диапазон адресов, входящих в сеть. Например, запись 2001:0db8:85a3:0001::/64 означает, что в сеть включены адреса с 2001:0db8:85a3:0001:0000:0000:0000:0000 по 2001:0db8:85a3:0001:ffff:ffff:ffff:ffff.

В отличие от IPv4-адресации, устройствам в сети могут быть назначены все её адреса, включая начальный и конечный.

В DCImanager вы можете создать IPv6-сеть с длиной префикса от 0 до 64.

Блоки и пулы IP-адресов

Физическую сеть можно разбить на блоки. Например, сеть 192.168.0.0/24 можно разбить на отдельные адреса (192.168.0.1), адреса по префиксу маски (192.168.0.16/28) или диапазоны адресов (192.168.0.1-192.168.0.5).

Блоки IP-адресов логически объединяются в пулы. Например, так можно разделить блоки адресов на публичные и приватные.

Использование сетей и пулов в DCImanager

При добавлении сервера нужно выбрать пул, из которого ему будет выдан IP-адрес. Данный способ выделения адреса называется автоматическим. DCImanager автоматически выберет свободный адрес из данного пула. Адрес для сервера можно задать и вручную, но при этом он должен входить в одну из созданных сетей и быть свободным.

Вы можете выбрать пулы, которые будут использоваться при заказе и освобождении сервера. Подробнее см. Работа с пулами.

В DCImanager сети и пулы создаются отдельно для каждой локации. Адресация сетей на разных локациях может пересекаться или полностью совпадать. Это связано с тем, что дата-центры могут использовать одинаковые сети с внутренними IP-адресами.

Что такое пул адресов

IP-пул

Далее в этом разделе мы расскажем об основных понятиях, связанных с IP-адресами, и о том, как происходит их распределение в Plesk.

Об IP-адресах

Существует два формата IP-адресов:

В случае установки в сети формата IPv6 Plesk может работать одновременно на IPv4- и IPv6-адресах. Провайдеры могут добавлять IPv4- и IPv6-адреса в IP-пул сервера, предоставлять их реселлерам и создавать на их основе подписки.

Каждой подписке на хостинг может быть предоставлено:

Примечание. Каждая подписка, в рамках которой планируется предоставление анонимного доступа к FTP-ресурсам, должна иметь как минимум один выделенный IPv4-адрес.

Требования для использования IPv6

Для нормальной работы Plesk в сетях IPv6 должны выполняться следующие условия:

Список операционных систем Linux, поддерживающих эту функцию, смотрите в примечаниях к выпуску Plesk.

Как скрыть IP-адреса

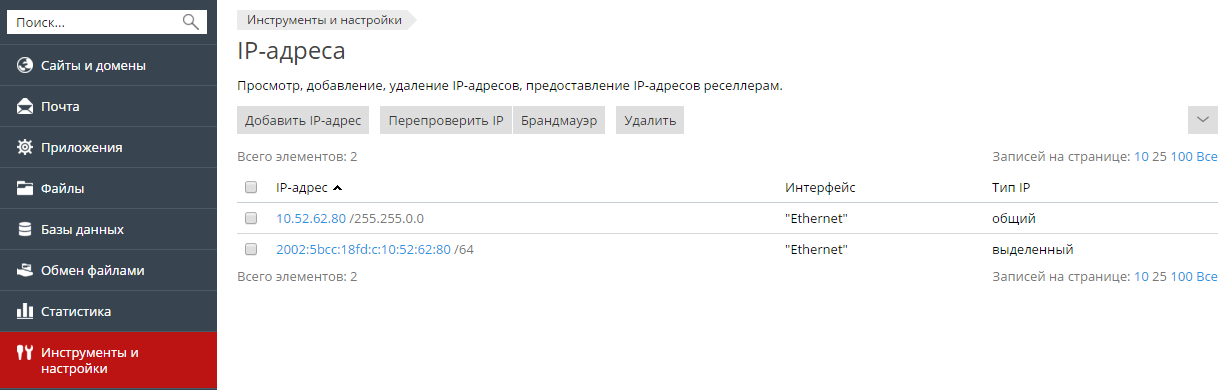

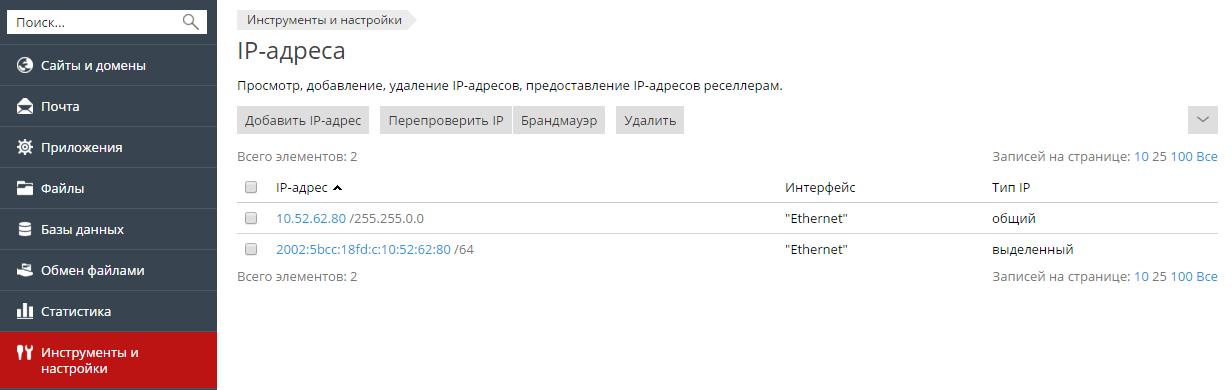

Один или несколько зарегистрированных в Plesk IP-адресов можно скрыть в интерфейсе Plesk. Скрытые IP-адреса не будут показываться на странице Инструменты и настройки > IP-адреса, и их невозможно будет назначать при создании подписок.

Чтобы скрыть один или несколько IP-адресов:

Укажите через запятую IP-адреса, которые хотите сделать скрытыми. В список скрытых адресов можно включать как IP-адреса IPv4, так и IPv6. Например:

При попытке скрыть IP-адрес, уже назначенный какой-либо подписке, возникнет ошибка «IP-адрес уже используется для хостинга». Этот IP-адрес будет помечен как находящийся «в черном списке» на странице Инструменты и настройки > IP-адреса, но останется доступным в интерфейсе Plesk.

Предоставление IP-адресов реселлерам и клиентам

Ниже описан процесс предоставления IP-адресов в Plesk:

После установки Plesk проверяет список всех назначенных IP-адресов в конфигурации операционной системы и добавляет их в IP-пул сервера. Если вам понадобится добавить новый IP-адрес, его нужно будет добавить в этот пул через Plesk, так как если вы внесете изменения в конфигурационные файлы сети вручную, Plesk может их не распознать.

Примечание. Если Plesk работает в контейнере Virtuozzo, IP-адреса можно добавлять только на физическом сервере Virtuozzo.

Примечание. Server Name Indication (SNI) позволяет включить SSL-защиту для сайтов с общими IP-адресами, однако это может не работать на некоторых серверах и браузерах. Более подробную информацию смотрите в разделе SSL и общие IP-адреса. В случае с Windows с помощью одного сертификата можно защитить сразу несколько сайтов. Более подробную информацию смотрите в разделе Общие SSL-сертификаты (Windows).

Использование динамических IP-пулов

Во время запуска веб-сервера Plesk проверяет свой IP-пул и удаляет из него IP-адреса, отсутствующие в системе. Это позволяет избежать назначения несуществующих IP-адресов службам и подпискам.

Управление пулом IP-адресов сервера

Чтобы посмотреть список доступных вам IP-адресов:

Появится список ваших IP-адресов и следующая дополнительная информация:

Это может понадобиться, если вы вручную добавили IP-адреса в сетевой интерфейс в операционной системе сервера или при работе в контейнерах Virtuozzo.

Чтобы добавить IP-адрес на сервер:

Примечание. Для работы безопасных FTP-соединений FTP-сервер, установленный на вашем сервере Plesk, должен поддерживать FTP over SSL. Например, серверы Gene6, Serv-U FTP и IIS FTP 7.x поддерживают FTP over SSL.

Чтобы удалить IP-адрес с сервера:

Чтобы назначить IP-адрес реселлеру:

Чтобы отменить назначение IP-адреса реселлеру:

Так как пользователи могут обращаться к веб-ресурсу на вашем сервере по IP-адресу и на этом адресе может быть размещено несколько сайтов, Plesk необходимо знать, какой из этих сайтов показывать в таких случаях. Первый сайт, созданный на IP-адресе, считается сайтом по умолчанию, однако вы можете выбрать любой другой сайт.

Чтобы указать сайт по умолчанию для IP-адреса:

Чтобы изменить тип назначенного IP-адреса (общий, выделенный) или назначить другой SSL-сертификат IP-адресу:

Plesk Documentation and Help Portal

IP-пул

Далее в этом разделе мы расскажем об основных понятиях, связанных с IP-адресами, и о том, как происходит их распределение в Plesk.

Об IP-адресах

Существует два формата IP-адресов:

В случае установки в сети формата IPv6 Plesk может работать одновременно на IPv4- и IPv6-адресах. Провайдеры могут добавлять IPv4- и IPv6-адреса в IP-пул сервера, предоставлять их реселлерам и создавать на их основе подписки.

Каждой подписке на хостинг может быть предоставлено:

Примечание. Каждая подписка, в рамках которой планируется предоставление анонимного доступа к FTP-ресурсам, должна иметь как минимум один выделенный IPv4-адрес.

Требования для использования IPv6

Для нормальной работы Plesk в сетях IPv6 должны выполняться следующие условия:

Список операционных систем Linux, поддерживающих эту функцию, смотрите в примечаниях к выпуску Plesk.

Как скрыть IP-адреса

Один или несколько зарегистрированных в Plesk IP-адресов можно скрыть в интерфейсе Plesk. Скрытые IP-адреса не будут показываться на странице Инструменты и настройки > IP-адреса, и их невозможно будет назначать при создании подписок.

Чтобы скрыть один или несколько IP-адресов:

Укажите через запятую IP-адреса, которые хотите сделать скрытыми. В список скрытых адресов можно включать как IP-адреса IPv4, так и IPv6. Например:

При попытке скрыть IP-адрес, уже назначенный какой-либо подписке, возникнет ошибка «IP-адрес уже используется для хостинга». Этот IP-адрес будет помечен как находящийся «в черном списке» на странице Инструменты и настройки > IP-адреса, но останется доступным в интерфейсе Plesk.

Предоставление IP-адресов реселлерам и клиентам

Ниже описан процесс предоставления IP-адресов в Plesk:

После установки Plesk проверяет список всех назначенных IP-адресов в конфигурации операционной системы и добавляет их в IP-пул сервера. Если вам понадобится добавить новый IP-адрес, его нужно будет добавить в этот пул через Plesk, так как если вы внесете изменения в конфигурационные файлы сети вручную, Plesk может их не распознать.

Примечание. Если Plesk работает в контейнере Virtuozzo, IP-адреса можно добавлять только на физическом сервере Virtuozzo.

Примечание. Server Name Indication (SNI) позволяет включить SSL-защиту для сайтов с общими IP-адресами, однако это может не работать на некоторых серверах и браузерах. Более подробную информацию смотрите в разделе SSL и общие IP-адреса. В случае с Windows с помощью одного сертификата можно защитить сразу несколько сайтов. Более подробную информацию смотрите в разделе Общие SSL-сертификаты (Windows).

Использование динамических IP-пулов

Во время запуска веб-сервера Plesk проверяет свой IP-пул и удаляет из него IP-адреса, отсутствующие в системе. Это позволяет избежать назначения несуществующих IP-адресов службам и подпискам.

Управление пулом IP-адресов сервера

Чтобы посмотреть список доступных вам IP-адресов:

Появится список ваших IP-адресов и следующая дополнительная информация:

Это может понадобиться, если вы вручную добавили IP-адреса в сетевой интерфейс в операционной системе сервера или при работе в контейнерах Virtuozzo.

Чтобы добавить IP-адрес на сервер:

Примечание. Для работы безопасных FTP-соединений FTP-сервер, установленный на вашем сервере Plesk, должен поддерживать FTP over SSL. Например, серверы Gene6, Serv-U FTP и IIS FTP 7.x поддерживают FTP over SSL.

Чтобы удалить IP-адрес с сервера:

Чтобы назначить IP-адрес реселлеру:

Чтобы отменить назначение IP-адреса реселлеру:

Так как пользователи могут обращаться к веб-ресурсу на вашем сервере по IP-адресу и на этом адресе может быть размещено несколько сайтов, Plesk необходимо знать, какой из этих сайтов показывать в таких случаях. Первый сайт, созданный на IP-адресе, считается сайтом по умолчанию, однако вы можете выбрать любой другой сайт.

Чтобы указать сайт по умолчанию для IP-адреса:

Чтобы изменить тип назначенного IP-адреса (общий, выделенный) или назначить другой SSL-сертификат IP-адресу:

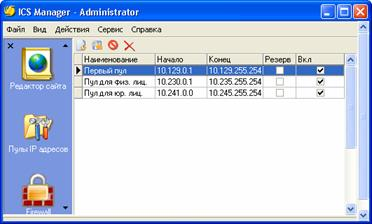

Пулы IP-адресов

Для удобства управления IP-адресами назначаемыми пользователям и компьютерам используется понятие Пул IP-адресов. Пул IP-адресов – это диапазон IP-адресов, из которого назначаются IP-адреса пользователям при создании пользователей.

Замечания:

1. Рекомендуется разделить IP-адреса используемые для компьютеров в локальной сети предприятия и IP-адреса пользователей выдаваемые Carbon Billing.

По умолчанию, используется следующая схема:

2. Раздел Пулы IP-адресов доступен только Главному администратору.

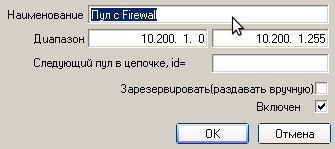

Создание пула IP-адресов

Чтобы создать новый пул:

1. В разделе Пулы IP-адресов на панели инструментов нажмите кнопку

2. Заполните поля:

Наименование – название создаваемого пула. Например, «Пул для всех пользователей».

Диапазон – диапазон IP-адресов (IP-адрес первого и IP-адрес последнего). Например, «10.200.1.0 – 10.200.1.255».

Следующий пул в цепочке, номер пула, из которого будут выделяться адреса, если в текущем все заняты

Зарезервировать – Если признак установлен, это означает что этот пул будет «зарезервирован», то есть IP-адреса из этого IP-диапазона не будут раздаваться автоматически, даже если они входят в какой-нибудь другой пул. Рекомендуется для пулов реальных IP-адресов.

Включен – если признак не установлен, то пользователи, у которых установлен данный пул, не смогут выйти в Интернет.

Совет: Если правильно распределить для различных групп пользователей разные пулы и придерживаться этого при назначении IP-адресов пользователям, то это позволит простым образом использовать различные настройки Firewall для разных пользователей, или создавать закрытые ресурсы с помощью тарифных планов. В этом случае в качестве подсетей нужно будет указывать не разрозненные IP-адреса, а те же подсети что указаны в качестве пулов.

Плавающие IP-адреса для организации сети в публичных и частных облаках OpenStack

Недавно я описал, как работает VlanManager и как он обеспечивает масштабируемость сети и изолированность пользователей. Но до настоящего момента я говорил только о сетях с фиксированным IP-адресом, принадлежащих различным пользователям. И хотя по умолчанию экземплярам выделяются фиксированные IP-адреса, они не гарантируют немедленной доступности экземпляров из-за пределов сети (или из других ЦОД). Представьте себе следующий сценарий:

Вы запускаете небольшой веб-сайт с одним www-сервером, сервером базы данных, и брандмауэром, который выполняет трансляцию сетевых адресов (NAT) и фильтрацию трафика. Обычно вы применяете следующие настройки:

-Все серверы общаются внутри сети в рамках частного (немаршрутизируемого) сетевого диапазона (например, 192.168.0.0/24).

-Есть один публичный маршрутизируемый IP-диапазон, на котором виден www-сервер.

Вы делаете следующее:

-Присваиваете брандмауэру публичный IP-адрес.

-Создаете правило NAT на брандмауэре для маршрутизации трафика с публичного IP-адреса на частный IP-адрес www-сервера.

Фиксированные IP-адреса в OpenStack работают так же, как и сетевой диапазон 192.168.0.0/24 в примере выше. Они гарантируют только взаимодействие между экземплярами внутри одного кластера OpenStack. Но OpenStack также вводит другой пул IP-адресов под названием “плавающие IP-адреса”. Плавающие IP-адреса — это публично маршрутизируемые IP-адреса, которые вы покупаете у провайдера интернет-услуг (того, который помещается в указанный выше брандмауэр). Пользователи могут назначать IP-адреса своим экземплярам, делая их доступными из внешней сети.

Различия между плавающими и фиксированными IP-адресами

Плавающие IP-адреса не назначаются виртуальным машинам по умолчанию. Пользователи облака должны явным образом “взять” их из пула, настроенного администратором OpenStack, а затем назначить их своим виртуальным машинам. Как только пользователь забрал плавающий IP-адрес из пула, он становится его “владельцем” (то есть в любой момент он может открепить IP-адрес от виртуальной машины и прикрепить его к другой). Если виртуальная машина по каким-то причинам прекращает существование, пользователь не теряет плавающий IP-адрес — он может его затем назначить другому экземпляру. К сожалению, сейчас невозможно совместно использовать один плавающий IP-адрес несколькими виртуальными машинами для балансировки нагрузки, как например с эластичной балансировкой нагрузки на Amazon EC2.

С другой стороны фиксированные IP-адреса назначаются динамически компонентом nova-network при загрузке ВМ. Нет возможности приказать OpenStack назначить конкретный фиксированный IP-адрес виртуальной машине. Таким образом, вы можете оказаться в ситуации, когда при случайном завершении работы виртуальной машины после её восстановления из снимка новый экземпляр загружается с новым фиксированным IP-адресом.

Системные администраторы могут настраивать несколько пулов плавающих IP-адресов. Тем не менее, в отличие от пулов фиксированных IP-адресов, пулы плавающих IP-адресов нельзя соотнести с конкретными пользователями. Каждый пользователь может “взять” плавающий IP-адрес из любого пула плавающих IP-адресов. Но основная мотивация для создания нескольких пулов плавающих IP-адресов в том, чтобы каждый пул обслуживал свой поставщик доступа в интернет. Таким образом, мы можем гарантировать возможность подключения, даже при сбое у одного из поставщиков.

В итоге основные функции плавающих IP-адресов следующие:

-Плавающие IP-адреса не назначаются виртуальным машинам автоматически по умолчанию (их необходимо назначать инстансам вручную).

-Если виртуальная машина прекращает свое существование, пользователь может повторно использовать плавающий IP-адрес, назначив его другому инстансу.

-Пользователи могут брать плавающие IP-адреса из различных пулов, определяемых администратором облака, чтобы обеспечить возможность подключения к виртуальным машинам разными поставщиками интернет-услуг или из внешних сетей.

Плавающие IP-адреса—внутренние или внешние облака

“Публичная доступность” плавающего IP-адреса – это относительное понятие. Для публичных облаков вы, возможно, захотите определить пул плавающих IP-адресов как пул IP-адресов, публично доступных из интернета. Затем ваши клиенты смогу назначать их виртуальным машинам, чтобы заходить в них через SSH со своих домашних или рабочих компьютеров:

Если в вашем ЦОД запущено корпоративное облако, то пул плавающих IP-адресов может быть любым диапазоном IP-адресов, который предоставляет доступ к инстансам OpenStack из остального ЦОД.

Для трафика своего ЦОД вы можете определить следующий диапазон: 10.0.0.0/16.

Внутри OpenStack вы можете создать следующий диапазон фиксированных IP-адресов: 192.168.0.0/16, разбитый на подсети пользователей.

Чтобы сделать экземпляры OpenStack доступными из всего ЦОД вы можете определить пул плавающих IP-адресов как подсеть 10.0.0.0/8, (например, 10.0.0.0/16) и зарегистрировать её в OpenStack, чтобы пользователи могли брать оттуда IP-адреса.

Работа с плавающими IP-адресами

Таким образом, публичный пул становится доступным пользователям.

Теперь пользователи следуют данной процедуре:

-Загрузить экземпляр:

-Перечислить доступные пулы плавающих IP-адресов:

-Взять плавающий IP-адрес из пула “pub” (или при желании из пула “test”):

nova floating-ip-create pub

-Назначить плавающий IP-адрес экземпляру:

nova add-floating-ip 79935433-241a-4268-8aea-5570d74fcf42 172.24.4.225

(где первый аргумент — это uuid экземпляра, а второй – сам плавающий IP-адрес)

-Проверить правильность всех настроек:

Как работают плавающие IP-адреса

Что происходит внутри экземпляра после добавления плавающего IP-адреса? Правильный ответ – ничего. Если вы подключитесь к нему по SSH и посмотрите конфигурацию сети, вы увидите, что существует один интерфейс сети с настроенным фиксированным IP-адресом.

Вся настройка выполняется на вычислительном узле. Вся работа, связанная с плавающим IP-адресом, выполняется сервисом nova-network: организуется транслятор сетевых адресов (NAT) между фиксированным и плавающим IP-адресами экземпляра. Объяснение, как работает NAT, можно найти тут.

Взгляните на следующую диаграмму:

Схема отображает один вычислительный узел, настроенный в режиме сети c распределением узлов и VlanManager, используемый для настраивания фиксированных IP-сетей. Вычислительный узел оснащен двумя сетевыми интерфейсами: интерфейс eth0 выделен для трафика с фиксированным IP/VLAN, а eth1 – это интерфейс, по которому вычислительный узел подключается к внешней сети; в нем располагаются плавающие IP-адреса. (Информацию о том, как VlanManager настраивает фиксированные IP-сети см. в предыдущей статье)

Примите во внимание, что в то время как на интерфейсе eth0 (фиксированном/частном) не настроен адрес, интерфейсу eth1 назначен IP-адрес, который является шлюзом по умолчанию для вычислительного узла (91.207.15.105).

Когда пользователь назначает плавающий IP-адрес (91.207.16.144) инстансу VM_1, происходят две вещи:

-Плавающий IP-адрес настроен как вторичный адрес на интерфейсе eth1: это на выходе команды “ip addr show eth1″, содержащей следующие действия:

inet 91.207.15.105/24 scope global eth1 # primary eth1 ip

inet 91.207.16.144/32 scope global eth1 # floating ip of VM_1

-Код, ответственный за задание правил, располагается в nova/network/linux_net.py в функции:

def floating_forward_rules(floating_ip, fixed_ip):

Возвращаемся к диаграмме. Если пользователь хочет получить доступ к виртуальной машине по своему IP-адресу из внешней сети (например, “ping 91.20.16.144″):

-Трафик достигает публичного интерфейса (eth1) вычислительного узла. В nova-network-PREROUTING выполняется DNAT, меняющий IP-адрес назначения пакетов с 91.207.16.144 на 10.0.0.3.

-Вычислительный узел обращается к своей таблице маршрутизации и видит, что сеть 10.0.0.0 доступна на интерфейсе br100 (за исключением “ip route show” вычислительного узла):

10.0.0.0/24 dev br100

Таким он направляет пакет на интерфейс br100, затем пакет достигает виртуальной машины.

Если виртуальная машина отправляет пакет во внешний мир (например, “ping 8.8.8.8):

-Так как адрес назначения не находится в локальной сети виртуальной машины, пакеты отправляются на шлюз виртуальной машины по умолчанию с IP-адресом 10.0.0.1 (адрес устройства “br100″ на вычислительном узле).

-Вычислительный узел проверяет свои таблицы маршрутизации и обнаруживает, что в непосредственно подключенных сетях нет адреса 8.8.8.8, поэтому он переадресует пакет на шлюз по умолчанию (который является первичным адресом eth1 — 91.207.15.105 в данном случае).

-Пакет попадает в цепочку POSTROUTING и передается цепочке “nova-network-float-snat”, где его исходный IP-адрес переписывается на плавающий IP-адрес (91.207.16.144).

Примечания о безопасности

При использовании OpenStack системные администраторы передают полный контроль за таблицами iptables сервисам nova. Набор настраиваемых правил очень сложен и с легкостью нарушается любым вмешательством извне. Более того, при каждом перезапуске демона nova-network он применяет все правила в цепочках таблиц iptables, связанных с OpenStack. Если есть необходимость каким-либо образом изменить поведение таблиц iptables, это можно сделать, изменив код в соответствующих местах linux_net.py (для правил NAT это будут floating_forward_rules).

Также стоит сказать, что nova-network не отслеживает свои таблицы каким-либо образом. Таким образом, если мы вручную удаляем какие-либо правила из цепочек, связанных с OpenStack, они не восстановятся при следующем запуске nova-network.

Таким образом, весь трафик, направленный на 91.207.16.144, попадает на адрес 10.0.0.3.

Теперь давайте представим, что системный администратор ночью решал проблемы подключения к сети и случайно удалил все правила NAT, напечатав:

iptables –F –t nat

Указанное выше правило NAT было удалено, но интерфейсу eth1 все ещё присвоен вторичный IP-адрес 91.207.16.144. Таким образом, мы всё ещё можем обратиться к адресу 91.207.16.144 извне, но вместо того, чтобы попасть на виртуальную машину, у нас теперь есть доступ к самому вычислительному узлу (IP-адрес назначения более не транслируется по правилу DNAT, так как мы удалили все правила NAT). Эта дыра в безопасности не будет закрыта до следующего перезапуска процесса nova-network, который заново создаст правила.

Настройка плавающих IP-адресов

В сервисе nova.conf существуют флаги, которые влияют на поведение плавающих IP-адресов:

# the interface to which floating ips are attached

# as secondary addresses

public_interface=«eth1»

# the pool from which floating IPs are taken by default

default_floating_pool=«pub»

# we can add a floating ip automatically to every instance that is spawned

auto_assign_floating_ip=false

Итоговые комментарии

Кроме предоставления доступа к виртуальным машинам напрямую из интернета, механизм плавающих IP-адресов дает пользователям облака некоторую гибкость. После “забора” плавающего IP-адреса они могут менять их принадлежность, то есть на ходу назначать их различным виртуальным машинам и переназначать их, что значительно облегчает выпуск нового кода и обновления системы. Для системных администраторов это представляет потенциальную угрозу безопасности, так как лежащий в основе механизм (iptables) работает очень сложно и не отслеживается OpenStack. Поэтому очень важно, чтобы только программное обеспечение OpenStack могло менять политики брандмауэра и чтобы они не менялись вручную.