Что такое слив информации

Кто такой инсайдер и что такое инсайд (инсайдерская информация)

Здравствуйте, уважаемые читатели блога KtoNaNovenkogo.ru. Ежедневно мы «поглощаем» массу разнообразной информации.

И, если признаться честно, не вся она понятна в связи с тем, что мы не знаем смысла того или иного слова.

Сегодня мы растолкуем значение одного из них. В этой статье мы рассмотрим, кто такой инсайдер, и в каком контексте может толковаться этот термин.

Инсайдер – это…

Чтобы предельно просто объяснить значение слова «инсайдер», давайте представим такую сценку.

В песочнице сидит группа малышей, один из них говорит на ушко другому: «А хочешь, я расскажу тебе тайну, которую мне рассказали Вовка и Мишка из второго подъезда? Они нашли кошелек и купили много конфет!».

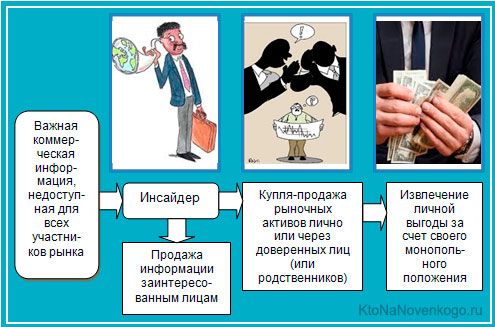

Итак, резюме: мальчишка, который знал чужую тайну – это инсайдер, т.е. человек, владеющей информацией, доступной узкому кругу лиц (в нашем примере тайну знали еще Вовка и Мишка). А сознательное разглашение такой информации называется инсайдерской деятельностью.

«Инсайд» (inside) – это сложносоставное английское слово («in» + «side»), которое переводится как «внутри».

Вывод: инсайдер – это человек, участник группы лиц, владеющих некоторой конфиденциальной информацией, неизвестной лицам вне этой группы.

Такова общая трактовка термина. Его своеобразие в том, что он может иметь различную окраску: негативную и нейтральную.

В негативной трактовке инсайдер – это человек, который «сливает» секретную информацию, в нейтральной – человек, который по долгу службы или положения имеет к ней доступ.

Инсайдер может быть добросовестным, т.е. не разглашать имеющиеся у него сведения, а может быть недобросовестным и (по халатности или же сознательно) создавать утечку информации.

Такой «слив» называется инсайдерской утечкой информации. А умышленное использование инсайдерской информации в корыстных целях в торгах на бирже называется инсайдерской торговлей.

Пример из жизни: вы, дорогой читатель, наверно, не один раз подвергались массированным телефонным атакам менеджеров различных банков и служб. Как и где эти люди берут ваши личные данные (номер телефона, ФИО и т.д.), являющиеся конфиденциальной информацией?

Ответ лежит на поверхности – эти сведения взяты из баз данных, «слитых» инсайдерами компании, в которую вы когда-то обращались и оставили сведения о себе, заинтересованным службам за приличное вознаграждение.

Инсайдеры – это:

Интересный факт: более 80 % инсайдерских утечек информации происходят по халатности штатных сотрудников компаний.

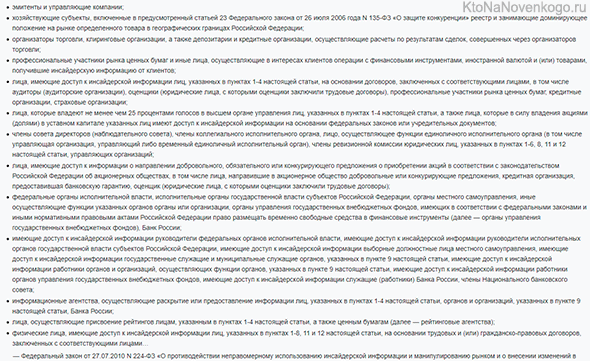

На скриншоте, приведенном ниже, указаны лица, которые в соответствии с российским законодательством являются инсайдерами:

*при клике по картинке она откроется в полный размер в новом окне

Заказчиками инсайдерской информации может быть любое лицо, заинтересованное в сведениях, которые в ней содержатся. Это могут быть конкуренты, недоброжелатели и даже преступные элементы.

Инсайд в бизнесе

В чем особенность инсайда в бизнесе? Допустим, крупный акционер какой-либо компании, имеющий доступ к конфиденциальной информации, узнал о серьезных финансовых проблемах своей фирмы до того, как эти сведения стали общеизвестными.

Как поступит добросовестный инсайдер: он сообща с другими акционерами начнет предпринимать какие-либо меры для стабилизации положения.

А что сделает недобросовестный? Конечно, начнет быстро продавать свои акции, пока они не упали в цене.

Такая инсайдерская деятельность признается незаконной. В США, Германии и Великобритании за это грозит административная (штрафы) и (или) уголовная ответственность.

В РФ использование инсайдерской информации (ИИ) с целью наживы или дестабилизации экономического положения какого-либо субъекта экономического рынка также считается незаконным. Это прописано в Федеральном Законе (ФЗ) № 224-ФЗ от 27.07.2010 г.

В качестве мер по предотвращению и недопущению неправомерного использования ИИ данный ФЗ устанавливает:

Нарушение указанных запретов карается в соответствии со ст. 185.6 Уголовного Кодекса РФ:

Итак, мы разобрали, кто такие инсайдеры и что грозит за неправомерное использование инсайдерской информации. Читайте наш блог – это интересно!

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo.ru

Эта статья относится к рубрикам:

Комментарии и отзывы (2)

Когда нам звонят из банков или брокерских контор, дабы впарить какую-нибудь ненужную нам услугу, то всю информацию о нас они получают вполне легально. Помните, когда мы подписываем какой-нибудь договор, в нем может быть прописано разрешение на передачу наших данных третьим лицам, вот они и приторговывают сведениями о нас. Такой вот хитрый слив инсайдерской информации.

Центральный банк России понижает ключевую ставку, а это приводит к ослаблению курса рубля, знал бы я о намерениях ЦБ, купил бы валюту, но ведь кто-то, находясь на короткой ноге с чиновниками ЦБ, мог заполучить эту информацию и вовремя подсуетиться.

Запрещенный PRием. ч.3

Рассказываю о некоторых принципах слива, а также некоторых примерах того, как правильно и как не правильно сливать информацию в СМИ.

Я для себя формулирую примерно так: слив – это способ выборочно проинформировать одно или несколько наиболее резонансных СМИ о некоем интересующем вас событии. Часто слив происходит анонимно.

Т.е., к примеру, вы хотите, чтобы достоянием общественности стала информация о том, что компания А (может быть ваша, а может быть и нет) вскоре запустит услугу под названием Б. По каким-то причинам вы не хотите, чтобы информация исходила от вас. Вы договариваетесь с журналистом о том, что готовы анонимно слить ему данную информацию. При этом в публикации появляется формулировка «Как стало известно нашему изданию, вскоре компания А… ну и т.д. Об этом изданию рассказал источник…».

В итоге, как правило, выигрывают обе стороны. Журналист получает свой «эксклюзив» (возможность покрасоваться перед коллегами, иногда премию). Вы, как инициатор слива, добиваетесь своей цели. Информация становится достоянием общественности. При этом источник информации остается анонимным.

В данной схеме взаимодействия есть определенные риски как для одной, так и для другой стороны.

Журналист рискует тем, что вы, прикрываясь анонимностью, можете сообщить ему не совсем верную (а может быть и совсем не верную) информацию. Кроме того, есть риск, что источник выдаст информацию, приправленную собственным соусом. Т.е. повернет факты в своих интересах.

Вы, как источник, рискуете тем, что журналист (возможно, случайно или какими-то намеками в статье) приоткроет вашу анонимность, а еще хуже, если опубликует ваше имя несмотря на договоренность об обратном.

Каких-то четких правил для исключения этих рисков не существует. Как правило, все основывается на доверии между вами и журналистом. Но доверие не безгранично и обе стороны могут его утратить.

На мой взгляд, сливать информацию в СМИ имеет смысл в нескольких случаях:

1. Когда вы не можете сделать массовую рассылку пресс-релиза по базе СМИ. Например, потому что у вас нет этой базы. А чаще, если вы хотите сохранить свою анонимность.

2. Когда вы понимаете, что массовая рассылка не сработает, т.к. ваш информационный повод не столь интересный. В этом случае есть шанс заинтересовать журналиста возможностью предоставления ему экслюзива.

3. Когда вы просто хотите угодить конкретному журналисту (с целью задружиться, извиниться или еще что-то).

Что нужно иметь ввиду, если вы решили слить информацию журналисту:

1. Будьте честны. Если вы обещаете, что информация достанется только одному журналисту, то не рассказывайте ее другому.

Если пренебречь этим правилом и заинтересовать своим информационным поводом нескольких журналистов, возможно, вы получите больший резонанс в СМИ. Но на вас обидятся. А это будет означать, что попасть в следующий раз на полосы данных изданий будет гораздо сложнее.

2. Четко и на берегу обговаривайте условия предоставления информации журналисту. В первую очередь, это касается формулировок ссылки на источник.

Журналист может написать «сообщил источник в компании А», «сообщил источник в одной из компаний, работающих на данном рынке», «сообщил источник, знакомый с ситуацией» и т.д. Некоторые из типичных формулировок для обозначения источника могут однозначно указать на вас или вашу компанию, а вам это может навредить.

3. Не имеет смысла сливать информацию каким-то выборочным журналистам, если вы уверены, что ваш информационный повод будет интересен массовой аудитории.

Например, если ваша компания привлекла серьезные инвестиции от известного фонда, взяла на работу известного крупного топ-менеджера или вывела на рынок какой-то долгожданный продукт для широкой аудитории, то об этом с 99-процентной вероятностью напишут многие газеты, получив обычный пресс-релиз. Слив в одно издание такой информации может только навредить – другие могут не написать из принципа и вы не получите требуемого резонанса.

Перечисленные правила и принципы действуют для основной массы компаний среднего и крупного бизнеса. Маленьким приходится выкручиваться

Контрразведка: что делать, если кто-то сливает информацию из вашей компании

В 2016 году более двухсот российских компаний столкнулось со «сливами» конфиденциальных данных. Виновниками в большинстве случаев оказывались сотрудники. Существуют системы защиты данных, которые распознают конфиденциальный документ, перехватывают отправку за пределы домена организации и не дают записать информацию на флешку. Но есть и другая схема «слива»: документ распечатывают, копируют или делают снимок экрана компьютера. Вот что нужно, чтобы поймать изобретательного «крота».

Перехватываем бумагу

Этот рынок только начал рост, но уже есть продукты (например решения ILD, Safeguard PDF Security), способные отследить утечку копий конфиденциальных документов. Встраиваясь в корпоративные системы электронного документооборота, программа особым образом помечает каждую электронную версию документа. Сотрудник получает для работы индивидуальную копию с не видными глазу измененными расстоянием между словами или межстрочными интервалами. В случае утечки легко установить, кто «слил» информацию, даже если документ сфотографировали на смартфон. При этом алгоритм работы с документами в компании остается неизменным.

1. В 68% случаев утечек виновны рядовые сотрудники, в 8% — руководители организаций;

2. В России чаще всего сливают платежную информацию и персональные данные.

Нужно ли предупреждать сотрудников?

Этот вопрос должна решить служба безопасности совместно с топ-менеджментом компании.

— Если вы хотите быть открытыми и сообщаете сотрудникам о внедрении системы, вероятность «слива» падает: какой толк, если предателя сразу вычислят?

— Если сотрудники ничего не знают, служба безопасности получает карт-бланш на разведку и при утечке моментально вычислит «крота».

Сливы и технологии

Летом 2017 года американская Комиссия по ценным бумагам и биржам (SEC) обвинила семь человек в сливе информации о предстоящих слияниях и поглощениях, которую предоставлял один из обвиняемых. Для передачи использовался мобильный мессенджер с функцией самоудаляющихся сообщений.

Ищем документ

Когда вы обнаружили фрагмент документа в СМИ или он «гуляет» по рынку и кто-то прислал вам же слитый файл, отложите на время разбирательство с виновниками утечки и с имевшими доступ к коммерческой тайне. Сначала нужно понять, какой именно документ был «слит».

При большом документообороте это затруднительно. Однако некоторые системы (например ILD), отслеживающие утечки на бумажных носителях, имеют механизм полнотекстового поиска по документу, что позволяет службе безопасности за несколько минут найти оригинал скомпрометированного файла. На поиск подлинника, сфотографированного на смартфон, потребуется до двух часов (нужно предварительно обработать изображение в редакторе). Розыск будет успешными, даже если в открытый доступ попал только фрагмент оригинального документа или если он был поврежден — содержал разрывы либо помарки. Такие функции экономят время и человеческие ресурсы, необходимые для расследования происшествия.

Ищем виновника

По выявленному оригиналу легко увидеть, кто из сотрудников имел доступ и работал с документом. Система сравнивает характеристики скомпрометированного документа с копиями, ранее сгенерированными для сотрудников. Тут все просто: обнаруженное совпадение безошибочно указывает специалистам службы безопасности на «крота».

Потом вам придется уволить виновного — не стоит рассчитывать, что он исправится. Худшее уже произошло. Подготовьте серьезную доказательную базу по данным защитной системы и на примере провинившегося проведите беседу с остальными сотрудниками, напомните, что разглашать внутреннюю информацию компании нельзя. И заключите со всеми соглашение о неразглашении, если вы вдруг не сделали этого раньше!

Месть или глупость: почему сотрудники сливают информацию компаний

Как работодатели «вычисляют» виновных в утечке данных и чем это может грозить, по нашей просьбе рассказал Сергей Войнов, генеральный директор EveryTag.

По данным отчета Verizon Data Breach Investigations Report, последние четыре года количество ситуаций, когда инсайдеры сливают информацию, стабильно растет на 5% ежегодно. По результатам другого исследования, 90% компаний чувствуют свою уязвимость перед угрозой изнутри, а 53% за год сталкивались с одним или несколькими случаями, когда сотрудники нечаянно или специально делились с посторонними конфиденциальными данными. Что же толкает людей на эту скользкую дорожку?

Не стоит недооценивать глупость

Как ни странно, очень часто данные сливают не ради денег, а по неосторожности, небрежности или из-за прямого нарушения правил обращения с важной информацией. Например, в канадском Калгари один товарищ, обратившись за технической помощью, умудрился случайно отправить в электронном письме личные данные 3700 сотрудников компании.

Insider Threat Report в числе самых распространенных причин случайных утечек называет письма с фишинговыми ссылками, ненадежные пароли, отсутствие блокировки на компьютерах и мобильных девайсах и открытые сети wi-fi. А это означает, что если вы когда-нибудь «на автомате» открывали письмо от незнакомого адресата, сообщали пароль от своего компьютера коллеге или отвечали из отпуска на срочный рабочий вопрос, подключившись к первой попавшейся открытой сети, то вы — потенциальный источник утечки данных.

В свое оправдание сотрудники говорят о недостаточности мер защиты и сложных условиях работы. В опросе Egress 55% служащих, сознательно нарушивших правила, заявили, что просто не могли действовать по-другому, так как у них не было инструментов для безопасного обмена данными. Из тех, кто поделился информацией случайно, почти половина (48%) сказали, что это произошло из-за спешки, 30% — что виновата стрессовая обстановка, а 29% сослались на усталость.

ENISA в своем обзоре тоже вступается за пользователей и отмечает, что специалисты по безопасности часто не учитывают психологию. Иногда они внедряют эффективные, но слишком сложные или времязатратные решения. И сотрудники, обнаружив, что следование правилам сказывается на их производительности (а значит, и зарплате), выбирают нарушать, но выдавать установленные KPI.

Впрочем, оправдания помогают не всегда, и виновному даже в случайной утечке информации может грозить как административное наказание в соответствии с внутренними правилами компании, так и штраф. Например, сотрудника ирландского дома престарелых обязали выплатить 15 000 фунтов стерлингов за халатность. А все потому, что он взял домой рабочий ноутбук с незашифрованными данными сотрудников и пациентов, и этот ноутбук был украден.

Работники часто даже не понимают, что действительно секретно

Еще одна причина, по которой пользователи делятся конфиденциальной информацией, — они не знают о ее секретности или наивно уверены, что могут свободно распоряжаться теми данными, с которыми работают.

Только 40% сотрудников, опрошенных Egress, считают, что у компании есть исключительное право собственности на данные, а 29% респондентов и вовсе верят, что именно они владеют информацией, с которой работают. При этом 32% не прочь прихватить полезные сведения с собой на следующую работу. Любопытно, что старшее поколение относится к информации более ответственно, чем поколение миллениалов, выросших в эпоху свободного интернета. Среди респондентов старше 65 лет безусловное право компании на данные признали 51% опрошенных, от 16 до 24 лет — всего 33%.

Но незнание не освобождает от ответственности. А потому стоит следить за тем, что и кому мы рассказываем о своей работе — особенно если она связана с силовыми, судебными, банковскими и другими структурами, владеющими тайной информации. Иначе даже вполне невинные сведения в резюме могут стать основанием для обвинения в госизмене и реального срока.

70 тысяч рублей за слив данных

У тех, кто «сливает» данные осознанно, конечно, преобладают корыстные мотивы. По данным Verizon, именно они «в ответе» за три четверти всех инсайдерских утечек 2018 года. Выгода не обязательно означает прямую продажу данных покупателю. Например, в опросе Egress 23% сотрудников признались, что унесли с собой данные при уходе на новую работу. О том, что старые клиенты помогут продвинуться на новом месте, наверное, думал и сотрудник Сбербанка в Ростовской области. При переходе в ВТБ он распечатал (копирование на флешку система заблокировала) и унес с собой клиентскую базу, а потом начал обзванивать клиентов, предлагая им сменить банк. Мужчине был назначен штраф и запрет на 1,5 года работать с банковской тайной.

Вообще, если в суде получается доказать, что злоумышленник извлек прибыль из кражи информации, наказания не избежать. Как, например, не удалось это сотруднику AXA Insurance, который фотографировал данные клиентов и пересылал их через WhatsApp служащим компании, занимающейся управлением страховыми претензиями. Он и трое его сообщников получили от 9 до 17 месяцев тюрьмы и испорченную репутацию.

Не стоит обижать сотрудников при увольнении — они могут отомстить

Еще одна причина кражи данных — желание отомстить работодателю из-за возникшего на рабочем месте конфликта. В исследовании Egress этот мотив выбрали 13% сотрудников, которые сливали или удаляли важные данные.

Ярким примером здесь может стать история Ричарда Нила, одного из создателей и бывшего IT-директора Esselar — компании (и в этом особая ирония ситуации), которая занимается информационной безопасностью. Через полгода после своего ухода по причине конфликта Нил дождался удобного способа отомстить. Во время презентации, которую Esselar проводила для страховой компании Aviva, он взломал 900 мобильников работников Aviva и стер с них всю информацию. Результат — разорванные отношения между компаниями и потеря контракта, стоившего 80 тыс. фунтов стерлингов в год. Общие репутационные потери, в том числе от недополученной в будущем прибыли, бывшие коллеги Нила оценили в сумму более 500 тыс. фунтов стерлингов, а сам мститель получил 18 месяцев тюрьмы.

Как защитить свой бизнес

Но какими бы ни были отдельные мотивы, глобальные причины инсайдерских утечек данных сводятся всего к двум вещам. Во-первых, у сотрудников есть возможность украсть информацию или стать причиной ее пропажи. Во-вторых, им кажется, что никто не узнает об их ошибках или махинациях — по крайней мере, не узнает настолько быстро, чтобы они не успели замести следы, перейти в другую компанию или и вовсе сбежать на Бали на деньги, полученные за продажу сведений. Однако здесь причастные к утечке данных сильно заблуждаются.

Растущее число происшествий и суммы, в которые они обходятся, заставляют компании выделять крупные средства на защиту данных от внутренних угроз. Так, по данным опроса VMware, 75% специалистов по информационной безопасности планирует увеличить бюджет на решения для безопасности организации. Что это значит для обычного сотрудника? Что подозрительные манипуляции с данными или случайные нарушения правил безопасности, скорее всего, будут замечены, и замечены быстро. В компании, которая хоть немного заботится о сохранности своих данных, весь персонал уже «под колпаком» у следящих и защитных программ. Вот лишь некоторые из них:

DLP-системы защиты от утечки данных. Эти помощники безостановочно анализируют передающуюся по корпоративной сети информацию: всю, что отправляется из системы, поступает в нее или пересылается пользователями друг другу. Программа проверяет — нет ли в документе слов, таблиц или еще чего-нибудь, что указывало бы на его секретность? А если есть — не пытаются ли с ним сделать что-нибудь запрещенное (отправить по неизвестному адресу, скопировать на внешний диск, распечатать и т.п.)? Обнаруженные подозрительные действия DLP заблокирует, а нарушителю придется объясняться со службой безопасности.

ILD-технология помогает найти тех, кто, решив обойти сетевые ловушки, ворует бумажные документы или «сливает» снимки экрана с конфиденциальными данными. Как это работает? Любой открываемый файл программа заменяет копией, в которой чуть-чуть изменен каждый элемент. Эти изменения незаметны глазу, но абсолютно уникальны (всего существует более 205 триллионов вариантов страницы А4). У каждой копии есть ключ с данными о том, кто и когда ею пользовался. Следовательно, если секретный документ (или даже его маленький фрагмент) вдруг «всплывает» где-то в неположенном месте, то система способна точно указать на сотрудника, который ответственен за утечку. Сейчас модули ILD начали встраивать в виртуальные комнаты данных, которые работают по принципу облачных хранилищ и позволяют безопасно обмениваться данными с удаленными сотрудниками. Если секретный документ из такой комнаты попадет в подозрительные руки, то программа также позволит отследить источник утечки и наказать виновного.

В 2019 году немало крупных компаний были втянуты в скандалы, связанные с утечкой информации. В их числе Сбербанк, РЖД, «Альфа-банк», ВТБ. После этих инцидентов бОльшее количество компаний использует сразу несколько инструментов защиты данных, успешно пресекая их утечки и находя виновных. А поэтому и шальная идея унести из компании конфиденциальные данные, и привычка беззаботно не принимать всерьез рекомендации службы безопасности сегодня могут обернуться действительно серьезными проблемами.

Слив инсайдерской информации и как его предотвратить

Инсайдерская информация (Insider information)– секретные (служебные) данные, доступ к которым имеют исключительно некоторые сотрудники определенной компании. Слив этих данных может повлиять на деятельность той или иной организации, привести к изменению стоимости ценных бумаг (акций и других видов активов). Люди, которые владеют такими данными, называются инсайдерами.

Как это происходит?

Самый банальный пример: компания «N» заплатила деньги сотруднику другой компании «Z» для того, чтобы он раскрыл ей информацию о личной жизни руководства фирмы, о финансовом положении фирмы, о стоимости ее ценных бумаг и т. д., доступную только узкому кругу лиц. Зачем это компании «N»? Таким образом она хочет «насолить» своему конкуренту (в данном случае – компании «Z). Также сотрудник может слить данные по личным причинам: например, в СМИ/интернет для ухудшения положения компании, падения стоимости ее ценных бумаг и т. д.

Кто это может сделать?

Инсайдер – лицо, владеющее 10 и более процентами акций фирмы, без которого не может быть принято ни одного важного решения. Исходя из этого, можно сказать, что раскрыть секретные данные могут следующие лица:

Кому сливают информацию?

Как правило, инсайдер сливает секретную информацию другой фирме за деньги. Но бывает, как уже говорилось выше, что инсайдер раскрывает конфиденциальные данные по личным причинам в СМИ.

Виды слива информации инсайдерами

Выделяют 10 видов слива секретной информации:

Чем опасна утечка?

Раскрытие инсайдерской (служебной) информации грозит падением стоимости акций и других ценных бумаг компании и, как следствие, ее банкротством. Если раскрытая информация представляла собой сведения о как-нибудь новых технологических разработках, то конкуренты бесплатно получают новые технологии и продукты.

Нужно отметить, что не во всех случаях утечка может привести к негативным последствиям.

Особенности перехвата информации

Для перехвата важных данных инсайдеры могут использовать микрофон работающего компьютера/ноутбука, диктофоны и другие записывающие устройства. Также часто используется перехват ван Эйка, который позволяет собирать информацию прямо с экрана компьютера. Нередко причиной раскрытия конфиденциальных данных может стать «слепое» доверие разработчикам или операторам различных облачных хранилищ и сервисов по обмену данными: на таких сайтах может быть низкий уровень безопасности либо сами разработчики решили заработать на полученных данных.

Наказание за слив в компании

В федеральном законе предусмотрено 2 вида наказаний за слив информации:

Административная ответственность

Ответственность за использование инсайдерских данных в личных целях предусмотрена по статье 15.21 Кодекса об административных правонарушениях «Неправомерное использование инсайдерской информации». Согласно этой статье, штраф для граждан равняется 3-5 тысячам рублей, для должностных лиц – 30-50 тысяч рублей либо лишение права занимать руководящие должности в течение 2 лет, для юридических – штраф не менее 700 тысяч рублей.

Важно! Размер штрафа для юридических лиц может определяться в размере суммы излишнего дохода либо суммы убытков, которые понесла потерпевшая сторона, однако размер штрафа не должен быть меньше 700 тысяч рублей.

Уголовная ответственность

Уголовное наказание за использование инсайдерской информации, которое привело к крупным потерям в несколько миллионов рублей с потерпевшей стороны, предусмотрено статьей 185.6 УК РФ. В первой части этой статьи установлена ответственность за использование секретных данных самими инсайдерами. По ней предусмотрены следующие виды наказания:

Важно! Помимо приговора к тюремному заключению, возможно наложение запрета на осуществление профессиональной деятельности сроком до 3 лет.

Во второй части говорится об ответственности за передачу инсайдером служебных данных третьим лицам. По ней предусмотрены:

Важно! Дополнительно может быть наложен запрет на осуществление профессиональной деятельности сроком до 4 лет.

Как показывает практика, найти инсайдеров оказывается непросто, а иногда это сделать просто невозможно, поэтому обычно эти люди уходят от наказания.

Что делать в случае утечки?

При сливе служебных данных нужно определить, какие именно данные были перехвачены, а затем немедленно выложить их в открытый доступ для того, чтобы все участники рынка остались в одинаковых условиях.

Как предотвратить слив?

Вот несколько способов предотвращения слива данных:

Рекомендуется использовать сразу несколько методов защиты от слива данных. Кроме того, эти методы должны учитывать любые вероятные угрозы.