Установка керио контрол на виртуальную машину hyper v

Установка керио контрол на виртуальную машину hyper v

Перечитал кучу статей до этого с Kerio на Hyper-V не работал.

Что есть:

Сервер с 2 сетевыми картами и доменом, 1 шнур в локалку второй провайдкра.

Kerio на Hyper-V.

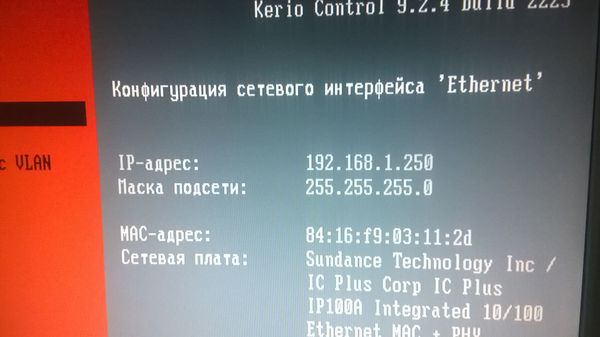

DNS переадресация в Kerio отключена и настроена средствами ОС

Инет работает очень не стабильно, переодически выдаёт ошибки DNS часто пинг просто теряется, где то я судя по всему накосячел в настройках но не могу понять где.

Эмпирическим путём было найдена что ошибки и обрывы идут при нагрузке на интернет скажем при скачке файлов когда канал забивается, если просто пинги пускать инет держится стабильно.

При это если подключить интернет к ПК на прямую в обход сервера проблем нет инет летает.

На данный момент в конторе только я так что вариант что кто то грузит сеть маловероятен.

Отключил сервер от сети оставил только инет поведение не изменилось. При скачивании скажем дров nvidia сначала скорость 2мб\сек, потом 1,8 далее 1,5 и потом 0, инет упал потом скорость начинает расти до 1,5 и снова падать до нуля и так по кругу.

Сделал инет на прямую через общий доступ на сетевом подключении инет залетал как на ракете 10мб\сек, но это временный выход надо найти в чём баг с керио.

Изображения

| DNS.png (20.7 Кб, 842 просмотров) |

| DNS2.png (33.9 Кб, 641 просмотров) |

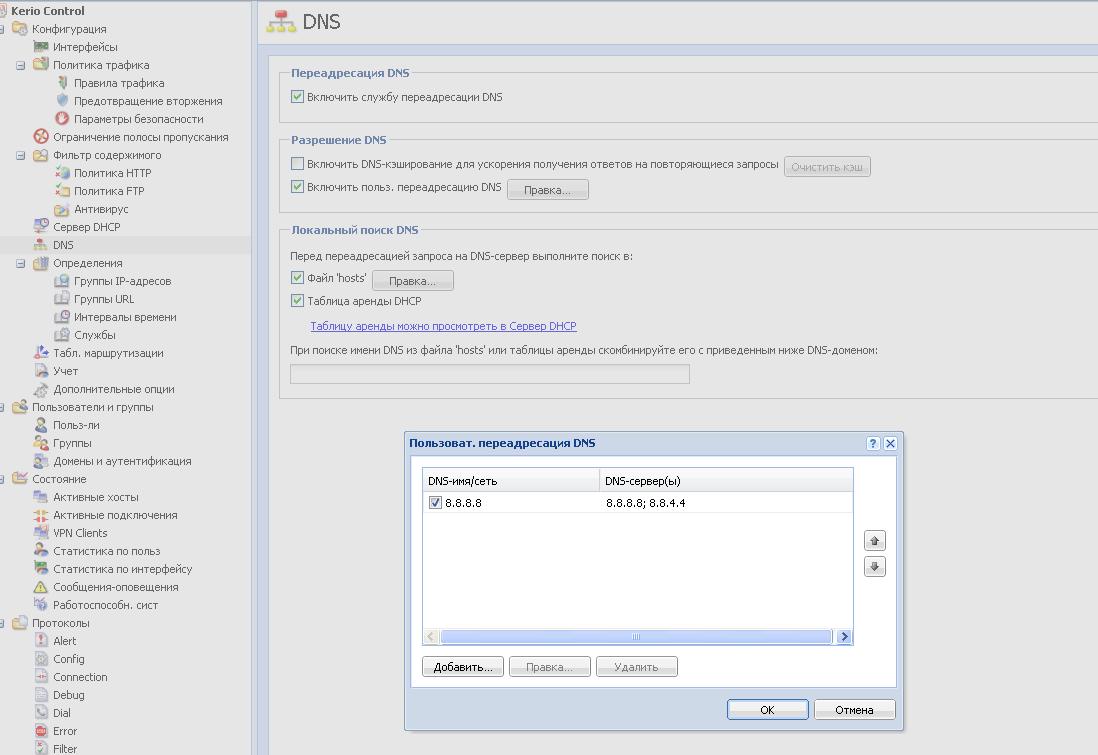

| IP.png (24.1 Кб, 501 просмотров) |

| IP_lan.png (14.9 Кб, 560 просмотров) |

| IP_wan.png (12.8 Кб, 419 просмотров) |

| LAN.png (20.5 Кб, 518 просмотров) |

| Traf.jpg (45.8 Кб, 495 просмотров) |

| WAN.png (20.8 Кб, 428 просмотров) |

D’Dragon, завтра стукни, где то было встречал подобную проблему. нужно будет вспомнить. У самого на работе керио контрол стоит на 2008 винде, но не думаю, что суть.

Добавлено через 2 минуты

D’Dragon, ipconfigi выложи сервера и клиентов, где наблюдаются проблемы

Конфигурация PC:

CPU: Intel Core i7-5820K

MB: MSI X99A SLI Plus USB3.1

ОЗУ: 4x8Gb Kingston HyperX Fury DDR4 2666

HDD/SSD: SSD Crucial MX200 250Gb, Seagate ST2000DM001

Video: ASUS 7850 1gb (затычка)

АC: Microlab FC730 5.1

DVD/CD: LITE-ON DX-8A1P Black USB

Корпус: Fractal Design Define S

БП: Seasonic G-550 SSR-550RM

Cooler: Phanteks PH-TC14PE PWM

Модем: TP-Link TL-WR941ND

Монитор: ASUS PB248Q

OS: Windows 8.1 Pro 64bit (SevenMod)

Keyboard: GIGABYTE FORCE K7

Mouse\other: A4Tech X7 X-760H

Конфигурация PC:

CPU: Intel Core i7-5820K

MB: MSI X99A SLI Plus USB3.1

ОЗУ: 4x8Gb Kingston HyperX Fury DDR4 2666

HDD/SSD: SSD Crucial MX200 250Gb, Seagate ST2000DM001

Video: ASUS 7850 1gb (затычка)

АC: Microlab FC730 5.1

DVD/CD: LITE-ON DX-8A1P Black USB

Корпус: Fractal Design Define S

БП: Seasonic G-550 SSR-550RM

Cooler: Phanteks PH-TC14PE PWM

Модем: TP-Link TL-WR941ND

Монитор: ASUS PB248Q

OS: Windows 8.1 Pro 64bit (SevenMod)

Keyboard: GIGABYTE FORCE K7

Mouse\other: A4Tech X7 X-760H

D’Dragon, не поняли друг друга, я имел ввиду виндовые конфиги. А про то, что настройки идентичные я имел виду GUI самого керио.

Добавлено через 3 минуты

п.с. еще кстати некоторые версии глючные были, а так же версии с таблеткой выеживались, был случай просто использовал другой дистрибутив такой же версии контроля и глюки проходили. Относительно свежие версии вроде без проблем, тем более на линуксе у меня в одной конторе, а вот в древних 6* версиях у меня вообще как то один и тот же дистрибутив с одной флешки абсолютно одно и тоже сделать нужно было, в одной конторе рулес работало, в другой нет.

Добавлено через 4 минуты

У меня стоит на виртуалке, прекрасно работает.

Конфигурация PC:

CPU: Intel Core i7-5820K

MB: MSI X99A SLI Plus USB3.1

ОЗУ: 4x8Gb Kingston HyperX Fury DDR4 2666

HDD/SSD: SSD Crucial MX200 250Gb, Seagate ST2000DM001

Video: ASUS 7850 1gb (затычка)

АC: Microlab FC730 5.1

DVD/CD: LITE-ON DX-8A1P Black USB

Корпус: Fractal Design Define S

БП: Seasonic G-550 SSR-550RM

Cooler: Phanteks PH-TC14PE PWM

Модем: TP-Link TL-WR941ND

Монитор: ASUS PB248Q

OS: Windows 8.1 Pro 64bit (SevenMod)

Keyboard: GIGABYTE FORCE K7

Mouse\other: A4Tech X7 X-760H

HotBeer, конфиги позже будут, но настройки на скринах есть, можешь выложить что ты прописывал?

Я 2 версии пробовал разные по разному вылеченные 8,4 и 9,1 одно и тоже.

Судя по постоянной ошибки DNS я где то с настройкой DNS косячнул пробовал и через Керио перенаправления делать и через Винду всё одно глючит.

Matrox, если с керио не решу попробую, что в качестве виртуалки порекомендуешь Hyper-V или ESXi?

Ну и по DNS может подскажешь по настройки в ОС.

Повторюсь ОС 2012R2, 2 сетевых карты, поднята виртуалка на Hyper-V на ней шлюз керио, а на 2012r2 домен.

Вроде простейшая структура.

И то и то юзал, однозначно последнее, как по мне более простая, надежнее и функциональнее.

Добавлено через 5 минут

Работает года 4 как без проблем на этом месте.

На клиентах шлюз, естественно адрес керио и днс он же.

Конфигурация PC:

CPU: Intel Core i7-5820K

MB: MSI X99A SLI Plus USB3.1

ОЗУ: 4x8Gb Kingston HyperX Fury DDR4 2666

HDD/SSD: SSD Crucial MX200 250Gb, Seagate ST2000DM001

Video: ASUS 7850 1gb (затычка)

АC: Microlab FC730 5.1

DVD/CD: LITE-ON DX-8A1P Black USB

Корпус: Fractal Design Define S

БП: Seasonic G-550 SSR-550RM

Cooler: Phanteks PH-TC14PE PWM

Модем: TP-Link TL-WR941ND

Монитор: ASUS PB248Q

OS: Windows 8.1 Pro 64bit (SevenMod)

Keyboard: GIGABYTE FORCE K7

Mouse\other: A4Tech X7 X-760H

D’Dragon, рисуй схематично идеологию сети с хостами, адресами и интерфейсами (физическими и виртуальными) на этой машине.

Добавлено через 54 секунды

Можешь от руки на листочке, и сфотить.

Добавлено через 1 минуту

Только чтобы было понятно не только тебе, но и нам.

Крайне это не советую делать, но сам по быстрому поставил керио на КД)

Добавлено через 5 минут

Вот ipconfig сервера и настройки в керио

Ethernet adapter Подключение по локальной сети 5:

Ethernet adapter inet:

Ethernet adapter Kerio Virtual Network:

Этой статьей начинаю довольно большой цикл по применению Kerio Control в продуктивной среде.

Примеры приведены из реально функционирующей продуктивной среды с учетом всех особенностей.

Итак, приступим, первая часть — подготовка к развертыванию.

Первые два варианта используют в качестве ОС Kerio OS («заточенный» Debian, важно при установке на «голое» железо в ключе драйверов).

Будем исходить из того, что UTM не особо ресурсоемкая система, и выделять под нее физический сервер неоптимальный вариант.

Значит будем развертывать на виртуальную машину, я использую Hyper-V v3 в составе Windows Server 2012 Datacenter.

Что ж, вопрос был передан разработчикам, и т.к. такая конфигурация официально не заявлена, мы просто примем к сведению что RRAS и TMG в такой конфигурации работают, а Kerio нет.

На комфорте работы в Интернет потеря пакета сказывается весьма ощутимо, поэтому мы рассмотрим вариант развертывания Kerio Control Virtual Appliance for Hyper-V.

Итак, создаем виртуальную машину учитывая системные требования, моя практика показывает что для целевого сегмента Kerio (малый бизнес) достаточно будет одного vCPU и 1Gb vRAM.

В ходе эксплуатации эти значения можно изменить, если встанет необходимость, но вот вам реальная нагрузка на продуктивную инсталляцию (модули Sophos, Snort, WebFilter, QoS включены):

А вот нагрузка при отключенных дополнительных модулях:

Что касается сетевых интерфейсов, то Kerio поддерживает синтетические адаптеры Hyper-V, а вот сетевые технологии виртуализации вряд-ли, ведь официально заявлена совместимость с Hyper-V v2(2008R2), а в Hyper-V v3 (2012) появились новые вещи:

Что ж настройки выполнены, включаем виртуальную машину, проходим по простейшую процедуру установки, затем выключаем виртуальную машину и устанавливаем статические MAC адреса. Конечно это можно сделать вначале, но так быстрее 😉

На этом подготовку можно считать успешно завершенной, а в следующих статьях перейдем к настройке.

Руководство по переходу с Kerio Control для Windows на Kerio Control Appliance

Немного вступительных слов.

Пятнадцать лет назад компания из четырёх энтузиастов в маленьком Чешском городке разработала и выпустила первую версию революционного решения, которое положило начало компании Kerio Technologies. WinRoute Pro был продвинутым программным маршрутизатором и NAT-файерволом, работающим на операционной системе Windows, используемой на стандартных пользовательских ПК, именно сочетание этих особенностей привело к огромной популярности продукта среди ИТ-специалистов.

Давайте перенесёмся вперёд в 2009 год. Прошедшее десятилетие было ознаменовано повышенным вниманием к безопасности, в связи с этим версия Kerio Winroute Firewall 6.7.1. пользовалась особым успехом. В рамках данной версии была выпущена первая версия программного модуля (Software Appliance). Этот модуль был собран на основе проприетарной Linux-подобной ОС с использованием фирменного веб-интерфейса администрирования для выполнения функций управления системой. Одновременно с программным модулем был подготовлен виртуальный модуль (Virtual Appliance) для среды виртуализации от VMware. Однако оба Appliance-модуля были менее функциональны, чем основная Windows-версия приложения. Спустя год произошло значимое изменение названия продукта, он стал называться Kerio Control. Это стало следствием включения в функционал продукта системы предотвращения вторжений (IPS) и превращения его в полноценное Unified Threat Management (UTM) решение.

С ростом популярности продукта среди пользователей, целью развития Kerio Control стало повышение производительности и расширение возможностей по организации и поддержанию безопасности. В версии Kerio Control 7.4 это отразилось в виде добавления поддержки виртуальных локальных сетей (VLAN). Однако эта функция, как и некоторые другие, добавленные за два последних года, уже были недоступны для Windows-приложения Kerio Control.

Именно факт выхода весомой функции VLAN ознаменовал завершение «эры» Kerio Control для Windows. Версия Kerio Control 7.4 стала последней «Windows-версией» Kerio Control.

Поддержка данной версии (как пользовательская, так и поддержка кода приложения) осуществляется компанией Kerio до конца 2014 года. Мы призываем всех наших пользователей, по возможности, выполнить переход с текущих Windows-версий приложения Kerio Control на программные или виртуальные модули Kerio.

Для упрощения перехода нами была добавлена поддержка системы виртуализации от компании Microsoft – Hyper-V. Аутентификация пользователей через службу каталогов Microsoft Active Directory сохранена в полном и привычном для наших пользователей объёме. Администрирование и доступ к интерфейсу пользовательской статистики всё так же можно осуществлять с использованием стандартных веб-обозревателей, установленных на любой современной ОС. VPN сервер Kerio и IPsec VPN позволяют подключаться как с различных стационарных ОС, в том числе Windows, Linux, MacOS, так и с использованием встроенных VPN-клиентов мобильных устройств Android и Apple.

Да, Windows это отличная платформа, но всё проходит, и на смену приходит Kerio OS — Linux-подобная ОС, которая является универсальной платформой для всех Appliance-сборок приложения Kerio Control. И вот как раз для помощи нашим текущим пользователям выполнить переход с Windows версии нашего приложения KControl/KWF, мы решили опубликовать специальное руководство по переходу с Windows на Appliance платформу, которое также можно скачать со специальной страницы в нашем облаке Samepage.io в виде pdf-файла для ознакомления в «офф-лайн» режиме.

И он сказал, «Поехали!!»

Итак, предлагаю начать по порядку. Для начала хотелось бы рассмотреть несколько наиболее распространённых заблуждений, останавливающих администраторов UTM Kerio Control от подобной миграции:

В опровержение этих «мифов», предлагаю кратко рассмотреть реальную картину происходящего в процессе миграции с Windows-версии на Appliance-версию Kerio Control:

Теперь предлагаю познакомиться с тем, что же собой представляют программный (Software Appliance) и виртуальный (Virtual Appliance) модули Kerio Control.

Kerio Control Software Appliance

Особенности Kerio Control Software Appliance

Керио, VMware, как подключить к виртуалке?

По умолчанию в Редакторе 3 сети с типами, МОСТ, только для узла и NAT.

Физических сетевых – Первая с IP адресом и DNS, по ней приходит инет…

Вторая я вот не знаю нужно ли прописывать? или автоматом

Задача был такая.

Установить Kerio Control на VMware WS 12 в Windows 7.

В параметрах Виртуальной машины по умолчанию к Сетевым адаптерам типа МОСТ и Только для Узла, добавил Другой – мост к сетевой карте которая будет раздавать инет прошедший уже через Керио.

Настройки КЕРИО такие:

По адресу 192.168.209.129 я захожу на Настройки Керио через ХОСТ (комп где установлена VM)

К Ethernet 2 подключаются пользователи.

Правила:

Для организации контроля в локальной сети нашей организации был выбран Kerio Control Software Appliance 9.2.4. Раньше эта программа называлась Kerio WinRoute Firewall. Рассматривать плюсы и минусы мы не будем, и почему выбран Керио, тоже, переходим сразу к делу. Программа версии 7 и выше устанавливается на голое железо без какой-либо операционной системы. В связи с этим подготовлен отдельный ПК (не виртуальная машина) со следующими параметрами:

Процессор AMD 3200+;

HDD 500Гб; (необходимо гораздо меньше)

— Сетевая карта – 2 шт.

Собираем ПК, вставляем 2 сетевых карты.

Для установки линукс-подобной системы нужно создать загрузочный носитель – флэшку или диск. В нашем случае флэшка создана с помощью программы UNetbootin.

Скачиваем Kerio Control Software Appliance. (можно купить лицензию или скачивать образ с встроенным активатором)

Объем образа Керио не превышает 300Мб, размер флэшки соответствующий.

Вставляем флэшку в USB разъем ПК или ноут-бука.

Форматируем в FAT32 средствами Windows.

Запускаем UNetbootin и выбираем следующие настройки.

Дистрибутив – не трогаем.

Образ – Стандарт ISO, указываем путь к скаченному образу Керио.

Тип – Устройство USB, выбираем нужную флэшку. ОК.

После некоторого времени создания, загрузочная флэшка готова. Жмем выход.

Вставляем загрузочную флэшку в подготовленный ПК, включаем его и в Boot menu выбираем загрузку с USB-HDD. В начавшейся загрузке выбираем linux.

Начнется установка Kerio Control Software Appliance 9.2.4. Выбираем язык.

Читаем лицензионное соглашение.

Принимаем его, нажав F8.

Вводим код 135. Программа предупреждает о том, что жесткий диск будет отформатирован.

Ждем пока идет установка.

Наконец дождались. Сообщение на экране говорит о том, что нужно в любом ПК, который подключен в одну сеть вместе с Керио перейти в браузере по написанному адресу.

Мы пока этого делать не будем, а переходим в Конфигурацию сети в самом Керио.

Конфигурация сетевого интерфейса Ethernet. Отмечаем пробелом – Назначить статический IP-адрес.

Маска подсети: 255.255.255.0

Если до установки ПО в сетевые карты были подключены два необходимых сетевых провода для внешней и внутренней сети, то об этом компьютере можно забыть. Я поставил его в уголок и даже забрал монитор.

Теперь в браузере того ноут-бука, в котором создавалась загрузочная флэшка, я перехожу по адресу:

https://192.168.1.250:4081/admin. Браузер может сообщить что Возникла проблема с сертификатом безопасности этого сайта. Нажимаем ниже – Продолжить открытие этого веб сайта и попадаем в мастер активации.

Анонимную статистику, конечно же, не передаем, убираем галочку.

Вот и всё. Здравствуй Керио.

Нужно отметить, что выбранный IP-адрес 192.168.1.250 для сетевой карты внутренней сети решено было изменить на адрес 192.168.1.1 для того, чтоб не перенастраивать много оборудования. Сеть существовала долгое время без контроля и Керио пришлось в неё добавить методом встраивания. После смены IP чтоб попасть в интерфейс нужно вводить https://192.168.1.1:4081/admin. Ниже на рисунке структурная схема подключения.

Первоначально, все функции маршрутизации и DNS выполнял модем с IP –адресом 192.168.1.1. При установке Керио модему назначили адрес 192.168.0.1 и он обращается к внешней сетевой карте Керио с адресом 192.168.0.250. Адреса в одной подсети. Внутренняя сетевая карта получила адрес, который раньше был у модема. Всё оборудование в сети со статическими IP-адресами и прописанным шлюзом (а это почти вся наша сеть) увидело новый шлюз как старый и даже, не заподозрило подмены:)

При первом запуске Керио, мастер предлагает настроить интерфейсы. Можно настраивать не через мастера. Рассмотрим подробнее всё, что описано выше.

Во вкладке интерфейсы выбираем пункт Интернет-интерфейсы.

Придумываем название типа Внешняя сеть или Интернет, по умолчанию написано WAN. Вводим вручную данные IP адреса, маску, шлюз и DNS, всё в одной подсети с модемом. ОК.

Далее выбираем следующее подключение в пункте Доверенные/локальные интерфейсы – наша внутренняя сеть. Эти пункты в зависимости от версии Керио могут называться по другому. Придумываем имя и вносим данные как на картинке ниже. Внешняя и внутренняя сеть не могут находится в одной подсети. Это не нужно забывать. DNS от Керио. Шлюз не пишем. ОК.

Нажимаем кнопку Применить в нижней правой части экрана, настройки активируются. Проверим подключение к Интернету. Интернет работает.

Можно переходить к созданию правил трафика, фильтрации содержимого, посмотреть, кто скачивает торренты и перегружает сеть, ограничить скорость или заблокировать. Короче, Керео полноценно работает и в нем есть множество настроек. Тут каждый настраивает что кому нужно.

Рассмотрим еще один важный момент – это открытие портов. До установки Керео в модеме были проброшены порты на сервер. Так же изначально необходимые порты были открыты в самом сервере. Без этих портов спец. софт сервера не может нормально работать. Рассмотрим открытие порта 4443.

Модем HUAWEI HG532e, заходим в него, для этого в адресной строке браузера вводим 192.168.0.1. Переходим по вкладкам Advanced—>NAT—> Port Mapping и вносим данные как на картинке ниже.

Интерфейс – наше подключение (в режиме роута кстати).

Remote host – ничего.

External start port/end port – 4443 (внешний порт).

Internal host – 192.168.0.250 (адрес внешней сетевой карты Керео).

Internal port – 4443 (внутренний порт).

Mapping name – любое понятное имя.

Принцип действия таков, что обращение из интернета на внешний статический IP-адрес к порту 4443 будет переадресовано к внешней сетевой карте Керио. Теперь нужно сделать так, чтоб запрос с внешней сетевой карты перенаправлялся на внутреннюю сетевую карту и далее к нашему серверу на порт 4443. Это делается с помощью создания двух правил. Первое правило разрешает доступ извне, второе правило разрешает доступ изнутри.

Создаем эти два правила на вкладке Правила трафика. Разница в пунктах источник и назначения. Служба – наш порт 4443. см. картинку выше.

В пункте Трансляция делаем настройки как на картинке ниже. Отмечаем галочкой — Адрес назначения NAT и пишем там IP-адрес сервера назначения и нужный порт. ОК.

Нажимаем применить. Проверяем, открылся ли порт в он-лайн сервисе. Порт открыт.

Проверяем службы сервера, для которых всё это делалось – они заработали. Аналогичным способом можно открыть любой порт.

О прочих настройках Kerio Control Software Appliance возможно будет написано в других статьях.

(подключение по оптике)

Kerio Control относится к той категории программного обеспечения , в которых широкий спектр функциональных возможностей сочетается с простотой внедрения и эксплуатации. Сегодня мы разберем, как с помощью этой программы можно организовать групповую работу сотрудников в Интернете, а также надежно защитить локальную сеть от внешних угроз.

относится к той категории продуктов, в которых широкий спектр функциональных возможностей сочетается с простотой внедрения и эксплуатации. Сегодня мы разберем, как с помощью этой программы можно организовать групповую работу сотрудников в Интернете, а также надежно защитить локальную сеть от внешних угроз.

Внедрение продукта начинается с его инсталляции на компьютере, играющем роль интернет-шлюза. Эта процедура ничем не отличается от инсталляции любого другого ПО, а поэтому останавливаться на ней мы не будем. Отметим только, что в ходе нее будут отключены некоторые службы Windows, препятствующие работе программы. После завершения установки можно переходить к настройке системы. Это можно сделать как локально, прямо на интернет-шлюзе, так и удаленно, с любого компьютера, подключенного к корпоративной сети.

Базовая настройка Kerio Control

В принципе, все параметры работы можно настраивать вручную. Однако для первоначального внедрения гораздо удобнее воспользоваться специальным мастером, который запускается автоматически. На первом его шаге предлагается ознакомиться с основной информацией о системе. Также здесь есть напоминание о том, что компьютер, на котором запущен Kerio Control, должен быть подключен к локальной сети и иметь работающее подключение к Интернету.

На третьем шаге нужно указать сетевые интерфейс или интерфейсы, подключенные к Интернету. Программа сама обнаруживает и выводит все доступные интерфейсы в виде списка. Так что администратору остается только выбрать подходящий вариант. Стоит отметить, что в первых двух типах подключений нужно устанавливать только один интерфейс, а в третьем – два. Настройка четвертого варианта несколько отличается от остальных. В нем предусмотрена возможность добавления любого количества сетевых интерфейсов, для каждого из которых необходимо установить максимально возможную нагрузку.

Четвертый этап заключается в выборе сетевых служб, которые будут доступны пользователям. В принципе, можно выбрать вариант «Без ограничений «. Однако в большинстве случаев это будет не совсем разумно. Лучше отметить «галочками» те службы, которые действительно нужны: HTTP и HTTPS для просмотра сайтов, POP3, SMTP и IMAP для работы с почтой и т.п.

Следующий шаг – настройка правил для VPN-подключений. Для этого используется всего два чекбокса. Первый определяет, какие клиенты будут использовать пользователи для подключения к серверу. Если «родные», то есть выпущенные Kerio, то чекбокс должен быть активирован. В противном случае, например, при использовании встроенных в Windows средств, его нужно отключить. Второй чекбокс определяет возможность использования функции Kerio Clientless SSL VPN (управление файлами, папками скачивание и загрузка через веб-браузер).

Шестой этап заключается в создании правил для служб, которые работают в локальной сети, но должны быть доступны и из Интернета. Если на предыдущем шаге вы включили Kerio VPN Server или технологию Kerio Clientless SSL VPN, то все необходимое для них будет настроено автоматически. Если же вам нужно обеспечить доступность других служб (корпоративного почтового сервера, FTP-сервера и пр.), то для каждой из них нажмите на кнопку «Добавить «, выберите название сервиса (будут открываться стандартные для выбранного сервиса порты) и при необходимости укажите IP-адрес.

Наконец, последний экран мастера настройки представляет собой предупреждение перед началом процесса генерации правил. Просто прочитайте его и нажмите на кнопку «Завершить «. Естественно, в будущем все созданные правила и настройки можно менять. Причем можно как повторно запустить описанный мастер, так и отредактировать параметры вручную.

В принципе, после завершения работы мастера уже находится в рабочем состоянии. Однако имеет смысл немного подкорректировать некоторые параметры. В частности, можно установить ограничения на использование полосы пропускания. Больше всего она «забивается» при передаче больших, объемных файлов. Поэтому можно ограничить скорость загрузки и/или выгрузки таких объектов. Для этого в разделе «Конфигурация » нужно открыть раздел «Ограничение полосы пропускания «, включить фильтрацию и ввести доступную для объемных файлов полосу пропускания. При необходимости можно сделать ограничение более гибким. Для этого необходимо нажать на кнопку «Дополнительно » и указать в открывшемся окне службы, адреса, а также временные интервалы действия фильтров. Кроме того, тут же можно установить размер файлов, которые считаются объемными.

Пользователи и группы

После первоначальной настройки системы можно приступать к внесению в нее пользователей. Однако удобнее сначала разбить их на группы. В этом случае в будущем ими будет легче управлять. Для создания новой группы перейдите в раздел «Пользователи и группы->Группы » и нажмите на кнопку «Добавить «. При этом будет открыт специальный мастер, состоящий из трех шагов. На первом нужно ввести имя и описание группы. На втором можно сразу добавить в нее пользователей, если, конечно, они уже созданы. На третьем этапе необходимо определить права группы: доступ к администрированию системы, возможность отключения различных правил, разрешение на использование VPN, просмотр статистики и пр.

После создания групп можно переходить к добавлению пользователей. Проще всего это сделать, если в корпоративной сети развернут домен. В этом случае достаточно перейти в раздел «Пользователи и группы->Пользователи «, открыть вкладку Active Directory, включить чекбокс «Использовать базу данных пользователей домена » и ввести логин и пароль учетной записи, имеющей право на доступ к этой базе. При этом будет использовать учетные записи домена, что, конечно же, очень удобно.

В противном случае нужно будет ввести пользователей вручную. Для этого предусмотрена первая вкладка рассматриваемого раздела. Создание учетной записи состоит из трех шагов. На первом необходимо задать логин, имя, описание, адрес электронной почты, а также параметры аутентификации: логин и пароль или данные из Active Directory. На втором шаге можно добавить пользователя в одну или несколько групп. На третьем этапе есть возможность автоматической регистрации учетной записи для доступа к межсетевому экрану и определенным IP-адресам.

Настраиваем систему безопасности

В реализованы широкие возможности по обеспечению безопасности корпоративной сети. В принципе, защищаться от внешних угроз мы уже начали, когда настроили работу файрвола. Кроме того, в рассматриваемом продукте реализована система предотвращения вторжений. Она по умолчанию включена и настроена на оптимальную работу. Так что ее можно не трогать.

Следующий шаг – антивирус. Тут стоит отметить, что он есть не во всех версиях программы. Для использования защиты от вредоносного ПО должен быть приобретен со встроенным антивирусом, либо на интернет-шлюзе должен быть установлен внешний модуль антивируса. Для включения антивирусной защиты необходимо открыть раздел «Конфигурация->Фильтрация содержимого->Антивирус «. В нем нужно активировать используемый модуль и отметить с помощью чекбоксов проверяемые протоколы (рекомендуется включить все). Если у вас используется встроенный антивирус, то необходимо включить обновление антивирусных баз и установить интервал выполнения этой процедуры.

Далее необходимо настроить систему фильтрации HTTP-трафика. Сделать это можно в разделе «Конфигурация->Фильтрация содержимого->Политика HTTP «. Самым простым вариантом фильтрации является безусловная блокировка сайтов, на которых встречаются слова из «черного» списка. Для его включения перейдите на вкладку «Запрещенные слова » и заполните список выражений. Однако в есть и более гибкая и надежная система фильтрации. Она основана на правилах, в которых описываются условия блокировки доступа пользователей к тем или иным сайтам.

Для создания нового правила перейдите на вкладку «Правила URL «, кликните правой кнопкой мыши на поле и выберите в контекстном меню пункт «Добавить «. Окно добавления правила состоит из трех вкладок. На первой задаются условия, при которых оно будет срабатывать. Сначала нужно выбрать, на кого распространяется правило: на всех пользователей или только на конкретные учетные записи. После этого необходимо задать критерий соответствия URL запрашиваемого сайта. Для этого может использоваться строка, которая входит в адрес, группа адресов или рейтинг веб-проекта в системе Kerio Web Filter (по сути, категория, к которой относится сайт). В завершении стоит указать реакцию системы на выполнение условий – разрешить или запретить доступ к сайту.

На второй вкладке можно указать интервал, в течение которого будет действовать правило (по умолчанию всегда), а также группу IP-адресов, на которые оно распространяется (по умолчанию на все). Для этого необходимо просто выбрать соответствующие пункты в выпадающих списках предварительно заданных значений. Если временные интервалы и группы IP-адресов еще не задавались, то с помощью кнопок «Правка» можно открыть нужный редактор и добавить их. Также на данной вкладке можно задать действие программы в случае блокировки сайта. Это можно быть выдача страницы с заданным текстом отказа, отображение пустой страницы или же перенаправление пользователя на заданный адрес (например, на корпоративный сайт).

В том случае, если в корпоративной сети используются беспроводные технологии, имеет смысл включить фильтр по MAC-адресу. Это позволит существенно снизить риск несанкционированного подключения различных устройств. Для реализации данной задачи откройте раздел «Конфигурация->Политика трафика->Параметры безопасности «. В нем активируйте чекбокс «Фильтр MAC-адресов включен «, затем выберите сетевой интерфейс, на который он будет распространяться, переключите список MAC-адресов в режим «Разрешить доступ к сети только перечисленным компьютерам » и заполните его, внеся данные беспроводных устройств, принадлежащих компании.

Поводим итоги

Если говорить о панели управления новой версии, то можно заметить несколько улучшений, которые касаются иконок и расположения плиток. Как и всегда, администратор может изменить их расположение и подобрать оптимальный, с его точки зрения, вид интерфейса.

Отметим, что при первичной установке системы на компьютер или виртуальную машину пользователю по умолчанию предлагается добавить новый Kerio Control в сервис MyKerio для последующего удаленного управления им.

Впоследствии администратор может активировать работу сервиса MyKerio на межсетевом экране из отдельного меню «Удаленные службы».

Напомним, что сервис MyKerio появился у продуктов Kerio не так давно, но уже сейчас понятно, что эта возможность очень удобна для работы с несколькими межсетевыми экранами и продуктами Kerio. Стоит отметить, что кроме добавления межсетевого экрана из панели администратора существует возможность подключить Kerio Control по его серийному номеру и номеру лицензии. Этот сервис поддерживает двухфакторную авторизацию с помощью таких популярных приложений, как Google Authenticator и FreeOTP Authenticator для повышения уровня безопасности облачного централизованного web-интерфейса, что позволяет IT-администраторам настроить в качестве дополнительной формы проверки подлинности код из шести цифр с синхронизацией по времени. Владельцы предприятия могут быть уверены, что сетевая безопасность будет сохранена даже в таком маловероятном случае, когда пароли окажутся в чужих руках.

Сервис MyKerio позволяет удаленно управлять межсетевыми экранами Kerio Control и, что немаловажно, переносить часть настроек с одного на другой. Так администраторам доступна функция переноса групп URL, диапазонов IP-адресов и временных интервалов. Все эти возможности в сервисе управления имеют название «Shared definitions» и, вполне возможно, в следующих версиях Kerio Control их список будет расширен. Для оперативного устранения проблем и информирования администраторов на основном экране отображаются важные уведомления о работе подключенного межсетевого экрана.

Что же касается обновленной версии Kerio Control 9.1, то в нее была добавлена возможность автоматического создания резервных копий настроек Kerio. Если ранее резервные копии настроек можно было загружать на сервис Samepage.io или на FTP, то теперь эта функция доступна только для FTP и сервиса MyKerio. Централизованное хранилище настроек позволяет существенно упростить развертывание Kerio Control на ПК и виртуальных машинах после возможных сбоев или при установке межсетевого экрана с чистого листа.

В новой версии Kerio Control 9.1 также предлагается приложение MyKerio для iPhone и Apple Watch, обеспечивающее мониторинг и уведомления в реальном времени для всех подключенных устройств. При изменении состояния немедленно подается уведомление, что позволяет быстро устранить любые проблемы.

Наверное, одной из самых важных особенностей этого выпуска Kerio Control стала возможность автоматического обновления межсетевого экрана. При включении в сеть устройства Kerio Control оно самостоятельно и немедленно устанавливает обновленную версию управляющей программы и начинает защищать сеть, пользователей и активы.

Кроме самого автоматического обновления, администраторам доступна возможность изменять интервалы обновлений. К примеру, по умолчанию обновления будут приходить только в выходные дни.

При желании можно настроить любые временные интервалы, которые впоследствии можно синхронизировать с другими продуктами Kerio через сервис MyKerio. Эта облачная технология, позволяющая автоматизировать данный процесс, особенно актуальна при работе с несколькими устройствами с установленными продуктами Kerio.

Выводы

Как и всегда, компания Kerio старается максимально упростить работу системных администраторов и в то же время обеспечить высочайшую защиту посредством своего межсетевого экрана Kerio Control. Обновленная версия, безусловно, привнесла одну из самых ожидаемых функций по автоматическому обновлению этой системы, поэтому можно не сомневаться, что она будет востребована конечными пользователями. Будем надеяться, что выпуск приложения по удаленному управлению MyKerio для устройств на базе Android не заставит себя ждать, ведь в век Интернета эта возможность всегда окажется кстати. Последнюю версию Kerio Control, как всегда, можно скачать на официальном сайте компании.

Путь к архиву показан на нижеследующих изображениях:

Основной «сложностью» перехода в данном случае является необходимость выполнять не прямое обновление с версии KWF 6.7.1 на Kerio Control 8.3, а последовательный переход на некоторые «мажорные» (major) версии. Данная необходимость обусловлена включением в конфигурационные файлы этих «мажорных» версий некоторых возможностей, которые требуют постобработки после установки приложения.

Для осуществления перехода с версии KWF 6.7.1 на версию Kerio Control 8.3 потребуется выполнить следующие шаги обновления:

1. Обновление до версии Kerio Control 7.0.0

2. Обновление до версии Kerio Control 7.1.0

3. Обновление до версии Kerio Control 7.4.2 (финальная версия для Windows)

Видео ролик штатного процесса обновления:

Переход на последнюю Windows-версию Kerio Control 7.4.2 будет финальным шагом обновления в рамках данной платформы. Следующими этапами перехода является подготовка Appliance платформы, перенос конфигурации, базы журналов и пользовательской статистики.

Переход на платформу Appliance.

В данном разделе мы рассмотрим варианты разворачивания различных Appliance-дистрибутивов Kerio Control.

Установка Software Appliance

Данный вариант установочного пакета может быть развёрнут следующими способами:

Установка VMware Virtual Appliance

Для установки Kerio Control VMware Virtual Appliance на различные средства виртуализации от компании VMware, используйте соответствующий вариант дистрибутива Kerio Control VMware Virtual Appliance:

Для VMware Server, Workstation, Player, Fusion используйте заархивированный(*.zip) VMX файл:

Установка виртуального модуля в VMware player

VMware ESX/ESXi автоматически загрузит OVF-конфигурационный файл и соответствующий ему образ виртуального жёсткого диска (.vmdk)

При использовании OVF формата необходимо учитывать следующие аспекты:

Установка виртуального модуля (ovf) в VMware vSphere

Установка Virtual Appliance для Hyper-V

Установка виртуального модуля в MS Hyper-V

Следующим важным моментом подготовки к переходу на Appliance платформу, является корректная настройка сетевых интерфейсов на выбранной Appliance платформе.

Настройка сетевых интерфейсов в Software Appliance

В псевдографическом интерфейсе Kerio Control Software Appliance доступны возможности настройки IP адреса/множества адресов в статическом или динамическом режиме, создание VLAN интерфейсов и возможность настройки интерфейса в режиме PPPoE.

Примечание: Первоначальная настройка сетевых интерфейсов в самом дистрибутиве Kerio Control Software Appliance идентична для всех сборок Kerio Control Appliance, отличия есть только при настройке виртуальных сетевых интерфейсов в различных средах виртуализации, где может применяться Kerio Control.

Подготовка виртуальных сетевых интерфейсов в Hyper-V

Для выполнения корректной и минимально необходимой настройки виртуального коммутатора Hyper-V вам потребуется выполнить следующие шаги:

Сопоставление физических и виртуальных сетевых интерфейсов

Проверка наличия службы виртуального моста на физических сетевых интерфейсах сервера

Для ознакомления с вариантом быстрой настройки сетевых интерфейсов Kerio Control Hyper-V virtual Appliance просмотрите следующий видео ролик:

Подготовка виртуальных сетевых интерфейсов в VMware vSphere

Примерно такая же цепочка действий и в случае с подготовкой виртуальных сетевых интерфейсов в vSphere.

Создание нескольких виртуальных коммутаторов, количество зависит от ваших потребностей в виртуальных сетевых коммуникациях.

Создание виртуального коммутатора в VMware vSphere

Создание виртуального коммутатора в VMware vSphere

Добавление соответствующих физических сетевых интерфейсов к виртуальным коммутаторам, для возможности взаимодействия с ними физической ЛВС предприятия

Сопоставление созданных виртуальных коммутаторов с виртуальными сетевыми интерфейсами Kerio Control VMware Virtual Appliance

После того, как Appliance сборка была развёрнута и была произведена настройка сетевых интерфейсов, вы можете перейти к переносу основной пользовательской конфигурации с вашей Windows версии Kerio Control.

Сам процесс переноса конфигурации состоит из двух шагов:

Сохранение текущей конфигурации с использованием помощника конфигурирования

При выполнении сохранения конфигурации рекомендуется запомнить, а лучше выписать, MAC-адреса Ваших текущих сетевых интерфейсов и их соответствие используемым IP-адресам. Это понадобится при восстановлении конфигурации на новой установке Kerio Control Appliance.

Процесс сохранения конфигурации показан на приведённых ниже изображениях:

После этого шага вы сохранили архив, включающий в себя все файлы пользовательской конфигурации текущей версии Kerio Control.

Следующим шагом, является восстановление ранее сохранённой конфигурации на Appliance. При восстановлении конфигурации помощник конфигурирования предложит сопоставить конфигурацию старых сетевых интерфейсов с новыми, использующимися на сервере Kerio Control Appliance.

Примечание: Это именно тот момент, когда Вам понадобится информация о MAC и IP-адресах со старого сервера, которую Вы выписали или запомнили при сохранении конфигурации на старом.

Процесс восстановления конфигурации показан на приведённых ниже изображениях:

Для сохранения конфигурации сервер Kerio Control Appliance выполнит автоматическую перезагрузку, после чего его можно будет использовать.

И вот тут начинается самое интересное! То, что вы будете читать ниже, не описано ни в одной официальной, да и в неофициальной документации, т.е. тут будет помещено несколько приемлемых «лайв хаков», использование которых поможет вам в выполнении столь важного процесса, перехода на Appliance платформу Kerio Control.

И как обычно, прежде, чем мы перейдём с вами к непосредственному описанию, привычный «дисклэймер»:

ВАЖНО: Описанная ниже процедура не является документированной возможностью, поэтому во избежание нежелательных последствий, прежде, чем Вы начнёте выполнять перенос данных, создайте их полную резервную копию путём копирования данных на защищённое хранилище.

И так преступим! Для начала сохраним текущую базу протоколов приложения. Для этого надо сохранить файлы протоколов, которые располагаются по указанному пути

Для лучшей сохранности этих данных перед выполнением переноса рекомендуется выполнить их резервную копию на доступное безопасное хранилище.

Затем, сохраняем текущую базу данных пользовательской статистики. Вся эта информация сосредоточена в файле базы данных firebird, располагающегося в папке

После этого необходимо удостовериться, что в правилах трафика Kerio Control Вы разрешили доступ к хосту Kerio Control Appliance по протоколу SSH из нужного Вам местоположения.

После того, как Вы включили SSH и разрешили соответствующий доступ, Вам необходимо выполнить подключение к серверу Kerio Control Appliance для загрузки на него необходимых данных протоколов и базы данных пользовательской статистики. Для этого мы будем использовать приложение WinSCP, которое позволяет выполнять подключения по протоколу SFTP.

Для подключения к серверу Kerio Control Appliance необходимо указать имя пользователя и пароль доступа, в качестве имени пользователя укажите имя “root” (без кавычек); в качестве пароля укажите пароль встроенной в Kerio Control учётной записи “Admin”.

Параметры sFTP подключения к серверу Kerio Control

Примечание: Лучше переименовать старые файлы, для сохранения резервной копии текущих данных. В случае файлов протоколов приложения переименовывать надо лишь старые файлы с расширением *.log

После того как копирование завершено, необходимо перезапустить службу Kerio Control. Для этого необходимо получить прямой доступ к серверу Kerio Control Appliance. В случае Software Appliance, доступ осуществляется через монитор и клавиатуру самого сервера, на котором установлен Kerio Control Software Appliance. В случае виртуального модуля Kerio Control, доступ осуществляется через консоль соответствующей среды виртуализации. Во всём остальном действия будут одинаковы.

Для перехода из псевдографической консоли к интерфейсу командной строки, нажмите комбинацию клавиш “Alt-F2”. В приглашении на введение имени пользователя укажите имя “root” (без кавычек), нажмите “enter”, в поле пароль введите пароль встроенной в Kerio Control учётной записи «Admin».

В приглашении на ввод команды введите следующее:

Эта команда выполнит перезапуск демона (службы) Kerio Control, после чего Kerio Control «подцепит» скопированные ранее данные протоколов приложения и пользовательской статистики.

После старта демона Kerio Control, необходимо проверить целостность перенесённых данных, для этого можно воспользоваться веб-интерфейсом пользовательской статистики и/или веб-интерфейсом администрирования приложения Kerio Control.

Если со всеми данными всё в порядке, то можно считать переход на новую платформу Kerio Control Appliance завершённым и осталось лишь выполнить штатную процедуру обновления Kerio Control до актуальной на текущий момент версии. Если же с какой-то частью данных «не всё в порядке», то есть два варианта:

1) удостовериться, что данные взятые с исходного сервера Kerio Control (KWF) были изначально в порядке;)

2) если с исходными данными всё ок, то необходимо повторить процедуру переноса той части данных с которыми были проблемы.

3) если решения из пп. 1 и 2 не помогли, то оставьте тут комментарий, попробуем разобраться вместе:)

Теперь, когда все важные данные на своих местах, можно «подтянуть» версию Kerio Control Appliance до актуальной. Штатный процесс обновления может проходить двумя способами, в автоматическом и ручном режимах.

Автоматический режим обновления версии.

Kerio Control может выполнять автоматическую проверку наличия новых версий на сайте обновления компании Kerio.

Ручной режим обновления версии.

Данный режим обновления может быть полезен при следующих обстоятельствах:

Для выполнения обновления в ручном режиме Вам необходимо загрузить специальный образ (Upgrade Image) со страницы загрузки Kerio Control (http://www.kerio.ru/support/kerio-control).

После загрузки выполните следующие шаги:

Вуаля, у вас полноценный интернет шлюз на базе Kerio Control Appliance! Поздравляем вас с завершением процесса перехода на UTM Kerio Control!

Только зарегистрированные пользователи могут участвовать в опросе.